Стилеры — одни из самых распространенных и коварных типов вирусов. Они умеют обманывать антивирусы, сбегать из песочницы и самоудаляться с устройства жертвы.

При этом злоумышленнику, желающему украсть информацию, не обязательно быть гениальным хакером — достаточно просто взять стилер в аренду и использовать его в своих целях.

В статье поговорим о том, как работают стилеры, об их особенностях и способах защиты.

Современные стилеры способны красть данные не только из браузеров, но и из других приложений, включая мессенджеры, социальные сети и платежные системы.

Например, стилер «(s)AINT» делает скриншоты, сохраняет всю информацию, которая вводится с клавиатуры, а также использует веб-камеру, чтобы делать фото. А обнаруженный в 2023 году вирус Mystic Stealer

Стилер попадает на устройство пользователя разными способами: при посещении инфицированных веб-ресурсов, открытию вредоносных файлов из почты и т.д. Например, злоумышленники

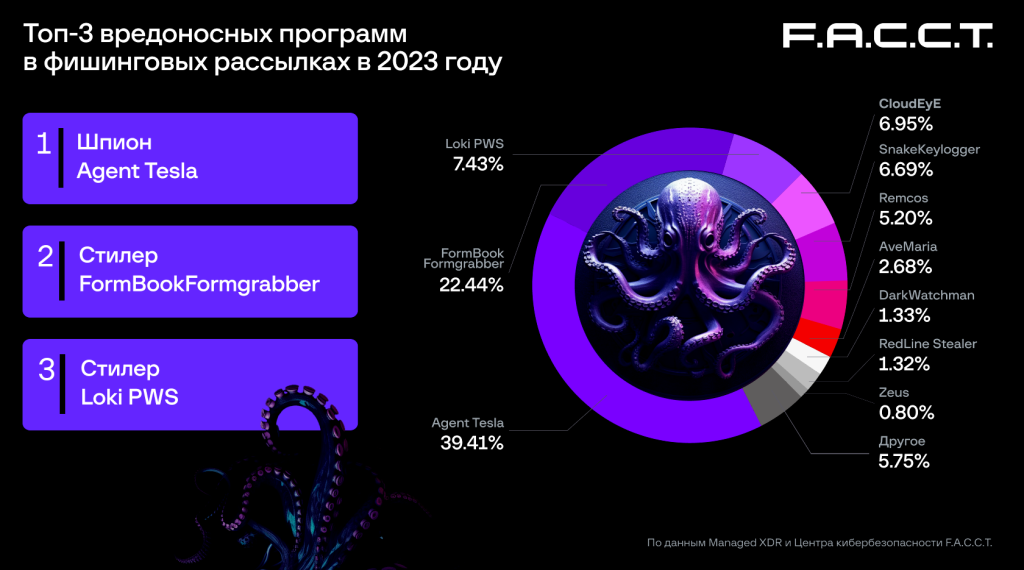

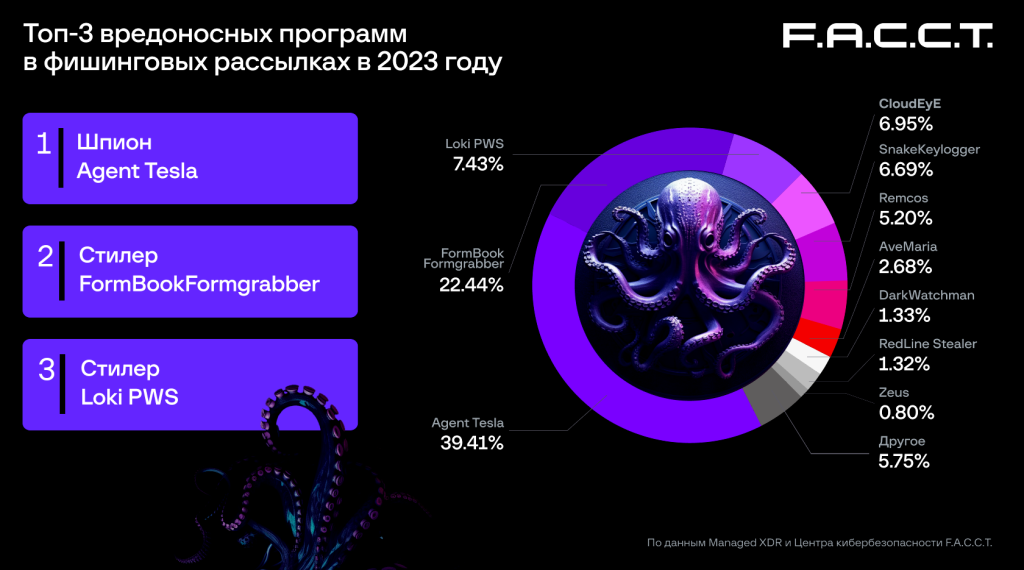

Согласно отчету компании F.A.C.C.T. за 2023 год, стилеры FormBookFormgrabber и Loki PWS занимают второе и третье место по распространенности в фишинговых рассылках.

Вредоносные программы в фишинговых рассылках

Развитие стилеров привело к появлению различных их видов. Например, существуют стилеры, которые маскируются под легитимные приложения или расширения для браузера, чтобы обмануть пользователя и получить доступ к его данным. Также появились стилеры, которые используют методы социальной инженерии, чтобы убедить пользователя загрузить и запустить вредоносное ПО.

Сейчас злоумышленникам не обязательно самим создавать стилер. В даркнете можно купить некоторые из них в виде услуги Malware as a Service и получить по подписке.

Собранную при помощи стилеров информацию злоумышленники могут использовать, чтобы вымогать деньги, нанести репутационные потери компании или продать данные третьим лицам.

По

Стилер Vidar, обнаруженный впервые в 2018 году, и действующий по всему миру, способен собирать широкий спектр конфиденциальных данных из браузеров и цифровых кошельков. Вероятно, является потомком или прямой эволюцией трояна Arkei, который служил практически для той же цели. Кроме того, он используется в качестве загрузчика для программ-вымогателей.

Создатели вируса продавали его в даркнете и сообщали о следующем функционале:

При этом злоумышленнику, желающему украсть информацию, не обязательно быть гениальным хакером — достаточно просто взять стилер в аренду и использовать его в своих целях.

В статье поговорим о том, как работают стилеры, об их особенностях и способах защиты.

Принцип работы стилеров

Стилеры крадут логины, пароли и другую информацию жертвы, а затем отправляют эти данные злоумышленнику через интернет. Первые стилеры были довольно примитивными и предназначались для кражи паролей и другой личной информации, хранившейся в браузере. Со временем они эволюционировали, став более сложными и опасными.При этом стоит помнить, что стиллеры атакуют не только стационарные ПК, но и телефоны, планшеты, часы, системы умного дома — любое устройство, которое может собирать, обрабатывать и хранить данные, всегда будет являться объектом интереса злоумышленников.

Современные стилеры способны красть данные не только из браузеров, но и из других приложений, включая мессенджеры, социальные сети и платежные системы.

Например, стилер «(s)AINT» делает скриншоты, сохраняет всю информацию, которая вводится с клавиатуры, а также использует веб-камеру, чтобы делать фото. А обнаруженный в 2023 году вирус Mystic Stealer

Для просмотра ссылки необходимо нажать

Вход или Регистрация

данные пользователей в крипто-кошельках и приложениях. Mystic Stealer может воровать данные из 40 браузеров, в том числе популярных Chrome, Edge, Firefox, Opera и Vivaldi.Сложно сказать, что они претерпели значительные изменения. Скорее, их стало куда больше — в том числе в открытых источниках, например, GitHub. Так, некоторое время назад мы писали о том, как злоумышленники использовали опенсорсный Umbral Stealer для атак на российские организации. Кроме того, некоторые стилеры получили расширенную функциональность. Например, стилер White Snake, который использовался кластером Scaly Wolf, имел функциональность бэкдора, позволял атакующим закрепляться в скомпрометированной системе, загружать дополнительные инструменты и даже позиционировался создателем как «инструмент для APT-атак».

Следует упомянуть о еще одной особенности — некоторые разработчики сняли запрет на использование их ВПО для атак на российские компании. Отличный пример — MetaStealer, который применялся Sticky Werewolf и Fluffy Wolf.

Стилер попадает на устройство пользователя разными способами: при посещении инфицированных веб-ресурсов, открытию вредоносных файлов из почты и т.д. Например, злоумышленники

Для просмотра ссылки необходимо нажать

Вход или Регистрация

вирус RedLine Stealer под обновление Windows 11. Для этого они создали сайт-двойник Microsoft на домене windows-upgraded.com, с которого и распространяли вредоносное ПО под видом установщика.Способов «доставки» стиллеров очень много, я выделю несколько из них:

- Распространение через различные форумы и блоги. Например, через майнинг криптовалют или на игровых форумах. Злоумышленник размещает ссылку для скачивания специального софта (в случае криптовалютных форумов) или под видом модов (в случае игровых форумов).

- Размещение ссылок на видеохостингах. Тут возможно несколько вариантов: киберпреступник сам выкладывает видео на канал и прикрепляет к нему вредоносную ссылку в комментарии или публикует ссылку в комментариях к чужому ролику.

- Фишинг в соцсетях и по электронной почте. По сути, распространяется аналогично с форумами. Мошенник ищет посты с розыгрышами, копирует аккаунт администратора, и после этого делает рассылку пользователям группы с информацией о выигрыше, которая содержит вредоносное ПО в виде ссылки или вложения.

- Использование эксплойтов. Целью кибератаки может стать захват контроля над системой, чтобы повысить привилегии, или DoS-атака, чтобы нарушить функционирование системы.

- Установка нелегитимных программ. Хакеры маскируют программы, включающие вредоносное ПО, под легитимные. Пользователь загружает и устанавливает программу, и вместе с ней устанавливается стиллер.

- Внедрение веб-скриптов на сайты и в рекламные объявления. Когда пользователь посещает зараженный сайт или видит зараженное объявление, стиллер может загрузиться и установиться на устройство.

- Инфекция через съемные носители. Ранее более популярная форма распространения вредоносного ПО. Пользователь использует непроверенные зараженные USB-накопители, SD-карты и другие съемные устройства.

Согласно отчету компании F.A.C.C.T. за 2023 год, стилеры FormBookFormgrabber и Loki PWS занимают второе и третье место по распространенности в фишинговых рассылках.

Вредоносные программы в фишинговых рассылках

Если мы говорим про компании, то стиллеры чаще всего доставляются через фишинг, в виде вредоносного вложения. Жертве приходит письмо с «КП», «Актом сверки» либо же «Указание от органа власти» и при открытии устанавливается программа.

Также методом распространения может быть зараженный веб-сайт. Например, злоумышленники создают профильный сайт для бухгалтеров, где можно скачать образцы документов, раскручивают его через рекламу и накрутки, и когда сайт начнет получать реальную аудиторию, злоумышленники заменяют образцы на вредоносные.

Развитие стилеров привело к появлению различных их видов. Например, существуют стилеры, которые маскируются под легитимные приложения или расширения для браузера, чтобы обмануть пользователя и получить доступ к его данным. Также появились стилеры, которые используют методы социальной инженерии, чтобы убедить пользователя загрузить и запустить вредоносное ПО.

Угрозы и последствия стилеров

Некоторые стилеры могут активизироваться не сразу и имеют функцию самоудаления, чтобы затруднить обнаружение их присутствия. В таком случае пользователь может даже не узнать, что его данные похитили и не предпринимать никаких мер. Опасность стилеров еще и в том, что современные вирусы научились обходить антивирусные программы и решения, например, EDR.Со временем стиллеры стали использовать более сложные методы маскировки, такие как полиморфизм и крипторы, что позволяет им обходить антивирусные системы. Они теперь могут похищать не только пароли и файлы, но и банковские данные, криптовалюту и другую ценную информацию. Методы доставки включают персонализированные фишинговые атаки и продвинутые техники социальной инженерии. Современные стиллеры часто являются частью многофункциональных вредоносных программных пакетов, включающих шифровальщики, майнеры криптовалют и программы для удалённого доступа. Злоумышленники используют криптовалюты для получения выкупа, что затрудняет их отслеживание.

Сейчас злоумышленникам не обязательно самим создавать стилер. В даркнете можно купить некоторые из них в виде услуги Malware as a Service и получить по подписке.

Собранную при помощи стилеров информацию злоумышленники могут использовать, чтобы вымогать деньги, нанести репутационные потери компании или продать данные третьим лицам.

Основное отличие, характерное для стилеров, постоянно растущее количество пользовательских программ, из которых они могут похищать различную информацию, в основном аутентификационную. Если программа набирает заметную популярность в определенном регионе, разработчики стилеров адаптируют свой софт таким образом, чтобы сохранять возможность похищения хранящихся в ней данных. Это связано с довольно высокой конкуренцией на рынке разработки стилеров.

По

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, опубликованной исследователями компании F.A.C.C.T, популярные у русскоязычных киберпреступников стилеры RedLine и Racoon собирают следующие данные:- имя пользователя;

- имя устройства;

- список установленного ПО;

- подробности об оборудовании;

- сохраненные в браузерах пароли, куки, данные банковских карт и криптовалютных кошельков.

Стилер Vidar, обнаруженный впервые в 2018 году, и действующий по всему миру, способен собирать широкий спектр конфиденциальных данных из браузеров и цифровых кошельков. Вероятно, является потомком или прямой эволюцией трояна Arkei, который служил практически для той же цели. Кроме того, он используется в качестве загрузчика для программ-вымогателей.

Создатели вируса продавали его в даркнете и сообщали о следующем функционале:

- сбор данных автозаполнения, файлов cookie и информации о кредитных картах;

- сбор истории просмотров и загрузок веб-страниц;

- кража адреса криптовалютного кошелька;

- перехват истории сообщений из Telegram;

- сделать снимок экрана;

- кража файлов определенного формата.

Методы защиты от стилеров

Для защиты от стилеров необходимо соблюдать базовые правила кибербезопасности. Вот несколько рекомендаций:- Не открывайте подозрительные файлы в письмах, особенно от незнакомых отправителей.

- Своевременно обновляйте ПО и антивирусные программы.

- Не переходите по сомнительным ссылкам и на ненадежные веб-ресурсы.

- Не вводите конфиденциальную информацию на сайтах, которым не доверяете.

- Используйте сложные пароли, уникальные для каждого сервиса.

- Не скачивайте программы и приложения из непроверенных источников.

Для просмотра ссылки необходимо нажать

Вход или Регистрация