Загрузчик вредоносов, известный под именем PikaBot, распространяется в новой киберкампании.

На этот раз операторы нацелены на пользователей, которые ищут в Сети легитимный софт — например, AnyDesk. Жером Сегура из Malwarebytes в новом отчёте вспоминает историю лоадера: «PikaBot ранее распространялся исключительно через спамерские рассылки, как QakBot. Его называли одним из любимых инструментов киберпреступной группировки TA577».

Семейство PikaBot впервые попалось на глаза исследователям в начале 2023 года. Зловред состоит из загрузчика и основного модуля, позволяющего ему как функционировать в качестве бэкдора, так и выступать в роли распространителя других вредоносов. Таким образом, операторы «пикабота» могут получить несанкционированный удалённый доступ к скомпрометированным системам.

Сам лоадер при этом получает команды от C2-сервера и при необходимости устанавливает на устройство инструменты вроде Cobalt Strike. Считается, что PikaBot управляет группировка TA577, которая в прошлом стояла за распространением QakBot, IcedID, SystemBC, SmokeLoader, Ursnif и Cobalt Strike.

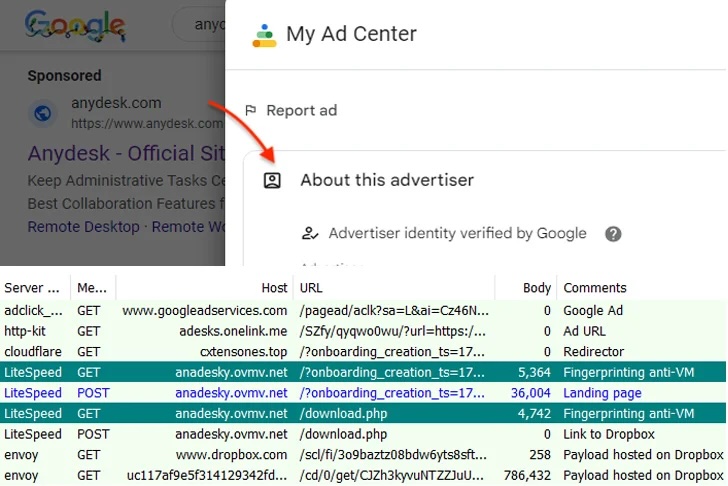

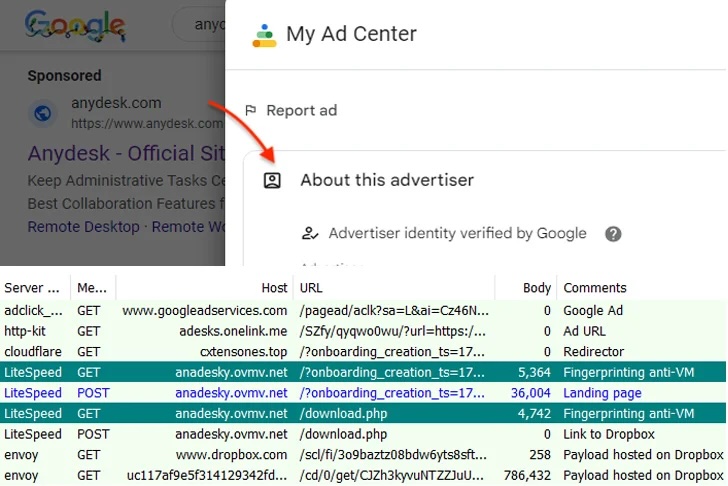

В текущей кампании для распространения PikaBot задействуется реклама в Google, пытающаяся зацепить тех пользователей, которые ищут софт AnyDesk для удалённого доступа. Если жертва попадётся на уловку и пройдёт по рекламной ссылке, её перенаправят на фейковый веб-сайт — anadesky.ovmv[.]net. На последнем будет располагаться URL на вредоносный установочный файл в формате MSI, который хранится на Dropbox.

Перед редиректом снимается цифровой отпечаток устройства посетителя: злоумышленники хотят убедиться, что к ним пришли не с виртуальной машины. Более того, фингерпринтинг происходит ещё раз в момент нажатия клавиши «скачать» на поддельном ресурсе.

На этот раз операторы нацелены на пользователей, которые ищут в Сети легитимный софт — например, AnyDesk. Жером Сегура из Malwarebytes в новом отчёте вспоминает историю лоадера: «PikaBot ранее распространялся исключительно через спамерские рассылки, как QakBot. Его называли одним из любимых инструментов киберпреступной группировки TA577».

Семейство PikaBot впервые попалось на глаза исследователям в начале 2023 года. Зловред состоит из загрузчика и основного модуля, позволяющего ему как функционировать в качестве бэкдора, так и выступать в роли распространителя других вредоносов. Таким образом, операторы «пикабота» могут получить несанкционированный удалённый доступ к скомпрометированным системам.

Сам лоадер при этом получает команды от C2-сервера и при необходимости устанавливает на устройство инструменты вроде Cobalt Strike. Считается, что PikaBot управляет группировка TA577, которая в прошлом стояла за распространением QakBot, IcedID, SystemBC, SmokeLoader, Ursnif и Cobalt Strike.

В текущей кампании для распространения PikaBot задействуется реклама в Google, пытающаяся зацепить тех пользователей, которые ищут софт AnyDesk для удалённого доступа. Если жертва попадётся на уловку и пройдёт по рекламной ссылке, её перенаправят на фейковый веб-сайт — anadesky.ovmv[.]net. На последнем будет располагаться URL на вредоносный установочный файл в формате MSI, который хранится на Dropbox.

Перед редиректом снимается цифровой отпечаток устройства посетителя: злоумышленники хотят убедиться, что к ним пришли не с виртуальной машины. Более того, фингерпринтинг происходит ещё раз в момент нажатия клавиши «скачать» на поддельном ресурсе.

Для просмотра ссылки необходимо нажать

Вход или Регистрация