СпециалистыДля просмотра ссылки необходимо нажать Вход или Регистрацияи MicrosoftДля просмотра ссылки необходимо нажать Вход или Регистрацияобнаружили, что русскоязычная кибершпионская группировка Turla (она же Secret Blizzard) взломала инфраструктуру пакистанской хак-группы Storm-0156, чтобы проводить собственные тайные атаки на уже взломанные сети.

По данным исследователей, эта кампания началась еще в декабре 2022 года. Тогда Turla получила доступ к сетям, которые уже взломала Storm-0156 (например, в афганских и индийских правительственных организациях), а затем развернула в них собственную малварь.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

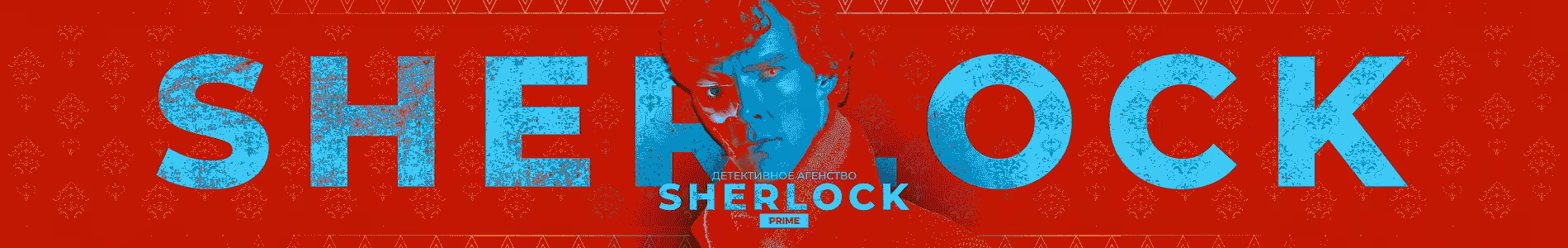

Схема цепочки компрометаций от Microsoft

В Lumen рассказывают, что на протяжении нескольких лет отслеживали активность группы Storm-0156, и эти злоумышленники концентрировали свои атаки на Индии и Афганистане. К примеру, в ходе этого мониторинга был обнаружен управляющий сервер, на котором отображался баннер «hak5 Cloud C2». В итоге эксперты пришли к выводу, что хакерам каким-то образом удалось установить физический девайс (вроде устройства Wi-Fi Pineapple) в сети индийской правительственной организации.

Но в итоге, изучая атаки Storm-0156, исследователи обнаружили, что Turla скомпрометировала своих пакистанских «коллег». На это указывали различные аномалии в сети: например, с управляющим сервером взаимодействовали три IP-адреса VPS, которые ранее уже связывали с русскоязычной группировкой. Помимо этого специалисты обратили внимание на характерные для «маяков» паттерны и передачу данных, которые совсем не соответствовали предыдущим тактикам пакистанской группы.

Как выяснилось, еще в конце 2022 года Turla взломала несколько управляющих узлов Storm-0156 и развернула на них собственные вредоносные программы, включая разновидность бэкдора TinyTurla, бэкдор TwoDash, инструмент для мониторинга буфера обмена Statuezy и загрузчик MiniPocket.

В свою очередь, эксперты Microsoft заявляют, Turla использовала доступ к инфраструктуре Storm-0156 для развертывания бэкдоров в афганских госструктурах, включая Министерство иностранных дел и Главное разведывательное управление страны, а также иностранные консульства Афганистана.

При этом Turla не остановилась на компрометации управляющих серверов Storm-0156 и атаках на уже взломанные цели. Сообщается, что примерно в середине 2023 года русскоязычные хакеры осуществили боковое перемещение в инфраструктуре Storm-0156 и добрались до рабочих станций. Это предоставило Turla доступ к вредоносным инструментам самой Storm-0156 (включая CrimsonRAT и написанный на Go троян Wainscot), а также украденной ранее информации и учетным данным.

По информации Microsoft, в итоге Turla использовала украденный у Storm-0156 бэкдор только один раз: для развертывания малвари на одном компьютере в Индии. Зато Turla установила бэкдоры на серверах самой Storm-0156, где размещались данные, похищенные пакистанскими хакерами из индийских военных и оборонных учреждений.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Активность Turla в инфраструктуре Storm-0156

«Мы полагаем, что эндпоинты и вредоносное ПО “правительственных” хакеров и киберпреступников особенно уязвимы для эксплуатации, поскольку они не могут использовать современные стеки безопасности для контроля доступа и защиты от атак, — комментируют специалисты Lumen. — Если злоумышленники устанавливают защитные продукты, это приводит к раскрытию информации о них самих, а также ранее неизвестных эксплоитах и инструментах».

Стоит отметить, что Turla действует таким образом не впервые. К примеру, еще в 2019 году группировка

Для просмотра ссылки необходимо нажать

Вход или Регистрация

инфраструктуру и малварь иранской группировки OilRig для своих атак. К тому же Turla похищала данные из систем OilRig, включая логи кейлоггеров, списки каталогов, файлы, учетные данные и билдеры таких вредоносных инструментов, как Neuron.А в 2023 году аналитики Mandiant заметили, что Turla

Для просмотра ссылки необходимо нажать

Вход или Регистрация

старого ботнета Andromeda, и с их помощью тщательно изучала скомпрометированные хосты, чтобы найти среди них подходящие цели для проведения разведывательных и шпионских операций.

Для просмотра ссылки необходимо нажать

Вход или Регистрация