Интересная беседа с одним человеком...

«С тех пор, как появились Одноклассники, работать стало легко и приятно», - сказал мне однажды человек, работающий в структурах, которые раньше называли Контора Глубокого Бурения. Или, попросту, КГБ.

Интересно, а о сегодняшних бойцах невидимого фронта можно что-то узнать из Сети, пришло как-то в наши головы?

И мы решили обратиться к специалисту.

Небольшой офис в тихом районе. Добротная неприметная дверь, коридор, с добротным, но уже немного потертым ковровым покрытием. Сергей (имя изменено) встречает нас на пороге кабинета. На специалиста по безопасности он совершенно не похож, на хакера – тоже. Типичный менеджер среднего звена – короткая стрижка, хороший костюм, неброский галстук. На столе ноутбук, рядом смартфон.

Я шучу, что на таком столе должен стоять МакБук, на что Сергей совершенно серьезно отвечает:

— Ни один нормальный аналитик-безопасник не будет пользоваться продукцией Apple. Она же напрямую в ЦРУ стучит.

После чего переходит к делу:

— Парни, давайте так, я ищу только по открытым источникам, и вы в материале не упоминаете никаких реальных имен и названий. То, что головы могут открутить вам, это черт с ним. А вот если до ребят «на земле» дотянутся – будет плохо.

— У нас главная беда в том, что технологии есть, как с ними работать люди на местах понимают. А вот, чуть повыше понимать почему-то перестают. И в открытом доступе такого найти можно… Во, например, скандалы с силовиками у нас часто, если внимательно читать прессу, можно наткнуться на названия подразделений, которые, по идее, светиться не должны.

Сергей показывает нам несколько вкладок как раз с такими статьями, открытыми во вкладках браузера.

— Видите? Все открыто. Вот название отдела, — показывает он курсором, - сотрудники которого часто работают под прикрытием. Как название вообще в статью попало, это вопрос отдельный. Кто в здравом уме будет указывать, какое именно подразделение вело слежку за подозреваемыми? А кто-то ляпнул. По уму, никаких данных мы о нем в Сети найти не должны. Так?

— Ну… так, — соглашаемся мы.

Рай для любознательных

— А вот и не так. Я же говорил, что во время скандалов разные подразделения светятся. Вот и тут. Шла слежка за дачами одного силового ведомства в Питере. Тут же в статьях написано, кто именно следил, что за подразделение, — Сергей хмыкает, — а дальше простая любознательность и немного упорства. Название мы с вами узнали из совершенно открытого источника. Теперь просто работаем с поисковиками.

Сергей копирует название подразделения в Яндекс и Google. Чуть прищурив глаза, отпивает из большой белой чашки с надписью I love NY. Разворачивает к нам ноутбук, — Смотрите, эмблема какая красивая у них. Теперь название уточним. В МВД же реформа была, теперь они иначе называются. Но если знаешь старое название, можно точно узнать новое, переименование ведь тоже по правилам происходит.

Все это узнать несложно, продолжает объяснять нам Сергей, набирая поисковые запросы, просто надо уточнить каков именно порядок переименования. Все это тоже есть в открытом доступе Пока поиск информации выглядел совершенно заурядно. Копипаст в поисковое окно, сохранение ссылок и фрагментов текста в простеньком текстовом редакторе. Все нормативные документы и приказы обязаны находиться в открытом доступе, дальше просто надо немного разбираться в структуре ведомства.

Отметим эту первую точку фокуса, в которой сходится много разноплановой информации — базы данных нормативных документов.

Интересное начинается дальше. Слежка, как правило, ведется подразделениями, часть сотрудников которых официально числится в других ведомствах, а то и вовсе на гражданской службе или безработными. Кроме того у сотрудников таких ведомств есть документы прикрытия: удостоверения работников социальных и коммунальных служб, журналистов или просто военнослужащих. Но у каждого подразделения должно быть руководство. Официальное начальство.

Действительно, информация интригует.

Попробуем докопаться в интернете до сведений о руководстве и личном составе этой секретной службы.

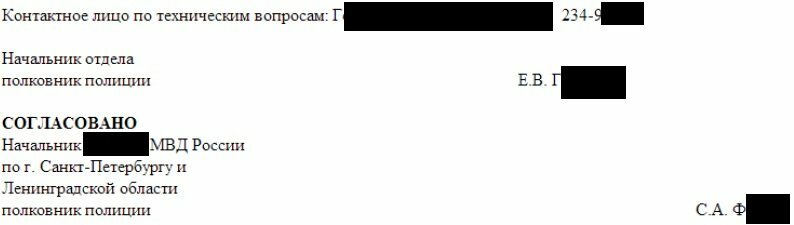

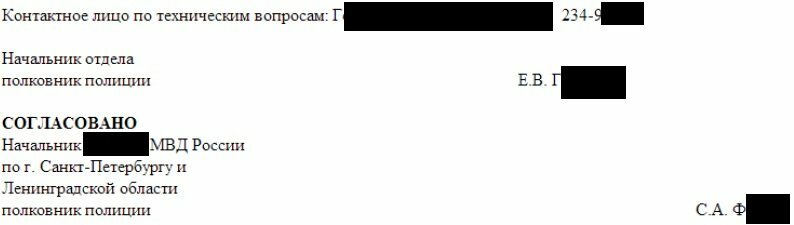

Первым делом введем в Google запрос "название подразделения, которое мы уже узнали". Что мы получаем на выходе? По адресу gzakupki.ru/documentMeta2/*********.doc можно скачать документ об открытом аукционе, проводимом этой службой. В данном документе дано техническое задание, в котором указаны контакты двух начальников подразделения. Собственно начальника подразделения — полковника **** и начальника технического отдела полковника ****.

Теперь у нас есть сведения о начальнике подразделения.

Попробуем углубить поиск. Делаем запрос в Google "начальник_название подразделения_ФИО".

Находим интересный документ webcache.googleusercontent.com/***** , в котором указаны дни рождения сотрудников подразделения (со старым еще названием). Соответственно, 26 апреля – день рождения полковника ****. Эврика. Теперь у нас есть дата рождения и ФИО начальника.

Таким же образом обнаруживаются данные и на заместителя начальника. Итак, у нас уже есть данные начальника и его потенциального сменщика.

Во все времена организации, имеющие отношение к разведке и слежке любили действовать под фальшивыми вывесками. Забота о безопасности, необходимость в прикрытии, словом, ничего личного. Но, что если предположить, что начальником такой «крыши» будет наш полковник?

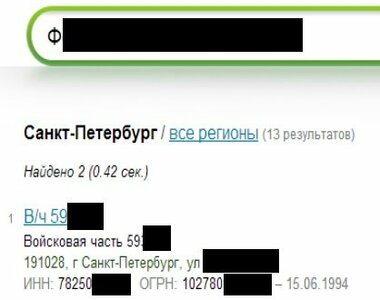

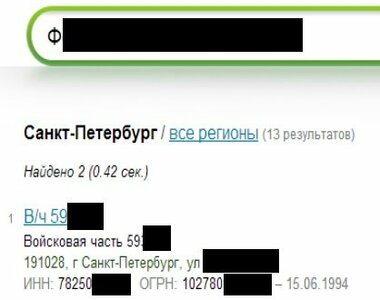

— Вот теперь нужны некоторые специальные знания. Например, о том, что есть такой сервис, как Контур-Фокус. Впрочем, есть и другие. Получаем в «Контуре» гостевой доступ, в поисковом окне водим нужные данные и получаем данные об интересной организации.. Система выдала — в/ч 12345, возглавляемую с 27.12.2005 нашим полковником. ИНН, юридический адрес, все как полагается.

Похоже, что мы нашли «прикрышку» секретной службы.

Бинго, — Сергей явно доволен. Чай давно остыл, но все о нем забыли.

Посмотрим, что еще знает Google о полковнике ****. Наверняка, тот где-то учился. Попробуем ввести в поисковике "Фамилия_Имя_Отчество"+"кандидатская"

Получаем данные о кандидатской полковника в Санкт-Петербургском университете ***.

Сайт avto-nomer.ru подскажет нам номер служебного автомобиля. Кстати, это BMW пятой серии.

Тут Сергей закрыл вкладку и поднял руки, — Так, дальше в личную жизнь лезть не будем. Я могу еще много разного нарыть, ну его от греха подальше.

Мы спрашиваем Сергея, что можно узнать в принципе. Он пожимает плечами, — Да почти все, если постараться. Например, если узнать адрес личной посты, можно почти наверняка узнать ники в соцсетях и на форумах. Люди чаще всего используют один и тот же ник и для почты и для других записей. А там – ищи все, что он написал не «под замок». Получаешь полную информацию о пристрастиях, взглядах, хобби. Часто – еще и о маршрутах и любимых местах.

Если объект твоего интереса, к примеру, известная личность, то искать лучше не по нему самому, чтобы не привлекать внимания, а по данным ближайшего окружения.

Их маршруты наверняка дадут информацию и о маршрутах шефа. И тут, сам понимаешь, использовать данные можно очень по-разному.

Маска, я вас знаю

— Ладно, теперь перейдем ко второй части марлезонского балета. Сергей снова садится за ноутбук.

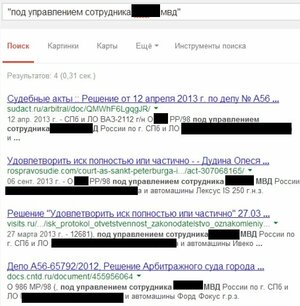

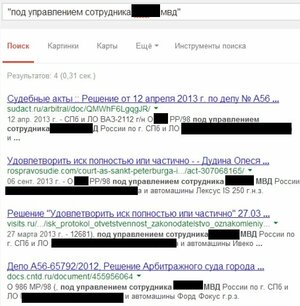

— По идее, все сотрудники нашей конторы имеют документы на левые имена, и вычислить их невозможно. Что же, давайте попробуем... Вот, прикинь, если они слежку ведут, то и машины должны у них быть, а если участвуют машины, то они попадают в аварии и есть страховые случаи. Введем в Google "сотрудника подразделения".

На выходе получим (приводим только часть заголовков):

1) 12 апр. 2013г. — Марка и номер машины под управлением сотрудника *** России по г. *** Фамилия Имя столкнулась с ...

И таких ссылок мы получили четыре.

Таким образом, простым запросом мы получили сведения минимум о четырех сотрудниках, попавших в ДТП в 2013 году.

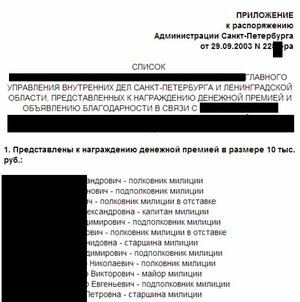

Давайте попробуем поискать еще. Google выдает нам интересную ссылку. Привожу выдержку из текста, как говорится, без искажений:

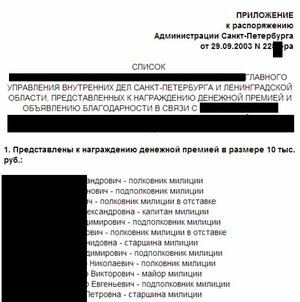

В списке все отличившиеся фигурируют под реальными фамилиями.

Распоряжение довольно старое, многие из перечисленных офицеров уже могли уволиться или же стать начальниками, как указанный, например, в документе ныне здравствующий (как мы выяснили выше) заместитель начальника.

— Дальше все просто, у нас куча фамилий. Просто ищем по каждой из них и смотрим, на что наткнемся. О, вот, — Сергей показывает на одну из ссылок.

Переходим по ссылке — попадаем на сайт любителей водного поло. Точнее, на отчет о ведомственном чемпионате за 2010 год. И смотрим итоговый протокол соревнования.

Сверяем со списком из приказа, ага, знакомые все лица. А теперь самое интересное – на сайте есть очень неплохой фотоотчет о турнире. Большая часть фото, конечно, пользы не приносит, сложно опознать людей в очках, шапочках для плавания, да еще и в бассейне.

Но, вот, фото с церемонии награждения и последующего банкета показывают нам множество жизнерадостных лиц.

— Ну а кто из них кто, как тут поймешь? — наивно спрашиваю я.

— А соцсети тебе на что, — улыбается Сергей.

Начинается нудная сверка по фамилиям. «Вконташа» выдает на каждую фамилию множество анкет, скоро у меня все сливается перед глазами, а Сергей методично открывает каждую ссылку, сверяет фотографии, закрывает, переходит к следующему.

За окном темнеет, кто-то заглядывает в дверь, Сергей машет рукой, — Я потом, Слав.

Слава угукает и исчезает.

В конце концов, Сергей откидывается на спинку кресла, кивает на ноутбук. На мониторе аккуратный файл – фамилия, имя, отчество, фотография.

— Вот они, все до единого. Вся команда. Только что я засветил парней, которые работают под прикрытием. Или работали, разница невелика.

— А дальше что? Ну нашли мы их по соцсетям.

— Да все, что угодно, — Сергей вспоминает о кружке с чаем, отпивает и морщится, — Дальше я могу начать анализировать данные ЕГРП, связи лиц в социальных сетях и их фотографии (с их метаданными). С помощью этого получить сведения о большей части сотрудников секретного подразделения, конспиративных квартирах, автотранспорте, родственниках, привычках родственников, их доходах. А там, смотря кто что найдет. У нас был случай в практике, когда конкуренты прижали одного ответственного сотрудника, просто прошерстив его родственников по Вконтакту. Нашли фото его сына в ночном клубе. Опознали ночной клуб – оказалось, место злачное, там наркоту толкают. Последили за парнем, выяснили, что он наркотики покупает. Дальше дело техники.

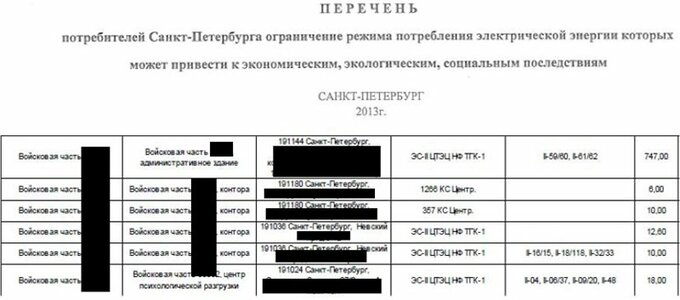

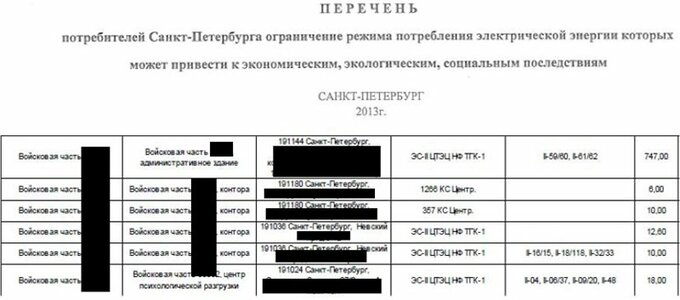

— Напоследок попробуем узнать местоположение конспиративных помещений секретной службы. Вводим в google "в/ч 12345". В списке предложенных документов находим один интересный wap.gov.spb.ru/static/writable/ckeditor/uploads/2013/10/29/***.pdf Это перечень потребителей электроэнергии ЛенЭнерго. В этом перечне находим в/ч 12345, ранее установленную как прикрышку секретной службы. Тут все: потребляемое электричество, адреса, телефоны. Остается только сходить на Яндекс-карты и посмотреть вживую на самую энергопотребляющую контору. Это будет основная конспиративная квартира. И, действительно, смотрим панорамы Яндекса и читаем на воротах знакомую надпись - в/ч 12345.

— Все, всё, я домой, — Сергей решительно захлопнул крышку ноутбука.

А мы задумчиво двинулись в гостинцу.

***

В этой истории мы изменили или вычеркнули все, что только можно. Люди, о которых мы узнали столько всего, зарабатывают свои деньги с вполне реальным риском для жизни и без шуток охраняют наш покой и наше имущество.

Они хорошо знают свое дело и рассчитывают на защиту со стороны своих сослуживцев, которые должны эту защиту обеспечивать.

И тут наступает пора неприятных вопросов и непростых размышлений. Интернет буквально взрывается требованиями раскрыть данные, обнародовать, сделать доступными всё, что только можно. Государственные организации обязаны делать доступными гигантские массивы информации.

Похоже, что на многих уровнях те, кто отвечает за сохранность данных, просто не понимает, какую информацию и как можно сопоставить и какие выводы сделать на ее основе.

Cтоит ли так уж настойчиво требовать этой самой открытости данных и перевода всего на свете в электронный формат? Ну, или, прежде, чем выкладывать документы, стоит как следует изучить те самые точки фокуса, исследуя которые человек с минимальной подготовкой может получить полную картину о деятельности вашей организации?

Кстати, это не только секретных агентов касается.

Новость от 06.11.2013 взято

«С тех пор, как появились Одноклассники, работать стало легко и приятно», - сказал мне однажды человек, работающий в структурах, которые раньше называли Контора Глубокого Бурения. Или, попросту, КГБ.

Интересно, а о сегодняшних бойцах невидимого фронта можно что-то узнать из Сети, пришло как-то в наши головы?

И мы решили обратиться к специалисту.

Небольшой офис в тихом районе. Добротная неприметная дверь, коридор, с добротным, но уже немного потертым ковровым покрытием. Сергей (имя изменено) встречает нас на пороге кабинета. На специалиста по безопасности он совершенно не похож, на хакера – тоже. Типичный менеджер среднего звена – короткая стрижка, хороший костюм, неброский галстук. На столе ноутбук, рядом смартфон.

Я шучу, что на таком столе должен стоять МакБук, на что Сергей совершенно серьезно отвечает:

— Ни один нормальный аналитик-безопасник не будет пользоваться продукцией Apple. Она же напрямую в ЦРУ стучит.

После чего переходит к делу:

— Парни, давайте так, я ищу только по открытым источникам, и вы в материале не упоминаете никаких реальных имен и названий. То, что головы могут открутить вам, это черт с ним. А вот если до ребят «на земле» дотянутся – будет плохо.

— У нас главная беда в том, что технологии есть, как с ними работать люди на местах понимают. А вот, чуть повыше понимать почему-то перестают. И в открытом доступе такого найти можно… Во, например, скандалы с силовиками у нас часто, если внимательно читать прессу, можно наткнуться на названия подразделений, которые, по идее, светиться не должны.

Сергей показывает нам несколько вкладок как раз с такими статьями, открытыми во вкладках браузера.

— Видите? Все открыто. Вот название отдела, — показывает он курсором, - сотрудники которого часто работают под прикрытием. Как название вообще в статью попало, это вопрос отдельный. Кто в здравом уме будет указывать, какое именно подразделение вело слежку за подозреваемыми? А кто-то ляпнул. По уму, никаких данных мы о нем в Сети найти не должны. Так?

— Ну… так, — соглашаемся мы.

Рай для любознательных

— А вот и не так. Я же говорил, что во время скандалов разные подразделения светятся. Вот и тут. Шла слежка за дачами одного силового ведомства в Питере. Тут же в статьях написано, кто именно следил, что за подразделение, — Сергей хмыкает, — а дальше простая любознательность и немного упорства. Название мы с вами узнали из совершенно открытого источника. Теперь просто работаем с поисковиками.

Сергей копирует название подразделения в Яндекс и Google. Чуть прищурив глаза, отпивает из большой белой чашки с надписью I love NY. Разворачивает к нам ноутбук, — Смотрите, эмблема какая красивая у них. Теперь название уточним. В МВД же реформа была, теперь они иначе называются. Но если знаешь старое название, можно точно узнать новое, переименование ведь тоже по правилам происходит.

Все это узнать несложно, продолжает объяснять нам Сергей, набирая поисковые запросы, просто надо уточнить каков именно порядок переименования. Все это тоже есть в открытом доступе Пока поиск информации выглядел совершенно заурядно. Копипаст в поисковое окно, сохранение ссылок и фрагментов текста в простеньком текстовом редакторе. Все нормативные документы и приказы обязаны находиться в открытом доступе, дальше просто надо немного разбираться в структуре ведомства.

Отметим эту первую точку фокуса, в которой сходится много разноплановой информации — базы данных нормативных документов.

Интересное начинается дальше. Слежка, как правило, ведется подразделениями, часть сотрудников которых официально числится в других ведомствах, а то и вовсе на гражданской службе или безработными. Кроме того у сотрудников таких ведомств есть документы прикрытия: удостоверения работников социальных и коммунальных служб, журналистов или просто военнослужащих. Но у каждого подразделения должно быть руководство. Официальное начальство.

Действительно, информация интригует.

Попробуем докопаться в интернете до сведений о руководстве и личном составе этой секретной службы.

Первым делом введем в Google запрос "название подразделения, которое мы уже узнали". Что мы получаем на выходе? По адресу gzakupki.ru/documentMeta2/*********.doc можно скачать документ об открытом аукционе, проводимом этой службой. В данном документе дано техническое задание, в котором указаны контакты двух начальников подразделения. Собственно начальника подразделения — полковника **** и начальника технического отдела полковника ****.

Теперь у нас есть сведения о начальнике подразделения.

Попробуем углубить поиск. Делаем запрос в Google "начальник_название подразделения_ФИО".

Находим интересный документ webcache.googleusercontent.com/***** , в котором указаны дни рождения сотрудников подразделения (со старым еще названием). Соответственно, 26 апреля – день рождения полковника ****. Эврика. Теперь у нас есть дата рождения и ФИО начальника.

Таким же образом обнаруживаются данные и на заместителя начальника. Итак, у нас уже есть данные начальника и его потенциального сменщика.

Во все времена организации, имеющие отношение к разведке и слежке любили действовать под фальшивыми вывесками. Забота о безопасности, необходимость в прикрытии, словом, ничего личного. Но, что если предположить, что начальником такой «крыши» будет наш полковник?

— Вот теперь нужны некоторые специальные знания. Например, о том, что есть такой сервис, как Контур-Фокус. Впрочем, есть и другие. Получаем в «Контуре» гостевой доступ, в поисковом окне водим нужные данные и получаем данные об интересной организации.. Система выдала — в/ч 12345, возглавляемую с 27.12.2005 нашим полковником. ИНН, юридический адрес, все как полагается.

Похоже, что мы нашли «прикрышку» секретной службы.

Бинго, — Сергей явно доволен. Чай давно остыл, но все о нем забыли.

Посмотрим, что еще знает Google о полковнике ****. Наверняка, тот где-то учился. Попробуем ввести в поисковике "Фамилия_Имя_Отчество"+"кандидатская"

Получаем данные о кандидатской полковника в Санкт-Петербургском университете ***.

Сайт avto-nomer.ru подскажет нам номер служебного автомобиля. Кстати, это BMW пятой серии.

Тут Сергей закрыл вкладку и поднял руки, — Так, дальше в личную жизнь лезть не будем. Я могу еще много разного нарыть, ну его от греха подальше.

Мы спрашиваем Сергея, что можно узнать в принципе. Он пожимает плечами, — Да почти все, если постараться. Например, если узнать адрес личной посты, можно почти наверняка узнать ники в соцсетях и на форумах. Люди чаще всего используют один и тот же ник и для почты и для других записей. А там – ищи все, что он написал не «под замок». Получаешь полную информацию о пристрастиях, взглядах, хобби. Часто – еще и о маршрутах и любимых местах.

Если объект твоего интереса, к примеру, известная личность, то искать лучше не по нему самому, чтобы не привлекать внимания, а по данным ближайшего окружения.

Их маршруты наверняка дадут информацию и о маршрутах шефа. И тут, сам понимаешь, использовать данные можно очень по-разному.

Маска, я вас знаю

— Ладно, теперь перейдем ко второй части марлезонского балета. Сергей снова садится за ноутбук.

— По идее, все сотрудники нашей конторы имеют документы на левые имена, и вычислить их невозможно. Что же, давайте попробуем... Вот, прикинь, если они слежку ведут, то и машины должны у них быть, а если участвуют машины, то они попадают в аварии и есть страховые случаи. Введем в Google "сотрудника подразделения".

На выходе получим (приводим только часть заголовков):

1) 12 апр. 2013г. — Марка и номер машины под управлением сотрудника *** России по г. *** Фамилия Имя столкнулась с ...

И таких ссылок мы получили четыре.

Таким образом, простым запросом мы получили сведения минимум о четырех сотрудниках, попавших в ДТП в 2013 году.

Давайте попробуем поискать еще. Google выдает нам интересную ссылку. Привожу выдержку из текста, как говорится, без искажений:

В списке все отличившиеся фигурируют под реальными фамилиями.

Распоряжение довольно старое, многие из перечисленных офицеров уже могли уволиться или же стать начальниками, как указанный, например, в документе ныне здравствующий (как мы выяснили выше) заместитель начальника.

— Дальше все просто, у нас куча фамилий. Просто ищем по каждой из них и смотрим, на что наткнемся. О, вот, — Сергей показывает на одну из ссылок.

Переходим по ссылке — попадаем на сайт любителей водного поло. Точнее, на отчет о ведомственном чемпионате за 2010 год. И смотрим итоговый протокол соревнования.

Сверяем со списком из приказа, ага, знакомые все лица. А теперь самое интересное – на сайте есть очень неплохой фотоотчет о турнире. Большая часть фото, конечно, пользы не приносит, сложно опознать людей в очках, шапочках для плавания, да еще и в бассейне.

Но, вот, фото с церемонии награждения и последующего банкета показывают нам множество жизнерадостных лиц.

— Ну а кто из них кто, как тут поймешь? — наивно спрашиваю я.

— А соцсети тебе на что, — улыбается Сергей.

Начинается нудная сверка по фамилиям. «Вконташа» выдает на каждую фамилию множество анкет, скоро у меня все сливается перед глазами, а Сергей методично открывает каждую ссылку, сверяет фотографии, закрывает, переходит к следующему.

За окном темнеет, кто-то заглядывает в дверь, Сергей машет рукой, — Я потом, Слав.

Слава угукает и исчезает.

В конце концов, Сергей откидывается на спинку кресла, кивает на ноутбук. На мониторе аккуратный файл – фамилия, имя, отчество, фотография.

— Вот они, все до единого. Вся команда. Только что я засветил парней, которые работают под прикрытием. Или работали, разница невелика.

— А дальше что? Ну нашли мы их по соцсетям.

— Да все, что угодно, — Сергей вспоминает о кружке с чаем, отпивает и морщится, — Дальше я могу начать анализировать данные ЕГРП, связи лиц в социальных сетях и их фотографии (с их метаданными). С помощью этого получить сведения о большей части сотрудников секретного подразделения, конспиративных квартирах, автотранспорте, родственниках, привычках родственников, их доходах. А там, смотря кто что найдет. У нас был случай в практике, когда конкуренты прижали одного ответственного сотрудника, просто прошерстив его родственников по Вконтакту. Нашли фото его сына в ночном клубе. Опознали ночной клуб – оказалось, место злачное, там наркоту толкают. Последили за парнем, выяснили, что он наркотики покупает. Дальше дело техники.

— Напоследок попробуем узнать местоположение конспиративных помещений секретной службы. Вводим в google "в/ч 12345". В списке предложенных документов находим один интересный wap.gov.spb.ru/static/writable/ckeditor/uploads/2013/10/29/***.pdf Это перечень потребителей электроэнергии ЛенЭнерго. В этом перечне находим в/ч 12345, ранее установленную как прикрышку секретной службы. Тут все: потребляемое электричество, адреса, телефоны. Остается только сходить на Яндекс-карты и посмотреть вживую на самую энергопотребляющую контору. Это будет основная конспиративная квартира. И, действительно, смотрим панорамы Яндекса и читаем на воротах знакомую надпись - в/ч 12345.

— Все, всё, я домой, — Сергей решительно захлопнул крышку ноутбука.

А мы задумчиво двинулись в гостинцу.

***

В этой истории мы изменили или вычеркнули все, что только можно. Люди, о которых мы узнали столько всего, зарабатывают свои деньги с вполне реальным риском для жизни и без шуток охраняют наш покой и наше имущество.

Они хорошо знают свое дело и рассчитывают на защиту со стороны своих сослуживцев, которые должны эту защиту обеспечивать.

И тут наступает пора неприятных вопросов и непростых размышлений. Интернет буквально взрывается требованиями раскрыть данные, обнародовать, сделать доступными всё, что только можно. Государственные организации обязаны делать доступными гигантские массивы информации.

Похоже, что на многих уровнях те, кто отвечает за сохранность данных, просто не понимает, какую информацию и как можно сопоставить и какие выводы сделать на ее основе.

Cтоит ли так уж настойчиво требовать этой самой открытости данных и перевода всего на свете в электронный формат? Ну, или, прежде, чем выкладывать документы, стоит как следует изучить те самые точки фокуса, исследуя которые человек с минимальной подготовкой может получить полную картину о деятельности вашей организации?

Кстати, это не только секретных агентов касается.

Новость от 06.11.2013 взято

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и доработано

Последнее редактирование:

В наше время можно найти все и о всех.

В наше время можно найти все и о всех.