В этом месяце эксперты «Лаборатории Касперского» зафиксировали новые целевые атаки на территории ДНР, ЛНР и в Крыму.

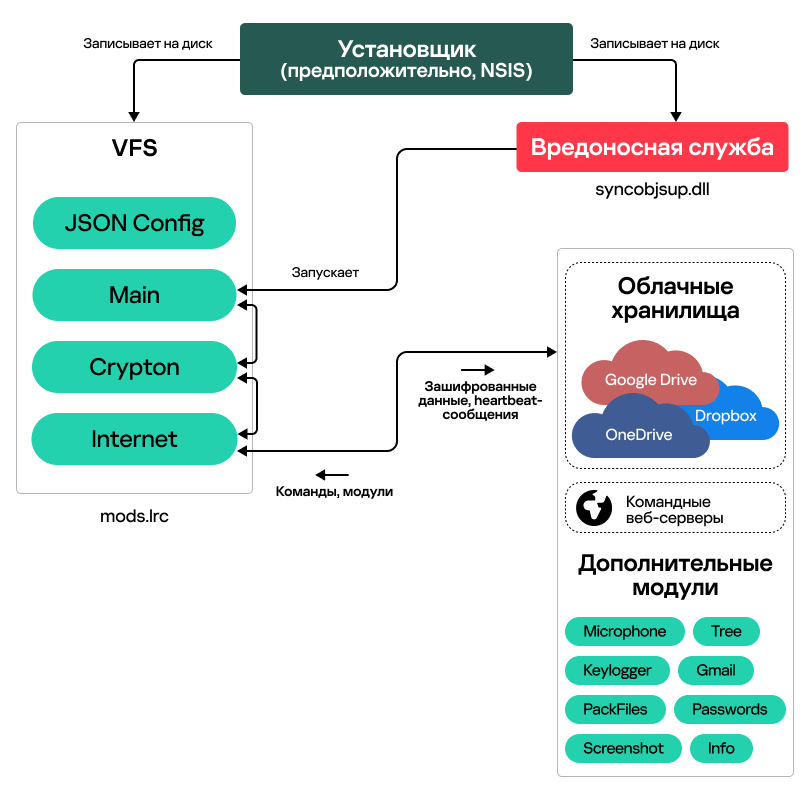

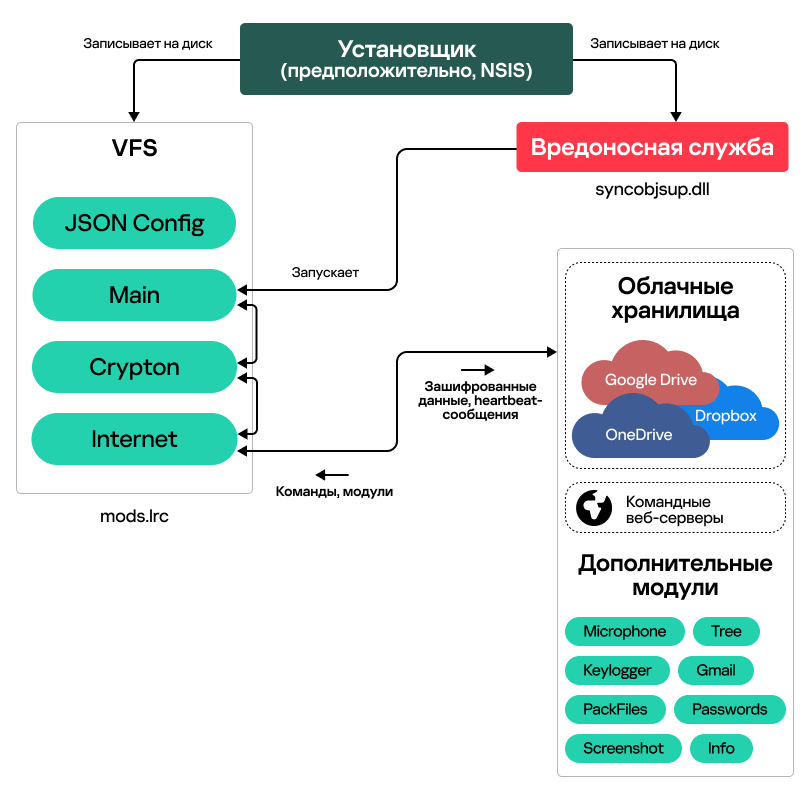

Разбор текущей кампании кибершпионажа выявил неизвестный ранее вредоносный фреймворк, которому было присвоено имя CloudWizard. По данным Kaspersky, новобранец состоит из модулей, управляемых оркестратором, и регистрируется в системе как некая Windows-служба syncobjsup.

Функциональность CloudWizard позволяет ему выполнять различные вредоносные действия, такие как сбор файлов, создание скриншотов, кража паролей и куки Gmail, перехват клавиатурного ввода, запись аудио с микрофона.

Проведенный анализ также выявил сходство с фреймворком CommonMagic, обнаруженным в ходе мартовских целевых атак в том же регионе. Дальнейшее расследование показало, что CloudWizard по коду, формату имен файлов и выбранным целям схож и с другими известными инструментами — теми, что лет семь назад применялись в операциях Groundbait (PDF) и BugDrop.

Полученные результаты позволяют предположить, что за всеми этими кампаниями кибершпионажа стоит одна и та же APT-группа. В настоящее время она активна не только в Донецке, Луганске, Крыму, но также в Центральной и Западной Украине. «Группа, ответственная за эти атаки, ведёт кампании кибершпионажа в этом регионе более 15 лет и всё время совершенствует свои инструменты, — комментирует эксперт Kaspersky Леонид Безвершенко.

— Учитывая, что геополитика по-прежнему важный фактор, формирующий ландшафт киберугроз, полагаем, что подобные атаки продолжатся в регионе в обозримом будущем». Для защиты от сложных кибератак организациям рекомендуется предоставить специалистам SOC-центра доступ к самым свежим данным об угрозах, использовать EDR, дополнить защиту решениями, способными обнаружить сложную сетевую угрозу на ранней стадии, а также обучать сотрудников базовым правилам кибергигиены.

Разбор текущей кампании кибершпионажа выявил неизвестный ранее вредоносный фреймворк, которому было присвоено имя CloudWizard. По данным Kaspersky, новобранец состоит из модулей, управляемых оркестратором, и регистрируется в системе как некая Windows-служба syncobjsup.

Функциональность CloudWizard позволяет ему выполнять различные вредоносные действия, такие как сбор файлов, создание скриншотов, кража паролей и куки Gmail, перехват клавиатурного ввода, запись аудио с микрофона.

Проведенный анализ также выявил сходство с фреймворком CommonMagic, обнаруженным в ходе мартовских целевых атак в том же регионе. Дальнейшее расследование показало, что CloudWizard по коду, формату имен файлов и выбранным целям схож и с другими известными инструментами — теми, что лет семь назад применялись в операциях Groundbait (PDF) и BugDrop.

Полученные результаты позволяют предположить, что за всеми этими кампаниями кибершпионажа стоит одна и та же APT-группа. В настоящее время она активна не только в Донецке, Луганске, Крыму, но также в Центральной и Западной Украине. «Группа, ответственная за эти атаки, ведёт кампании кибершпионажа в этом регионе более 15 лет и всё время совершенствует свои инструменты, — комментирует эксперт Kaspersky Леонид Безвершенко.

— Учитывая, что геополитика по-прежнему важный фактор, формирующий ландшафт киберугроз, полагаем, что подобные атаки продолжатся в регионе в обозримом будущем». Для защиты от сложных кибератак организациям рекомендуется предоставить специалистам SOC-центра доступ к самым свежим данным об угрозах, использовать EDR, дополнить защиту решениями, способными обнаружить сложную сетевую угрозу на ранней стадии, а также обучать сотрудников базовым правилам кибергигиены.

Для просмотра ссылки необходимо нажать

Вход или Регистрация