Летом мы наблюдали несколько неожиданный рост количества фишинговых атак с использованием

Все эти атаки были довольно похожи. Основная цель заключалась в том, чтобы побудить конечного пользователя отсканировать QR-код, после чего он был перенаправлен на страницу сбора учетных данных.

Довольно просто, но это оказалось успешным, поскольку многие решения по обеспечению безопасности электронной почты не имели защиты QR-кода, а многие конечные пользователи привыкли сканировать QR-коды. Именно поэтому в период с августа по сентябрь мы наблюдали рост этих атак на 587%.

Поставщики средств безопасности усердно работали над разработкой новых средств защиты от этих атак. И, как всегда бывает, злоумышленники ответили тем же новым вариантом атак с использованием QR-кода.

В этих атаках хакеры используют QR-код другим способом. Первоначальный запрос аналогичен, но то, куда идет цепочка перенаправления, совершенно другое. Короче говоря, ссылка ищет, где пользователь с ней взаимодействует, и соответствующим образом корректирует ее. Если пользователь использует Mac, появится одна ссылка. Если пользователь использует телефон Android, появится еще один.

За две недели в январе мы стали свидетелями чуть менее 20 000 таких атак.

В этом обзоре атак исследователи Harmony Email обсудят, как хакеры выводят атаки с использованием QR-кодов на новый уровень.

Атака

В ходе этой атаки хакеры отправляют QR-коды с условной маршрутизацией в зависимости от устройства.

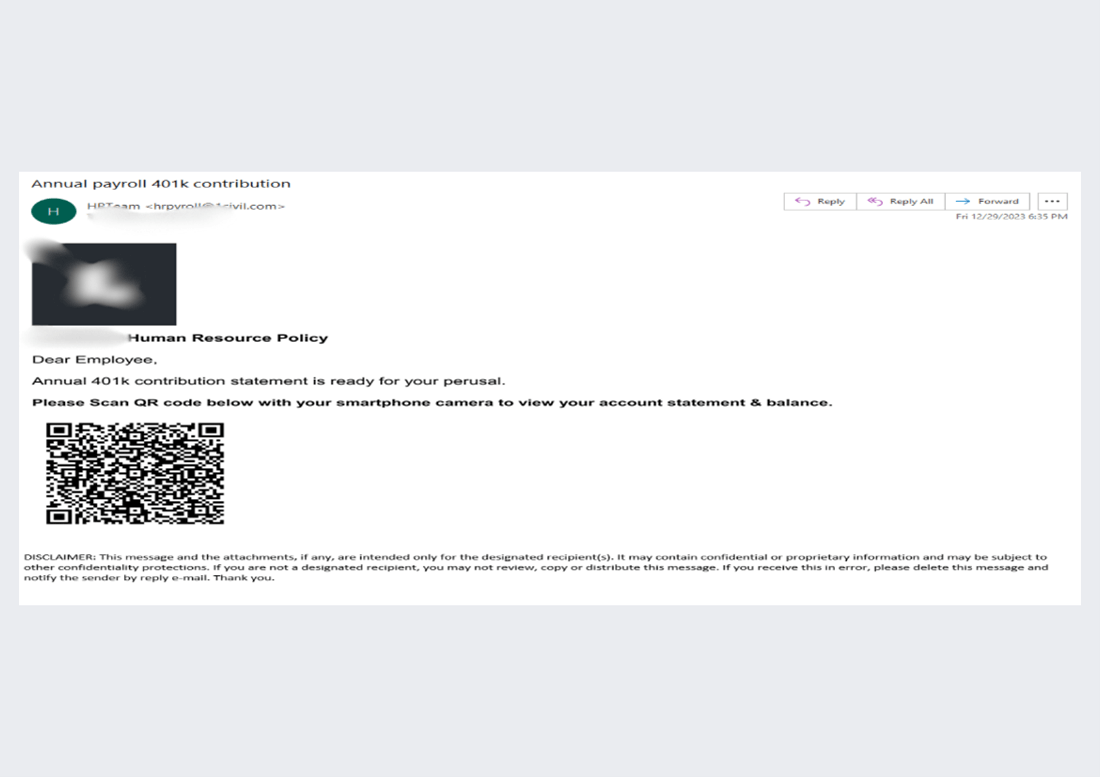

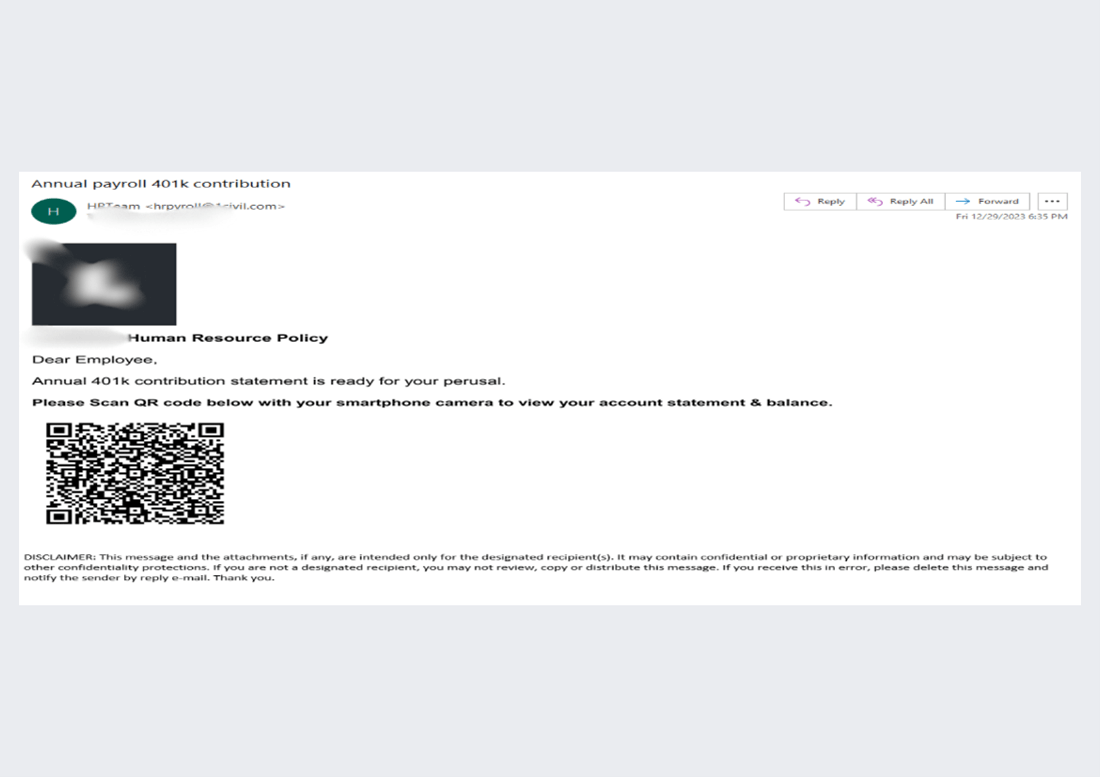

Это электронное письмо начинается как довольно стандартная

Что интересно в этой атаке, так это то, что происходит дальше.

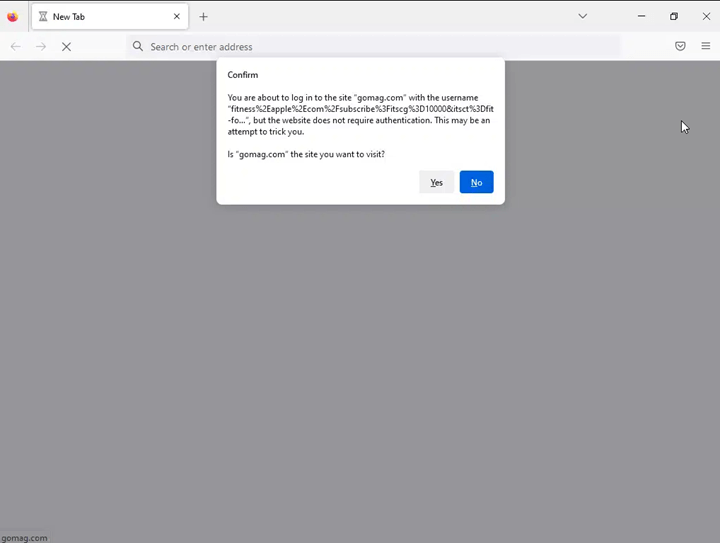

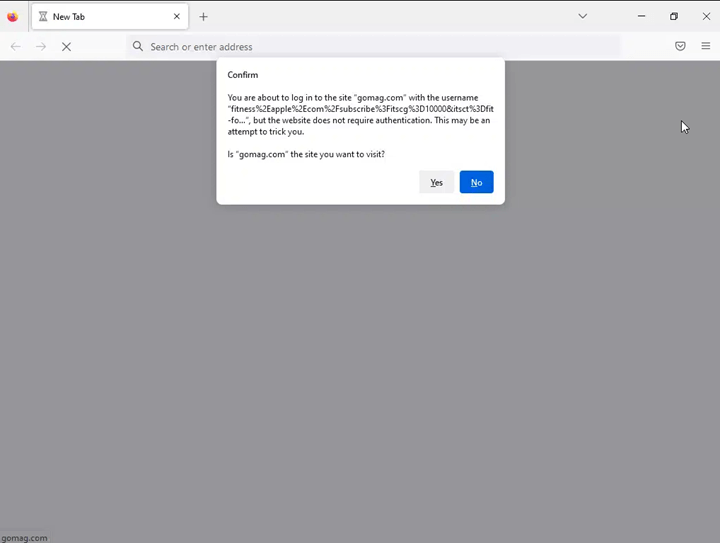

QR-код имеет условную точку назначения в зависимости от браузера, устройства, размера экрана и других факторов. В зависимости от параметров QR-код будет вести на другую страницу.

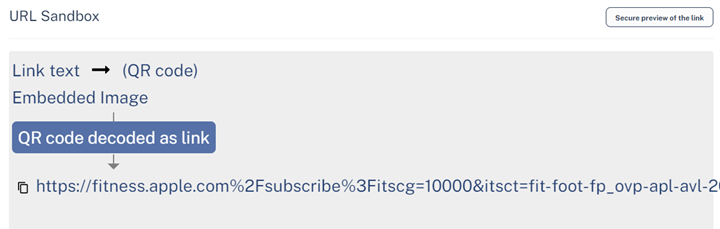

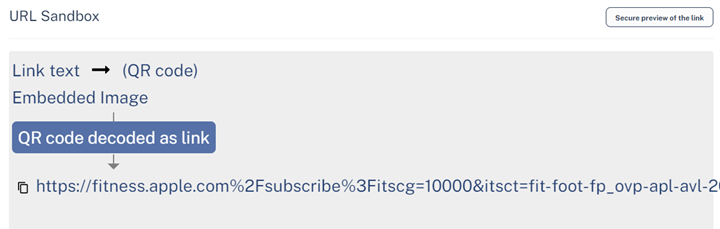

Ссылка в письме все та же:

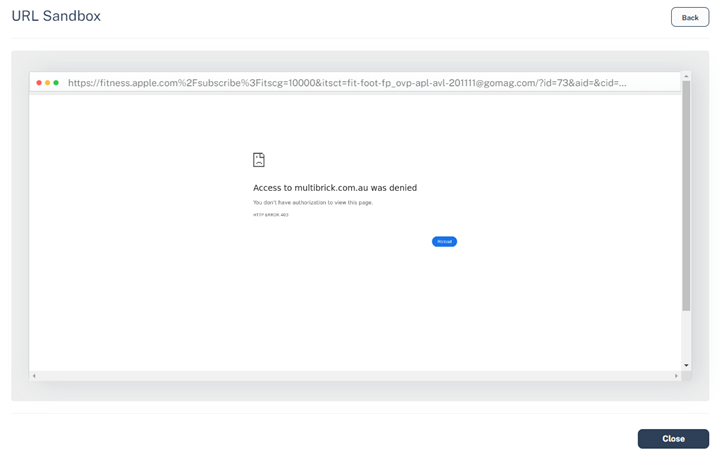

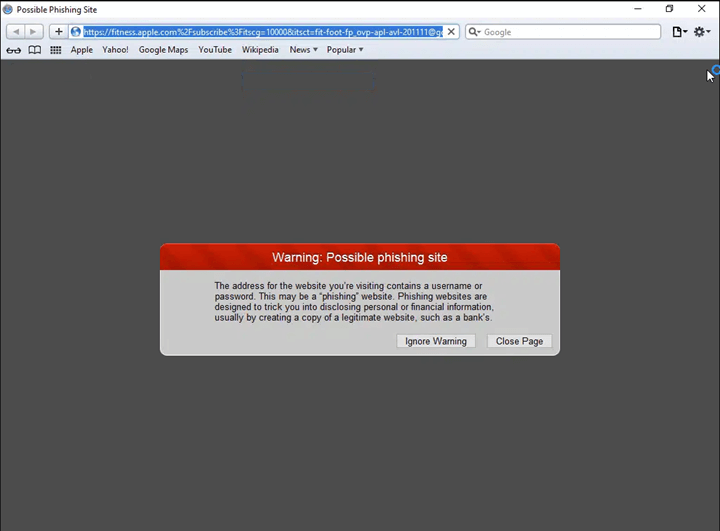

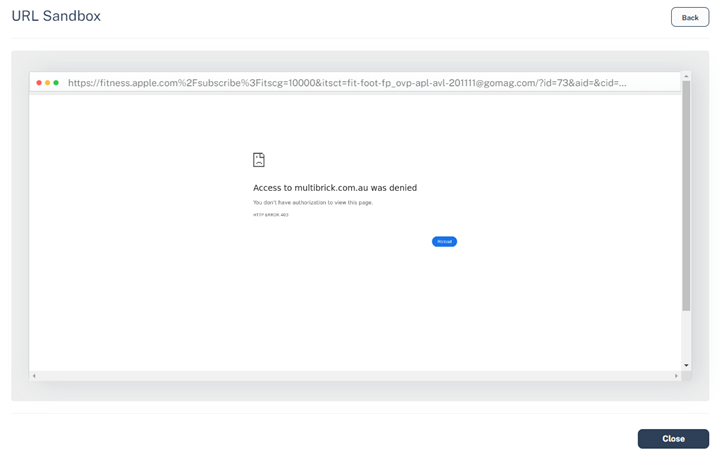

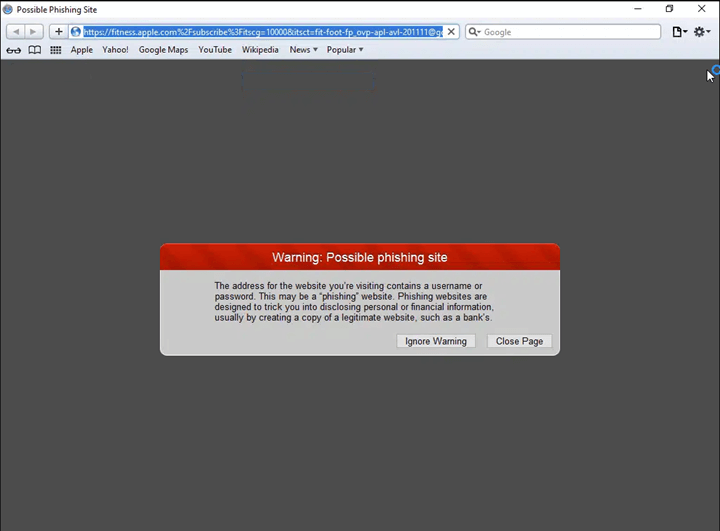

Однако в зависимости от пункта назначения результат меняется:

По сути, существует четыре уровня запутывания. Одним из них является сам QR-код. URL-адрес, встроенный в QR-код, выглядит так, как будто он ведет на домен Apple, но вместо этого перенаправляется в другое место. Затем происходит слепой редирект на другой домен. Этот домен автоматически проверяет, заходите ли вы из браузера или сканирующего механизма, и соответствующим образом перенаправляет.

Там также есть полезная нагрузка, которая использует методы защиты от обратного проектирования, поэтому, если вы попытаетесь ее дезапутать, она будет потреблять бесконечные ресурсы.

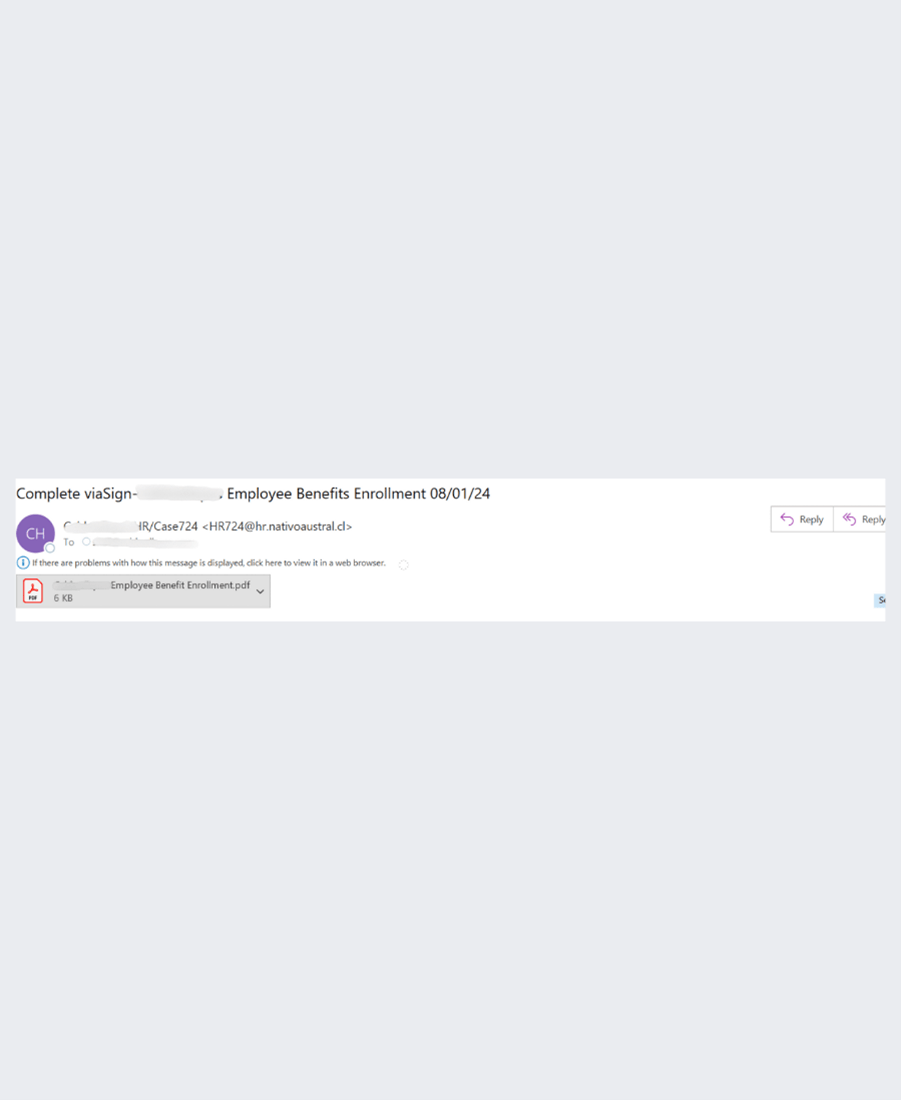

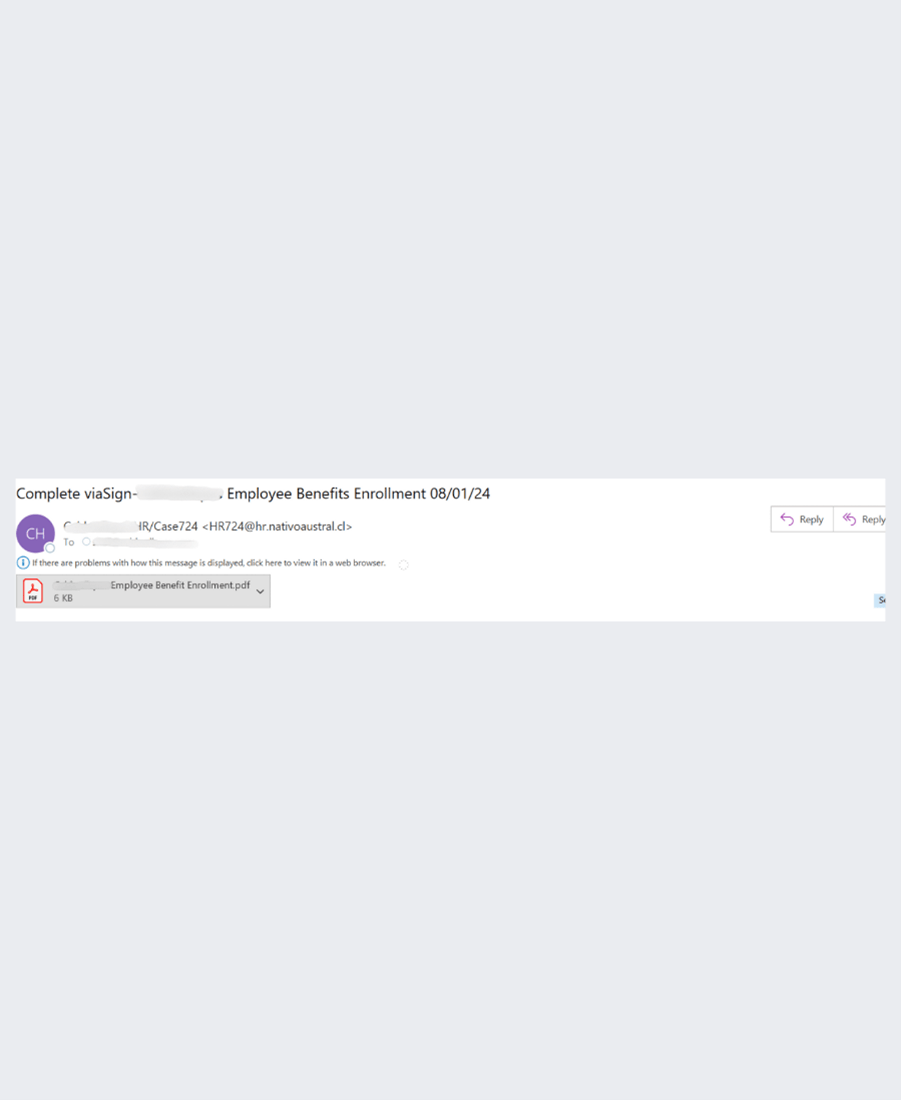

Вот еще один пример. QR-код будет вставлен в PDF-файл, прикрепленный к электронному письму.

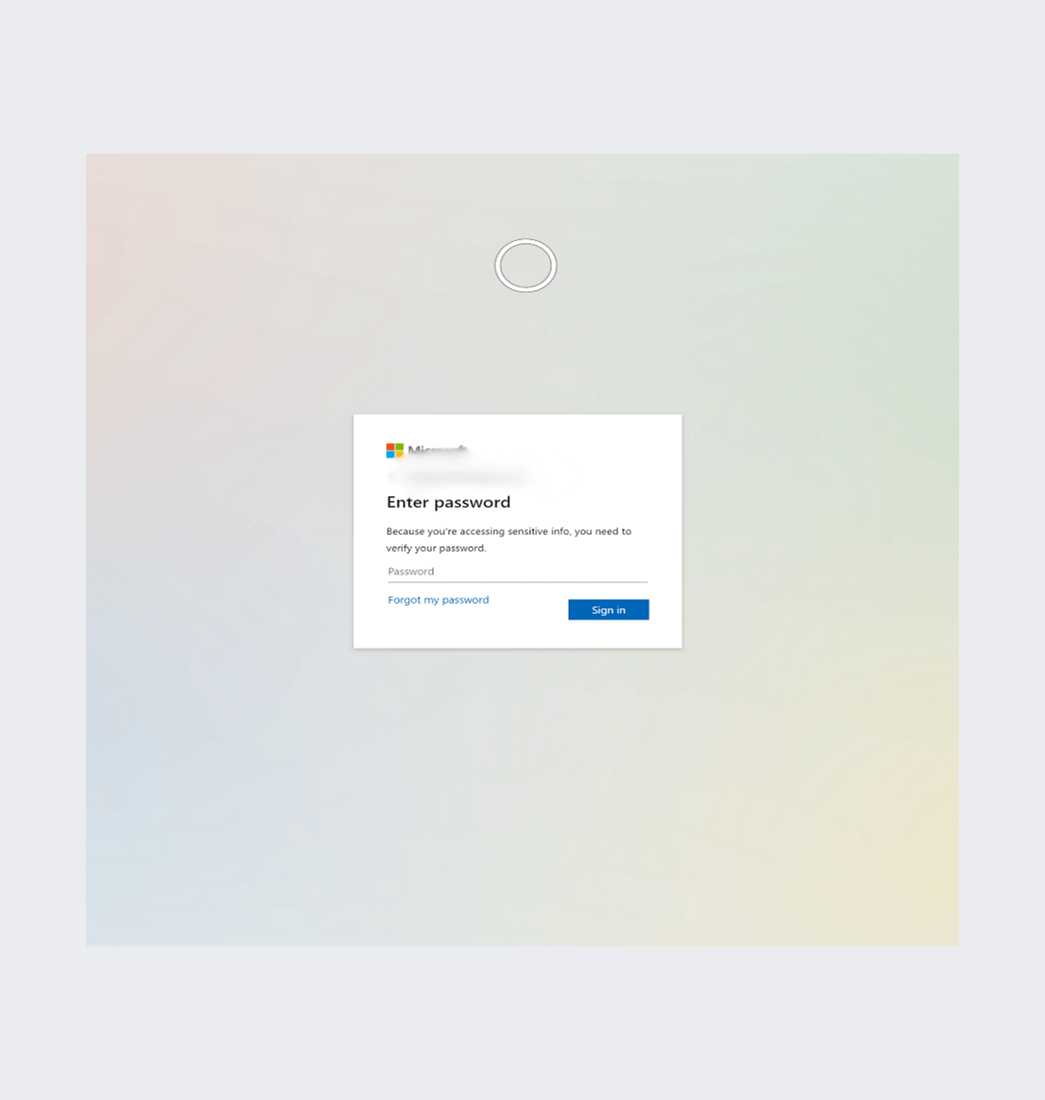

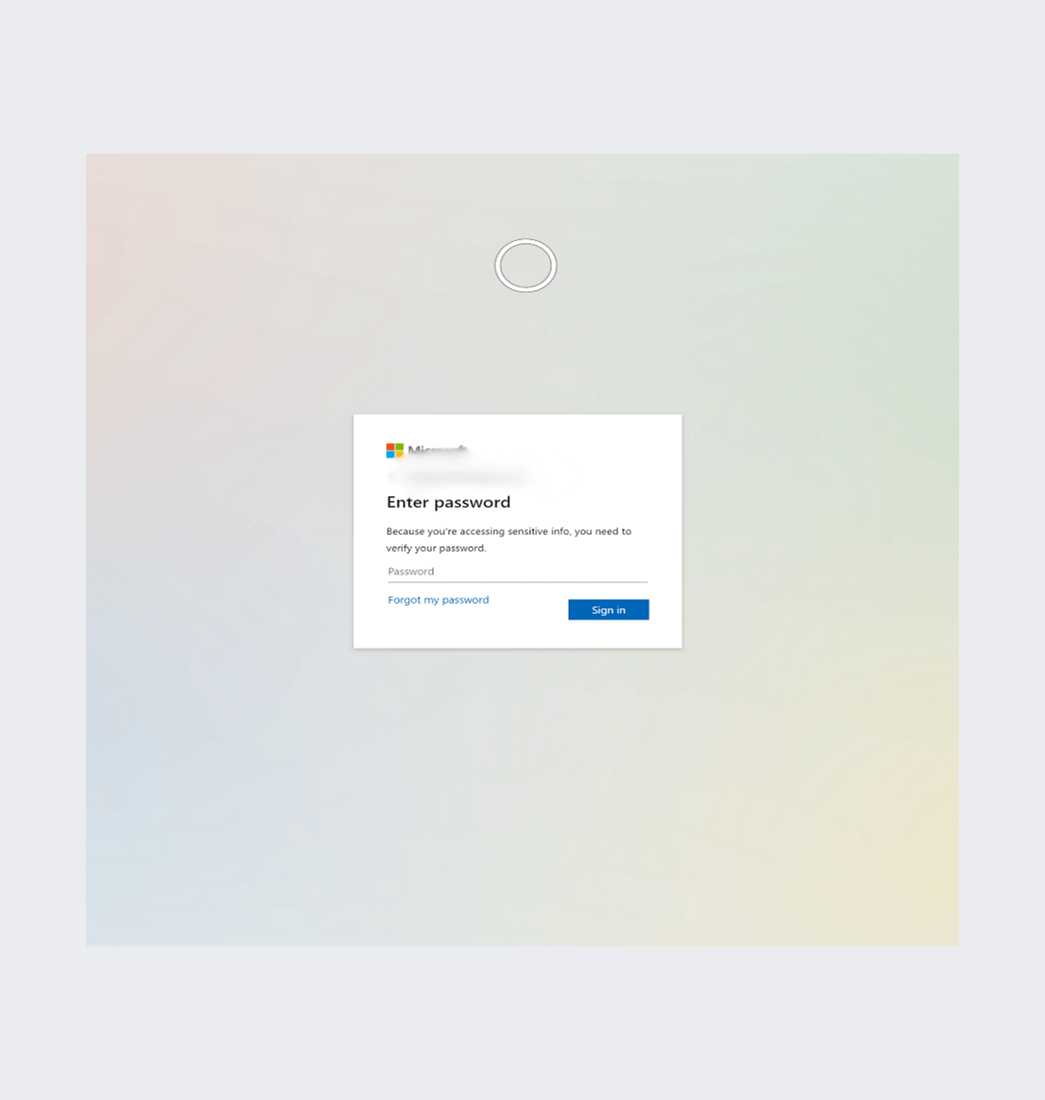

С этим связан ряд подозрительных действий, опять же связанных с подключением к программе для постоянного истощения ресурсов. Это также приведет вас на поддельную страницу входа в Microsoft.

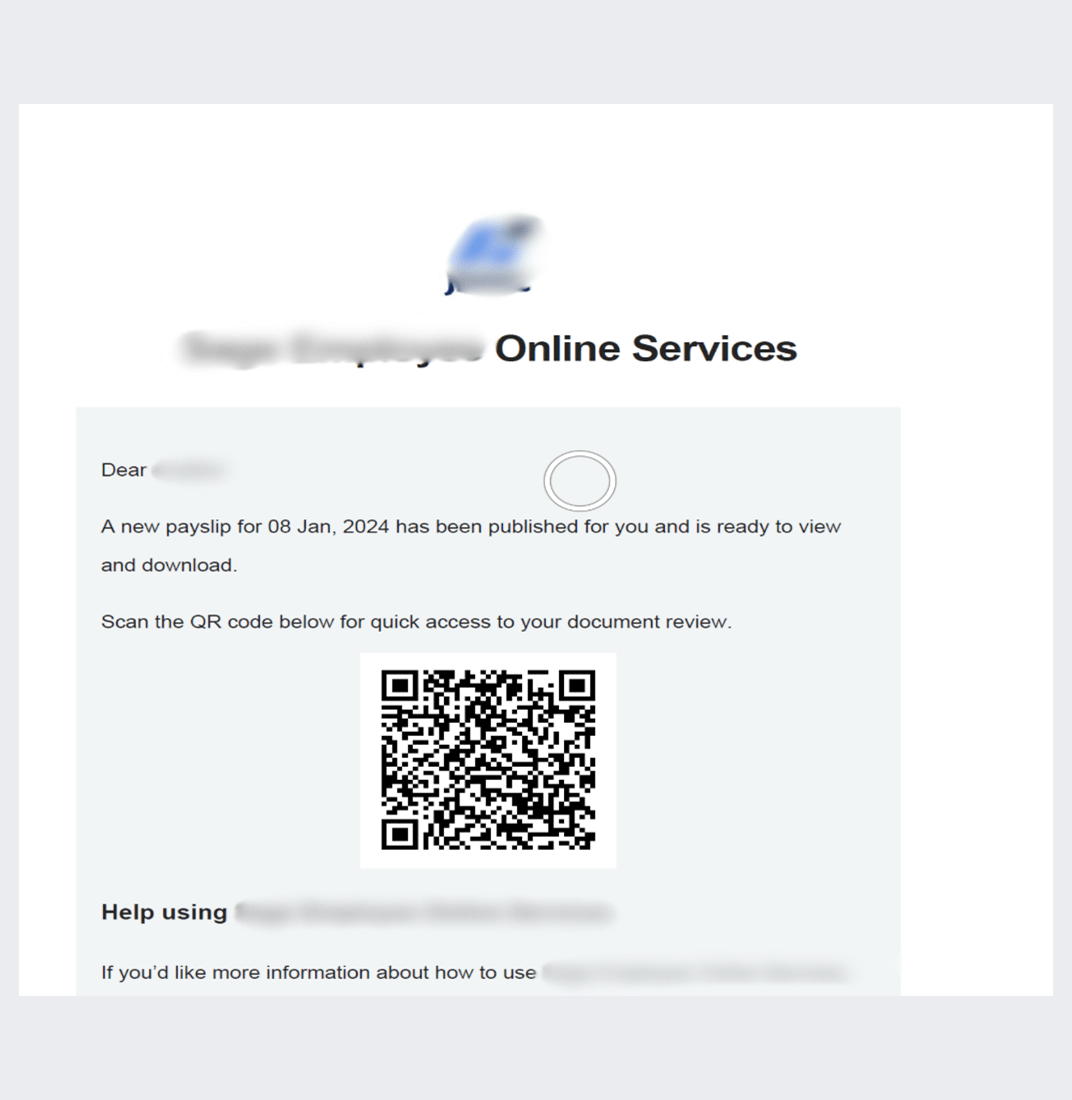

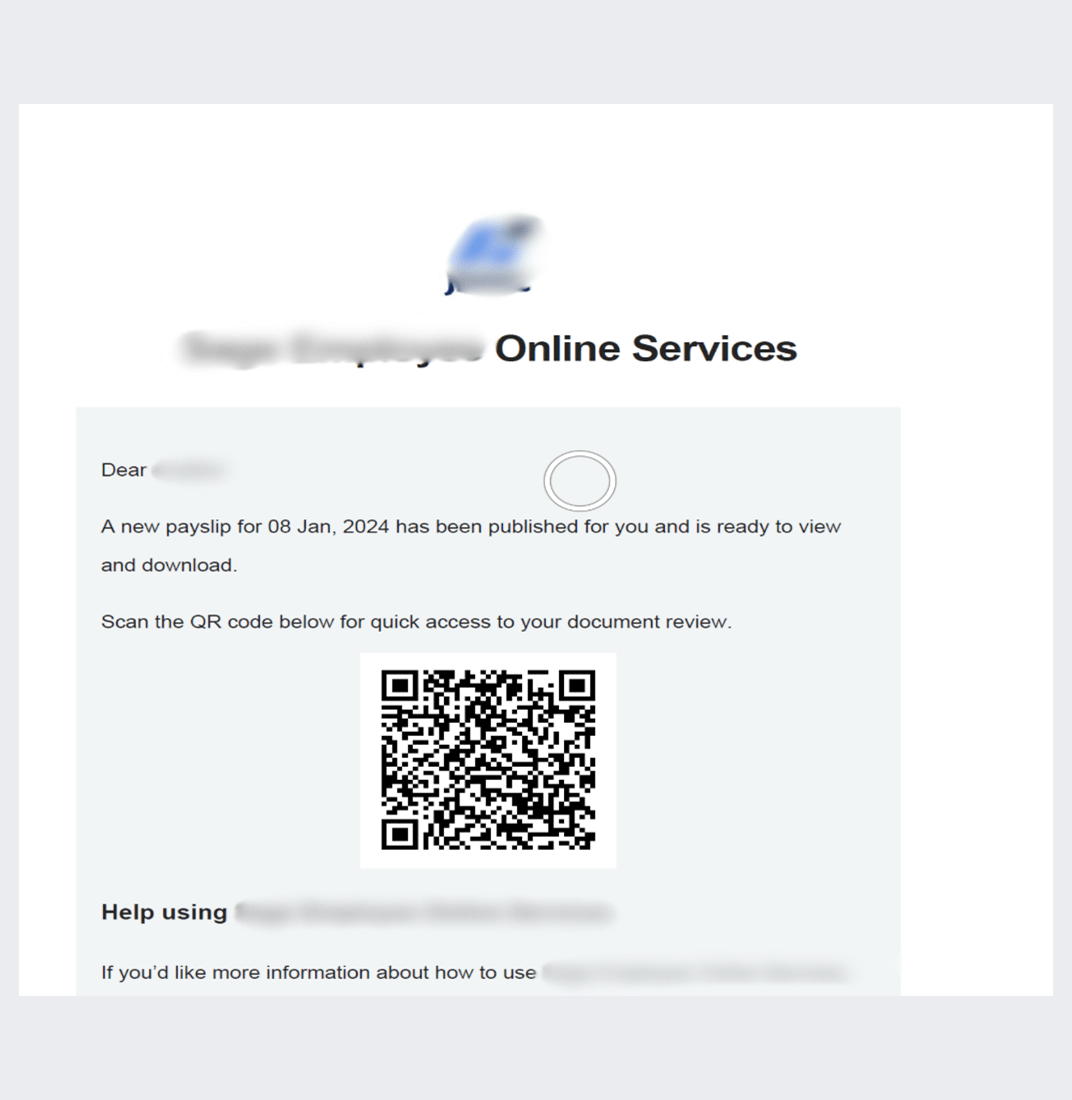

И вот еще одна вариация:

Во всех случаях ссылка в QR-коде и ссылка, на которую он вас перенаправляет, различаются.

Техники

Перенаправление при атаке не обязательно является чем-то новым, хотя его использование в QR-кодах интересно.

Используя условное перенаправление, хакеры могут повысить свои шансы на успех. Обычно уровни безопасности по умолчанию проверяют перенаправление и, если первый из них чист, пропускают его. (Вот что произошло во время этой атаки).

Именно здесь в игру вступает мощь комплексного решения по обеспечению безопасности. Благодаря комплексному решению безопасности несколько уровней могут предотвратить эти атаки.

В этом примере решение по обеспечению безопасности электронной почты может заблокировать ее, проверив подозрительное поведение, такое как отправитель в первый раз, анализ текста и многое другое. Безопасность браузера может заблокировать его, проверив веб-сайт и эмулируя любые действия.

Эти атаки трудно остановить, поскольку они подвергают риску множество различных слоев. Зато есть все слои, и способность остановить атаку увеличится.

Передовой опыт: руководства и рекомендации

Чтобы защититься от этих атак, специалисты по безопасности могут сделать следующее:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

-кода.Все эти атаки были довольно похожи. Основная цель заключалась в том, чтобы побудить конечного пользователя отсканировать QR-код, после чего он был перенаправлен на страницу сбора учетных данных.

Довольно просто, но это оказалось успешным, поскольку многие решения по обеспечению безопасности электронной почты не имели защиты QR-кода, а многие конечные пользователи привыкли сканировать QR-коды. Именно поэтому в период с августа по сентябрь мы наблюдали рост этих атак на 587%.

Поставщики средств безопасности усердно работали над разработкой новых средств защиты от этих атак. И, как всегда бывает, злоумышленники ответили тем же новым вариантом атак с использованием QR-кода.

В этих атаках хакеры используют QR-код другим способом. Первоначальный запрос аналогичен, но то, куда идет цепочка перенаправления, совершенно другое. Короче говоря, ссылка ищет, где пользователь с ней взаимодействует, и соответствующим образом корректирует ее. Если пользователь использует Mac, появится одна ссылка. Если пользователь использует телефон Android, появится еще один.

Конечная цель та же — установитьДля просмотра ссылки необходимо нажать Вход или Регистрацияна конечной точке конечного пользователя, одновременно похищая учетные данные. Но если корректировать пункт назначения в зависимости от того, как конечный пользователь получает к нему доступ, вероятность успеха намного выше.

За две недели в январе мы стали свидетелями чуть менее 20 000 таких атак.

В этом обзоре атак исследователи Harmony Email обсудят, как хакеры выводят атаки с использованием QR-кодов на новый уровень.

Атака

В ходе этой атаки хакеры отправляют QR-коды с условной маршрутизацией в зависимости от устройства.

- Вектор: электронная почта

- Тип: QR-код, условное перенаправление, сбор учетных данных

- Методы: Социальная инженерия, BEC 3.0.

- Цель: любой конечный пользователь

Это электронное письмо начинается как довольно стандартная

Для просмотра ссылки необходимо нажать

Вход или Регистрация

на основе QR-кода . Просьба просмотреть годовой отчет о взносах 401K, отсканировав QR-код. Это даст вам баланс вашего счета за год.Что интересно в этой атаке, так это то, что происходит дальше.

QR-код имеет условную точку назначения в зависимости от браузера, устройства, размера экрана и других факторов. В зависимости от параметров QR-код будет вести на другую страницу.

Ссылка в письме все та же:

Однако в зависимости от пункта назначения результат меняется:

По сути, существует четыре уровня запутывания. Одним из них является сам QR-код. URL-адрес, встроенный в QR-код, выглядит так, как будто он ведет на домен Apple, но вместо этого перенаправляется в другое место. Затем происходит слепой редирект на другой домен. Этот домен автоматически проверяет, заходите ли вы из браузера или сканирующего механизма, и соответствующим образом перенаправляет.

Там также есть полезная нагрузка, которая использует методы защиты от обратного проектирования, поэтому, если вы попытаетесь ее дезапутать, она будет потреблять бесконечные ресурсы.

Вот еще один пример. QR-код будет вставлен в PDF-файл, прикрепленный к электронному письму.

С этим связан ряд подозрительных действий, опять же связанных с подключением к программе для постоянного истощения ресурсов. Это также приведет вас на поддельную страницу входа в Microsoft.

И вот еще одна вариация:

Во всех случаях ссылка в QR-коде и ссылка, на которую он вас перенаправляет, различаются.

Техники

Перенаправление при атаке не обязательно является чем-то новым, хотя его использование в QR-кодах интересно.

Используя условное перенаправление, хакеры могут повысить свои шансы на успех. Обычно уровни безопасности по умолчанию проверяют перенаправление и, если первый из них чист, пропускают его. (Вот что произошло во время этой атаки).

Именно здесь в игру вступает мощь комплексного решения по обеспечению безопасности. Благодаря комплексному решению безопасности несколько уровней могут предотвратить эти атаки.

В этом примере решение по обеспечению безопасности электронной почты может заблокировать ее, проверив подозрительное поведение, такое как отправитель в первый раз, анализ текста и многое другое. Безопасность браузера может заблокировать его, проверив веб-сайт и эмулируя любые действия.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

может заблокировать его при фактическом сканировании QR-кода. Антивредоносное ПО может эмулировать файл и понять, что произойдет. Служба безопасности после доставки может постоянно просматривать новую информацию, постоянно сканируя и эмулируя URL-адрес.Эти атаки трудно остановить, поскольку они подвергают риску множество различных слоев. Зато есть все слои, и способность остановить атаку увеличится.

Передовой опыт: руководства и рекомендации

Чтобы защититься от этих атак, специалисты по безопасности могут сделать следующее:

- Внедрите систему безопасности, использующую искусственный интеллект для отслеживания множества показателей фишинга.

- Внедрение безопасности с возможностью декодирования атак QR-кода

- Обеспечьте безопасность с помощью нескольких уровней защиты.

Для просмотра ссылки необходимо нажать

Вход или Регистрация