Один из лучших способов обезопасить себя от взлома - это поддерживать систему обновлённой и следить за появлением новых уязвимостей, а также за патчами, которые их закрывают.

И так зверь с которого мы сегодня будем приручать это Windows-Exploit-Suggester.

Для её запуска нам понадобиться Python и дополнительный модуль xlrd установить его можно следующим образом.

Python:

Суть утилы крайне простая, на основании файла системной информации (где его взять расскажу чуть позже) программа узнаёт состояние нашей системы: установленные патчи и прочее. После чего ищет по популярным ресурсам наличие эксплойтов для этих патчей после чего отображает нам всё это в милом списке с ссылками на ресурсы с информацией.

Также эту утилу можно использовать в процессе проведения аудита безопасности чтобы проверить состояние системы.

Работа сводится к 2 простым шагам:

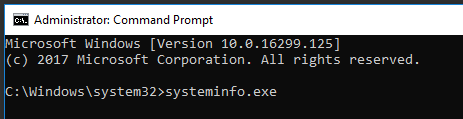

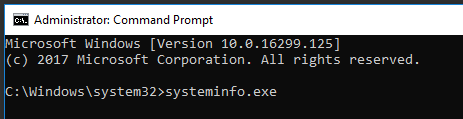

Шаг номер один:

Нам необходимо получить файл systeminfo.exe делается это крайне просто, запустите консоль от имени администратора и вбейте туда systeminfo.exe

Полученную информацию копируем и сохраняем как txt файл называем как пожелаем. (только не забудьте путь куда его сохранили.)

После того как вы скачали утилу с Github, распаковываем её и переходим ко второму шагу.

Шаг номер два:

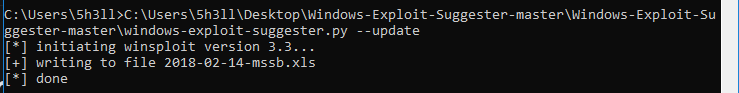

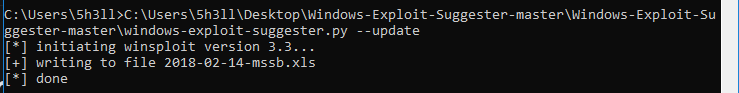

Открываем так же командную строку и прописываем следующее

Данная команда обновит библиотеку известных эксплойтов. По умолчанию файл Дата-mssb.xls сохранится вC:\Users\USERNAME

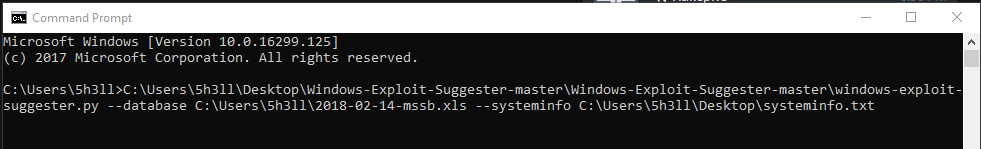

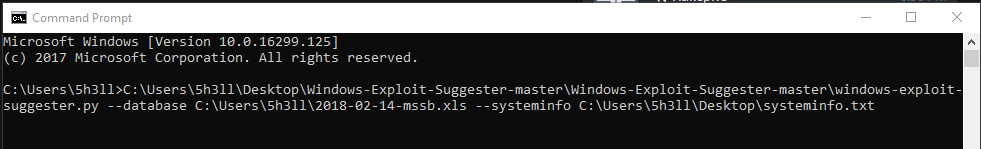

Далее запускаем проверку следующей командой:

Чтобы не прописывать пути файлов их можно просто перетащить в окно командной строки.

В итоге у вас получится что-то вроде:

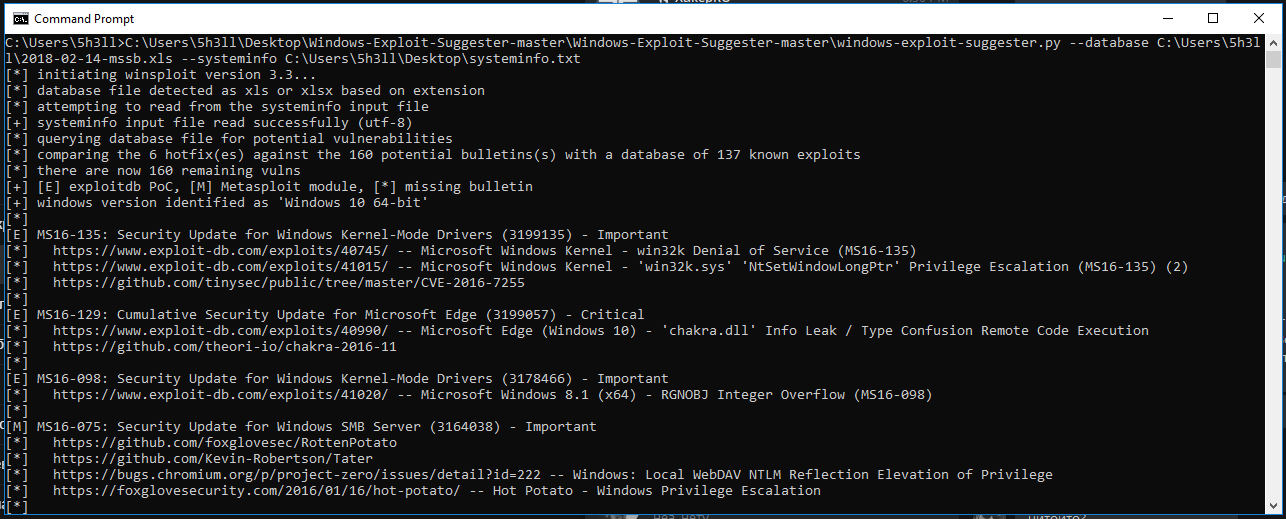

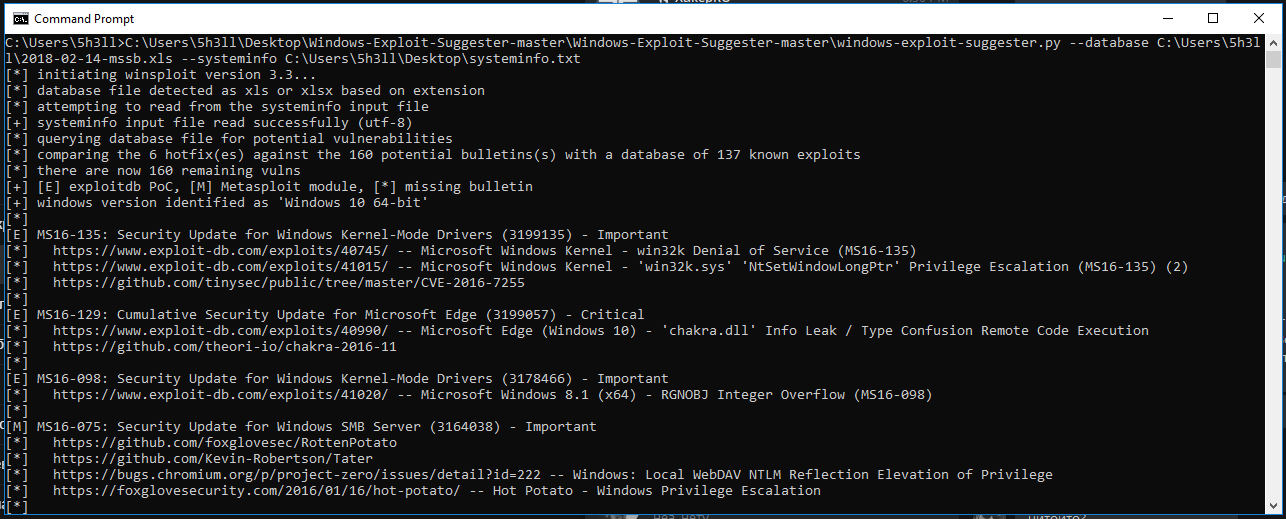

Нажимаем на кнопку ENTER и ждём окончания работы утилиты.

На выходе получите следующий листинг:

Далее смотрим, изучаем.

И так зверь с которого мы сегодня будем приручать это Windows-Exploit-Suggester.

Для её запуска нам понадобиться Python и дополнительный модуль xlrd установить его можно следующим образом.

Python:

Код:

pip install xlrd --upgradeСуть утилы крайне простая, на основании файла системной информации (где его взять расскажу чуть позже) программа узнаёт состояние нашей системы: установленные патчи и прочее. После чего ищет по популярным ресурсам наличие эксплойтов для этих патчей после чего отображает нам всё это в милом списке с ссылками на ресурсы с информацией.

Также эту утилу можно использовать в процессе проведения аудита безопасности чтобы проверить состояние системы.

Работа сводится к 2 простым шагам:

Шаг номер один:

Нам необходимо получить файл systeminfo.exe делается это крайне просто, запустите консоль от имени администратора и вбейте туда systeminfo.exe

Полученную информацию копируем и сохраняем как txt файл называем как пожелаем. (только не забудьте путь куда его сохранили.)

После того как вы скачали утилу с Github, распаковываем её и переходим ко второму шагу.

Шаг номер два:

Открываем так же командную строку и прописываем следующее

Код:

C:\Users\ПутьДоФайла\windows-exploit-suggester.py --update

Данная команда обновит библиотеку известных эксплойтов. По умолчанию файл Дата-mssb.xls сохранится вC:\Users\USERNAME

Далее запускаем проверку следующей командой:

Код:

C:\ПутьДоФайла\windows-exploit-suggester.py --database C:\ПутьДоФайла\2018-02-14-mssb.xls --systeminfo C:\ПутьДоФайла\systeminfo.txtЧтобы не прописывать пути файлов их можно просто перетащить в окно командной строки.

В итоге у вас получится что-то вроде:

Нажимаем на кнопку ENTER и ждём окончания работы утилиты.

На выходе получите следующий листинг:

Далее смотрим, изучаем.