Громкие публичные заявления правоохранительных органов о трудности получения информации с заблокированных гаджетов не должны вводить вас в заблуждение. Информацию получают все, кто способен за это заплатить. Cloud4Y рассказывает, как это делается в США.

Когда были придуманы компактные мобильные телефоны, общество возликовало. Это было удобно. Обрадовались и мошенники. Устройства были маленькие и дорогие, поэтому их легко можно было вырвать из рук или вытащить из кармана. В 2007 году, после презентации первого устройства от Apple, ценность мобильного устройства стала ещё выше.

Тогда производители стали создавать системы защиты вроде

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что позволило снизить количество краж. Тогда появилась другая проблема. Хакеры быстро научились взламывать гаджеты для кражи личных данных. А позже начали продавать всем желающим обучающие видеоролики, показывающие, как самостоятельно взламывать те самые iPhone.Тогда Apple начала работу над защитой данных в телефонах. Начиная с iOS 5, выпущенной в 2011 году, компания зашифровывала конфиденциальную информацию на устройстве с помощью ключа, объединяющего ПИН-код пользователя с аппаратным ключом телефона. Защиту улучшили в 2014 году, после перехода на iOS 8. Тогда более 90% данных смартфона стали защищены. То есть формально сейчас более 90 процентов данных на телефоне доступно только пользователю. И только он может открыть доступ к ним.

Новая защита обрадовала не всех. Так, правоохранительные органы утверждали, что эти инструменты помогают защищать преступников, ведь полиция и спецслужбы не могли изучить содержимое заблокированного устройства подозреваемого в преступлении. «Новые функции смартфонов усложняют нашу задачу по защите общественной безопасности», — сетовал окружной прокурор Манхэттена Сайрус Вэнс-младший в газете Washington Post в 2015 году, упирая на трудности с доступом к содержимому заблокированных телефонов и зашифрованным сообщениям.

Казалось бы, вполне разумные эмоции человека, которому мешают работать. Однако новое исследование

Для просмотра ссылки необходимо нажать

Вход или Регистрация

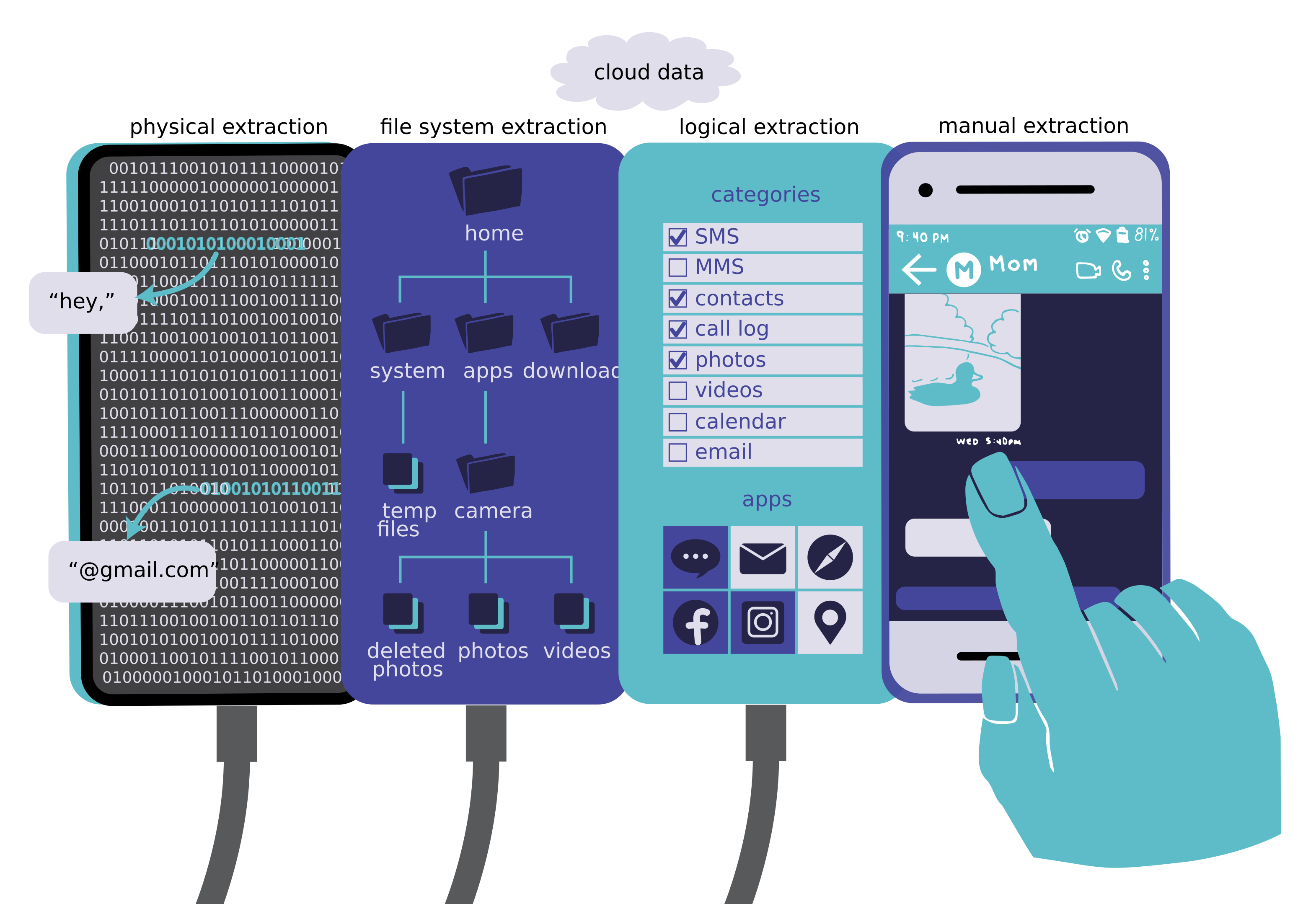

показало, что на самом деле полицейские и спецслужбы имеют технические возможности обойти эти препятствия. В частности, активно используются криминалистические инструменты для мобильных устройств (MDFT).MDFT как способ собрать доказательства

Эти аппаратные и программные инструменты собирают с мобильных телефонов все важные для криминалистов данные:

- Сообщения, электронные письма и фотографии;

- Данные о том, когда были отправлены сообщения и электронные письма и где были сделаны фотографии;

- Местоположения (если включены инструменты отслеживания местоположения — где был телефон и, предположительно, пользователь).

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и есть авторизации в социальных сетях или других платформах, эти данные тоже могут быть скопированы.Как минимум 2 000 из 18 000 правоохранительных органов США, включая 50 крупнейших полицейских департаментов страны, приобрели доступ к этим инструментам.

Правоохранительные органы много раз говорили о необходимости доступа к заблокированным телефонам для раскрытия серьезных преступлений: терроризма, убийств и детской порнографии. Но правда ли правоохранительные органы используют эти инструменты только для таких важных дел? Ведь наверняка велик соблазн использовать эти инструменты для расследования множества менее серьезных преступлений. Например, граффити, краж в магазинах, хранении наркотиков, проституции, вандализма и пр. Слабо верится, что никто из правоохранителей ни разу не использовал MDFT для того, чтобы облегчить себе жизнь.

Нужно подчеркнуть, что MDFT — это относительно новая вещь, её используют далеко не везде. Но сам по себе этот инструмент весьма спорен, поскольку нарушает гражданские свободы людей. Директор ФБР Кристофер Рэй однажды пожаловался, что шифрование, подобное тому, которое используется на iPhone, препятствует доступу правоохранительных органов к важным уликам. Но Upturn обнаружил, что MDFT умеет копировать все данные, найденные на мобильном телефоне. Все — это значит ваши контакты, фотографии, видео, сохраненные пароли, записи GPS, записи об использовании телефона и даже «удалённые» данные. Затем собранная информация сортируется, чтобы правоохранительные органы могли легко её просмотреть.

Кроме того, MDFT имеет и другие функции, которые упрощают работу правоохранительных органов. Например,

Для просмотра ссылки необходимо нажать

Вход или Регистрация

может сравнивать изображение лица из полицейской базы данных с лицами на фотографиях, хранящихся в телефоне. А ещё есть функция сортировки текстовых сообщений по темам, таким как наркотики, деньги или Орудие.MDFT работает с множеством моделей телефонов. Тот же Cellebrite может извлекать данные со всех устройств iPhone, начиная с iPhone 4S и заканчивая последним iPhone 11/11 Pro/Max с последними версиями iOS до последней 13.4.1. Компания-разработчик утверждает, что может обрабатывать даже заблокированные iPhone и устройства Android.

Узаконенный взлом за деньги

То есть меры безопасности, введенные Apple и Google (разработчиком Android) для защиты данных владельцев смартфонов, усложнили всем, в том числе правоохранительным органам, доступ к личным данным на телефоне. А MDFT позволяет решить эту маленькую проблемку. За деньги, разумеется. С 2015 года полицейское управление Лас-Вегаса потратило на MDFT более 640 000 долларов, а управление полиции Майами — более 330 000 долларов. Особо отличился Мичиган — потрачено свыше 1 миллиона долларов.

Другими словами, средства защиты Apple и Google, по-видимому, достаточно хороши, чтобы противостоять случайным преступникам. Но они, похоже, не удерживают кого-либо с достаточно большим бюджетом, позволяющим платить за MDFT.

Да, MDFT не работает идеально. Не все телефоны ему подвластны, и не всегда удаётся получить все данные с телефонов, которые удалось разблокировать. Однако сам по себе факт использования этого инструмента вкупе с массой неконтролируемых и неизбирательных полицейских обысков с изъятием мобильных устройств выглядит весьма угрожающе. Этот вопрос никак не регулируется законодательством, а потому правоохранители могут действовать так, как им заблагорассудится.

Учитывая объём личной информации на телефоне человека, можно с уверенностью заявить, что такая деятельность ущемляет права и свободы граждан страны. В США даже Верховный суд постановил, что для изъятия и изучения мобильного телефона подозреваемого требуется ордер. Однако пока что полицейские тайно взламывают и исследуют содержимое телефонов подозреваемых, в то время как высокое начальство публично критикует системы защиты и шифрования, используемые разработчиками мобильных телефонов и приложений.

Для просмотра ссылки необходимо нажать

Вход или Регистрация