Доброго времени, форумчане!

Сегодня я расскажу вам вводную информацию о специальном отделе полиции, которая создана для борьбы и поимки нас с вами.

Материал из Википедии — свободной энциклопедии:

Управление «К» — подразделение

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, борющееся с

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, а также с незаконным оборотом

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. В субъектах

Для просмотра ссылки необходимо нажать

Вход или Регистрация

функционируют соответствующие структурные подразделения службы криминальной полиции — Отделы «К». Управление является одним из самых засекреченных подразделений МВД России.Входит в состав

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Задачи Управления «К»

- борьба с нарушением авторских и смежных прав (ст. 146 УК РФ, ст. 7.12 КоАП РФ)

- выявление и пресечение фактов неправомерного доступа к компьютерной информации (ст. 272 УК РФ)

- борьба с распространителями

Для просмотра ссылки необходимо нажать Вход или Регистрация(ст. 273 УК РФ)

- выявление нарушений правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей (ст. 274 УК РФ)

- выявление использования подложных

Для просмотра ссылки необходимо нажать Вход или Регистрация(ст. 159.3 УК РФ, ст. 187 УК РФ)

- борьба с распространением

Для просмотра ссылки необходимо нажать Вход или Регистрацияпосредством сети Интернет и компакт-дисков (ст. 242 УК РФ)

- выявление незаконного подключения к телефонным линиям (ст. 138 УК РФ, ст. 13.2 КоАП РФ)

- борьба с незаконным оборотом радиоэлектронных (РЭС) и специальных технических средств (СТС) (ст. 138 УК РФ, ст. 171 УК РФ, ст. 14.1, 14.2 КоАП РФ)

- противодействие мошенническим действиям, совершаемым с использованием информационно-телекоммуникационных сетей включая сеть Интернет (ст. 159.6 УК РФ)

Для просмотра ссылки необходимо нажать Вход или Регистрация

- Интернет выявление склонения к суициду по статьям 110.1 и 110.2 ук рф

- разоблачение махинаций в Интернете, соц. сетях, сферах банковских систем

В каждом крупном городе есть отдел К и их адреса свободно бьются в Гугл или Яндекс.

Если вас вызывают в качестве "свидетеля" имейте ввиду, Вы уже на крючке и про вас собирают дело.

В самом отделе обычно сидят молодые ребята с последними Самсунгами, либо реже Айфонами. Никакого спец оборудования или навороченных лабораторий вы не увидите.

В 80% случаев вызывают владельцев кошельков Яндекс деньги, так как данная платежная система хорошо и оперативно сливает данные по запросу. Также сливает и Сбербанк России, для получения выписки по карте с полным отчетом отделу К требуется 1-2 часа.

При первом визите вас будут анкетировать:

- ФИО, семейное положение, адреса

- Образование, места работы

- имущество со слов

- номера телефонов

- номера кошельков, если вы ответите, что пользуетесь таковыми.

Эти данные на самом деле уже у них имеются, поэтому это все некая игра.

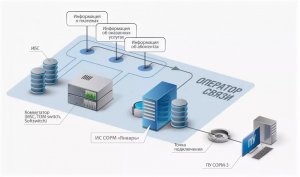

Стоит заметить, что с технической стороны сами оперативники отдела К это не сильные специалисты. Вся техника и тд передается в спец отдел БСТМ (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

), здесь же выгружаются детализации с базовых станций, геолокация и тд.Обычные пробивы ОПСОСов данный отдел мало интересует, если конечно не запрос "с выше" упал... Самое основное это ловля мелких программистов и распространителей вредоносного ПО и конечно же банковский пробив.

В обычной жизни вы не отличите сотрудников отдела К от молодых современных ребят, с кем случайно можете выпить в баре, болеть на трибуне или отдыхать на "турслетах".

Не регистрируйте Яндекс и КИВИ кошельки на себя под теневую работу. Не используйте сотовые номера, оформленные на Вас или ваше окружение. Не жадничайте на впн,дедики,анонимайзеры.

Не попадайтесь, ведь есть такие же отделы под крылом ФСБ, где все сразу печально..)

Ну а об этом уже в другой статье.