Бамжур, молодой, и не очень, человек.

Бамжур, молодой, и не очень, человек.Сегодня я затрону раздел в CTF, который с первого взгляда не имеет особых трудностей. Однако, многие всё равно совершают серьёзные ошибки при решении, порой, лёгких тасков. Мы разбирёмся, с чем связаны многие трудности, разбирём несколько примеров, поговорим, как можно повысить свой скилл в данном разделе и, какие ресурсы могут помочь при решении данного типа заданий.

1. Философия OSINT

OSINT, в capture the flag соревнованиях, можно назвать разделом, в котором важно интуитивное понимание задания, основанное на опыте нарешивания. Нет какого-либо определённого шаблона, ориентируясь на который, вы могли бы решать таск. Необходимно много тренироваться, быть знакомым с различными случаями, и лишь тогда ваше подсознание будет выдвигать предположения о вероятных варианте развития событий и решениях.

Частые ошибки, совершаемые бородатыми ктф'ерами, при решении данного типа заданий, основаны, в большинстве своём, на банальной невнимательности и нелогичности сделанных доводов. Также, хочу заметить, что недостаток опыта многие пытаются компенсировать какими-то скриптами автоматизации поиска и анализа данных и любым другим ПО для осинта. Это, как мне кажется, одна из самых глупых ошибок, ведь такое компенсирование подобно тому, что вы купили самую хорошую лопату и не умеете копать чтобы то ни было)

Конечно, внимательность и аналитический склад ума это уже очень хорошая площадка для разгона. Но, для эффективного решения заданий вам необходимо уметь подразделять ЗАДАЧИ на подзадачи, и в конце, решив каждую подзадачу, строить связи между найденными данными. Именно эти факторы прокачиваются со временем.

2. Пример решения OSINT тасков

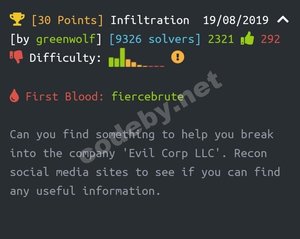

Теория, это конечно хорошо, однако я люблю показывать всё на примерах. Предлогаю решить два задания, одно с HackTheBox, а другое с KubanCTF, имея при себе лишь всё ранее перечисленное и ресурсы, которыми я поделюсь с вами в конце статьи. Вот, мы тет-а-тет с заданием. У нас есть не только голова, но и интернет, который мы не забываем активно использовать. Прежде всего, определимся с тем, что собственно нам дано?

Можете ли вы найти что-нибудь, что поможет вам проникнуть в компанию Evil Corp LLC. Проверьте сайты социальных сетей, чтобы узнать, сможете ли вы найти какую-либо полезную информацию.

Наша цель - найти что-то, что поможет проникнуть в некоторую компанию. Исходя из этого вопрос, какие сведения могут нам в этом помочь? Что это за данные такие, которые помогут проникнуть в Evil Corp LLC? Не теряйте времени на долгие размышления, лишь держите этот вопрос у себя в голове. Позже, эти сведения сами заявят о себе, как только вы на них натолкнётесь.

На какие подцели мы можем разделить нашу единую цель?

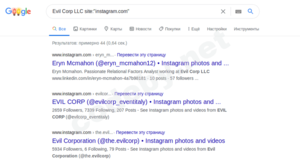

- Сбор сведений. В данном случае, нам подсказывают, что мы можем искать их в социальных сетях. Конечно, процесс мониторинга большинства соц. сетей будет достаточно монотонной работой при поиске ручками. Здесь нам на помощь приходит умение гуглить. Мы воспользуемся дорками.

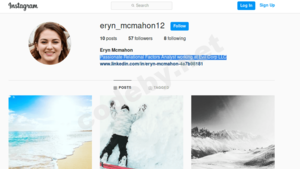

- Сортировка полученных сведений. На данном этапе мы отодвигаем в сторонку всё, что явно не подходит под определение вопроса, который мы запомнили ранее.

- Анализ оставшихся сведений. Детальное исследование; создание связей.

Следующее задание уже будет гораздо интереснее, ведь требует от ctf'ера определённых знаний в области btc. И так, что мы имеем?

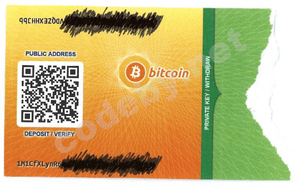

Кто и как использовал этот btc кошелёк?

Цель уже поставлена нам непосредственно в самом задании. Необходимо отталкиваться от чего-то. Этим что-то, по предположению, должен являться адрес кошелька, который на представленном билете разбит на 3 основных части (подтёртый на половину снизу и сверху, qr-код). Btc начинается с чисел 1 или 3, исходя из этого, можно предположить, что 1M1CfXLynR6.. имеющий длину в 11 символов - начало адреса. Также мы заметили другую часть адреса, состоящую из 11 символов сверху - VDQZEXHHJbb, которая является конечной частью адреса. Зная, что длина btc кошелька 34 символа, понимаем, что у нас есть нехватка 12 символов. Остаётся лишь QR, который мы так и не трогали.

~+,\;!"~'}$vqbjwTqSiiLR&:}]$}/;>([

По краям, в полученном результате мы видим ровно по 11 битых символов, которые, по предположению являются уже имеющимися у нас началом и концом адреса. В таком случае, оставшиеся - vqbjwTqSiiLR и будут серединой. Объединим всё в единый адрес - len(1M1CfXLynR6vqbjwTqSiiLRVDQZEXHHJbb) == 34.

Теперь у нас, по предположению, есть вполне валидный btc адрес, отталкиваясь от которого мы сможем найти необходимые сведения и связать их между собой.

На какие подзадачи можно разделить нашу основную цель?

- Поиск сведений из открытых источников. Первым делом, нам необходимо узнать, где засветился этот кошелёк.

- Анализ полученных сведений.

- Сортировка и избавление от лишнего.

- Построение связей.

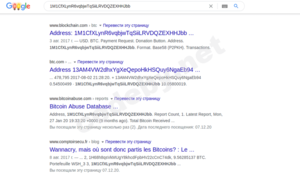

Если мы просто загуглим, то в глаза сразу бросаются 3 ресурса с упоминанием данного кошелька - блокчейн, btcabuse и какое-то исследование связанное с WannaCry.

Очевидно, что по степени важности два последних ресурса напрашиваются на просмотр куда больше, чем блокчейн. Проанализируем, какие сведения нам может предоставить btcabuse

Догадка, которая и так крутилась в голове подтвердилась результатом просмотра btcabuse. Данный кошелёк каким-либо образом причастен к заражениям WannaCry. Логично предположить, что адрес использовался в двух случаях - для получения выкупа за инфецированное устройство, либо в схеме отмыва этих же денежных средств. Далее, давайте посмотрим исследование одного из французских ИБ специалистов, которое и без того бросается в глаза кричащим заголовком.

Данное исследование подтверждает, что адрес, по которому мы искали сведения является частью крупной схемы отмывания средств Lazarus Group, полученных с целью "выкупа" устройств заражённых WannaCry.

Догадка, которая и так крутилась в голове подтвердилась результатом просмотра btcabuse. Данный кошелёк каким-либо образом причастен к заражениям WannaCry. Логично предположить, что адрес использовался в двух случаях - для получения выкупа за инфецированное устройство, либо в схеме отмыва этих же денежных средств. Далее, давайте посмотрим исследование одного из французских ИБ специалистов, которое и без того бросается в глаза кричащим заголовком.

Данное исследование подтверждает, что адрес, по которому мы искали сведения является частью крупной схемы отмывания средств Lazarus Group, полученных с целью "выкупа" устройств заражённых WannaCry.

3. Как прокачать скилл в OSINT

Прокачка умений в любой сфере требует взаимного сосуществования теоретических знаний с частой практикой. Я советую активно исследовать райтапы, знакомиться с новыми методами решений поставленных задач и пытаться тренировать себя не зацикливаясь на одних лишь тасках, попеременно выходить и в открытое плавание, занимаясь поиском необходимых вам сведений и анализом интересующих объектов. Если вы новичок - начните с самого простого. Это снежный ком, который будет наростать из простого к трудному. Главное понимать, что всё трудное может состоять из более простых вещей, стоит лишь определиться с тем, как эти вещи связаны между собой.

4. Материалы и ресурсы

1. Поисковики:

-- censys.io

-- shodan.io

-- viz.greynoise.io/table

-- zoomeye.org

-- fofa.so

-- onyphe.io

-- app.binaryedge.io

-- hunter.io

-- wigle.net

-- Lampire.io

2. Поиск информации о человеке из открытых источников:

-- pipl.com/ [поисковик по социальным сетям]

-- leakedsource.ru [поиск по базам данных]

-- dumpedlqezarfife.onion [найдет письмо с паролем]

-- Leakprobe.net [найдет адрес электронной почты и источник утечки базы данных]

-- where-you.com [поисковик по социальным сетям(СНГ)]

-- vk.city4me.com [шпион ВК]

-- yasni.com [автоматический поиск в Интернете]

-- social-searcher.com [все посты пользователя]

-- socialmention.com [все упоминания о человеке]

-- nomerorg.me [телефонная база СНГ (только крупные города)]

-- namecheckup.com [проверка сайтов и приложений]

-- Instantusername.com [проверка сайтов и приложений]

-- suip.biz [osintframework онлайн]

-- phonenumber.to [поиск по номеру телефона, адрессу, ФИО]

-- spra.vkaru.net [телефонный справочник Россия, Украина, Беларусь, Казахстан, Латвия, Молдова]

Для просмотра содержимого вам необходимо авторизоваться.

4. Ресурсы для работы с метаданными:

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

5. Поиск и анализ объекта по изображению:

Соц. сети и сведения:

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Определение возраста:

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Поисковые системы:

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Повышение качества изображения:

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

6. Телеграм Боты:

-- @egrul_bot - информация о юр лицах и учредителях, ИП, адреса и взоимодействия между ними

-- @HowToFind_bot - приёмы и "секреты" ОСИНТ + обширная база полезных ботов

-- @mailsearchbot - выдаёт пароль по email

-- @buzzim_alerts_bot - проводит поиск по Телеграм

-- @AvinfoBot - по номеру смотрит объявления на авито

-- @getfb_bot - по номеру ищет аккаунт facebook

-- @EyeGodsBot - поиск по всем фронтам

-- @VKUserInfo_bot - информация о пользователе вк

-- @Dosie_Bot - поиск информации по ИНН

-- @Smart_SearchBot - поиск контактной информации

7. Чекеры валидности мыла:

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

8. Whois:

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

--

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра содержимого вам необходимо авторизоваться.

Последнее редактирование модератором: