В новой фишинговой кампании киберпреступники используют документы Microsoft Word в качестве приманки, чтобы в конечном счёте загрузить на устройство жертвы новый бэкдор, написанный на языке Nim.

Об активности операторов вредоноса сообщили исследователи из Netskope Ганашьям Сатпати и Ян Майкл

Алькантара. В отчёте специалисты отмечают следующее:

Ещё совсем недавно Nim-вредоносы были большой редкостью на ландшафте киберугроз, однако за последние годы можно наблюдать рост интереса вирусописателей к экзотическим языкам. Например, взять загрузчики NimzaLoader, Nimbda и IceXLoader, а также семейства программ-вымогателей Dark Power и Kanti.

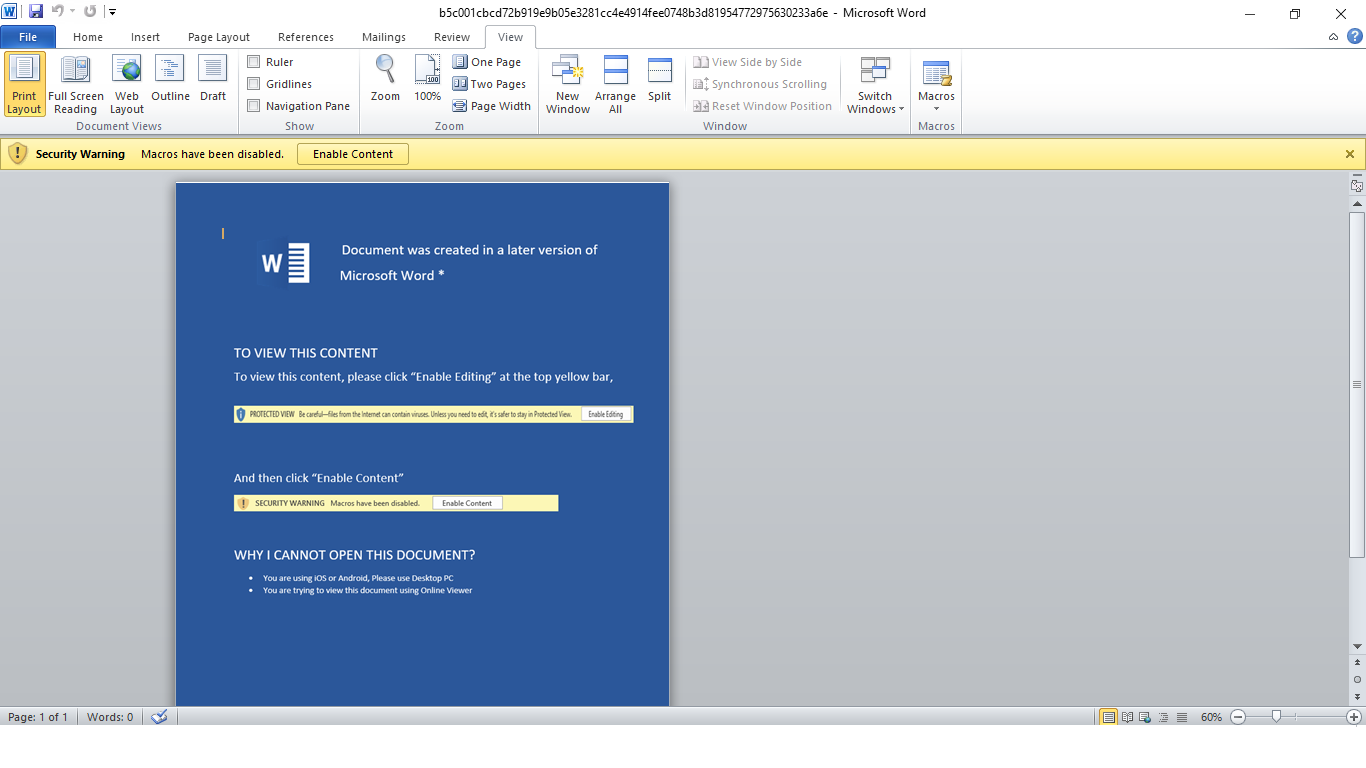

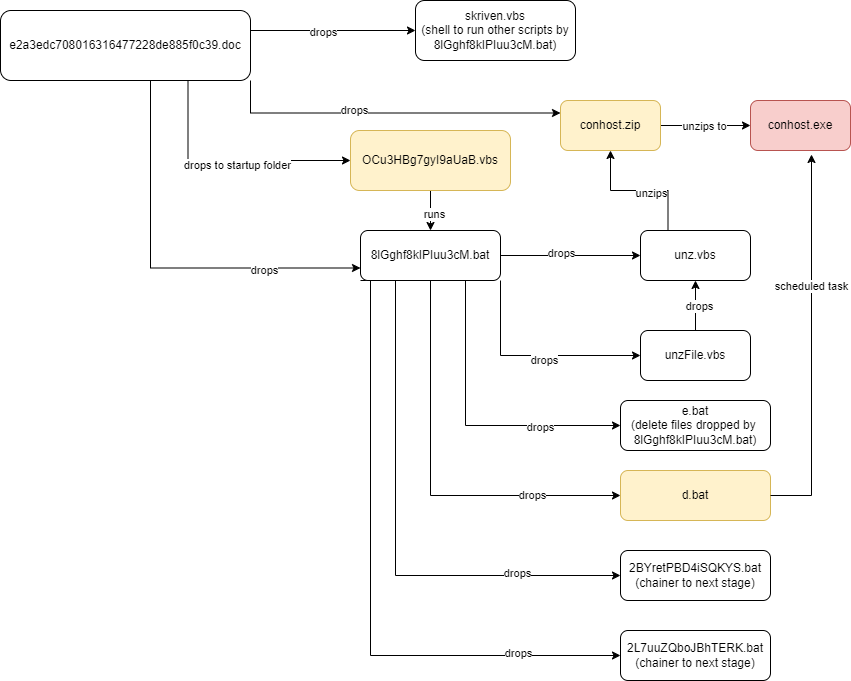

Эти зловреды являются отличным примером того, что киберпреступники уделяют всё больше внимания нетипичным языка программирования. Что касается кампании, которой заинтересовались в Netskope, злоумышленники начинают её с фишинговых писем, к которым прикреплён документ Word. При открытии этого файла пользователя просят включить макросы, с помощью которых в систему и просачивается Nim-вредонос.

После запуска бэкдор перебирает список запущенных процессов, пытаясь найти инструменты анализа. Если ему это удаётся, программа сразу завершает собственный процесс. Если же «всё чисто», зловред устанавливает соединение с удалённым сервером и ждёт инструкций.

Исследователи нашли следующие адреса C2:

Об активности операторов вредоноса сообщили исследователи из Netskope Ганашьям Сатпати и Ян Майкл

Алькантара. В отчёте специалисты отмечают следующее:

«Зловред написан на нетипичном языке программирования, что ощутимо затрудняет работу аналитиков и безопасников, поскольку многие из них пока не сильно знакомы с Nim».

Ещё совсем недавно Nim-вредоносы были большой редкостью на ландшафте киберугроз, однако за последние годы можно наблюдать рост интереса вирусописателей к экзотическим языкам. Например, взять загрузчики NimzaLoader, Nimbda и IceXLoader, а также семейства программ-вымогателей Dark Power и Kanti.

Эти зловреды являются отличным примером того, что киберпреступники уделяют всё больше внимания нетипичным языка программирования. Что касается кампании, которой заинтересовались в Netskope, злоумышленники начинают её с фишинговых писем, к которым прикреплён документ Word. При открытии этого файла пользователя просят включить макросы, с помощью которых в систему и просачивается Nim-вредонос.

После запуска бэкдор перебирает список запущенных процессов, пытаясь найти инструменты анализа. Если ему это удаётся, программа сразу завершает собственный процесс. Если же «всё чисто», зловред устанавливает соединение с удалённым сервером и ждёт инструкций.

Исследователи нашли следующие адреса C2:

- mail[.]mofa[.]govnp[.]org

- nitc[.]govnp[.]org

- mx1[.]nepal[.]govnp[.]org

- dns[.]govnp[.]org

Для просмотра ссылки необходимо нажать

Вход или Регистрация