Неструктурированные данные, к которым относятся текстовые документы, презентации и другие файлы, имеют ключевое значение для развития любой компании, но в то же время являются источниками рисков для бизнеса в случае утечки.

Эксперты рассказывают, как привести в порядок неструктурированные данные и зачем это нужно.

Большая часть информации, которая относится к корпоративным данным, хранится и обрабатывается в неструктурированном виде. Это множество файлов и папок, которые размещены на серверах компании без какой-либо системы управления.

Наиболее распростра

ненным типом таких данных является текст. Он встречается в документах, презентациях, электронных письмах, изображениях и прочих источниках.

В таких файлах могут храниться персональные данные сотрудников, включая их отсканированные копии, а также другая конфиденциальная информация, которая относится к категории коммерческой или банковской тайны. При утечке таких данных компания может понести серьезные финансовые и репутационные риски.

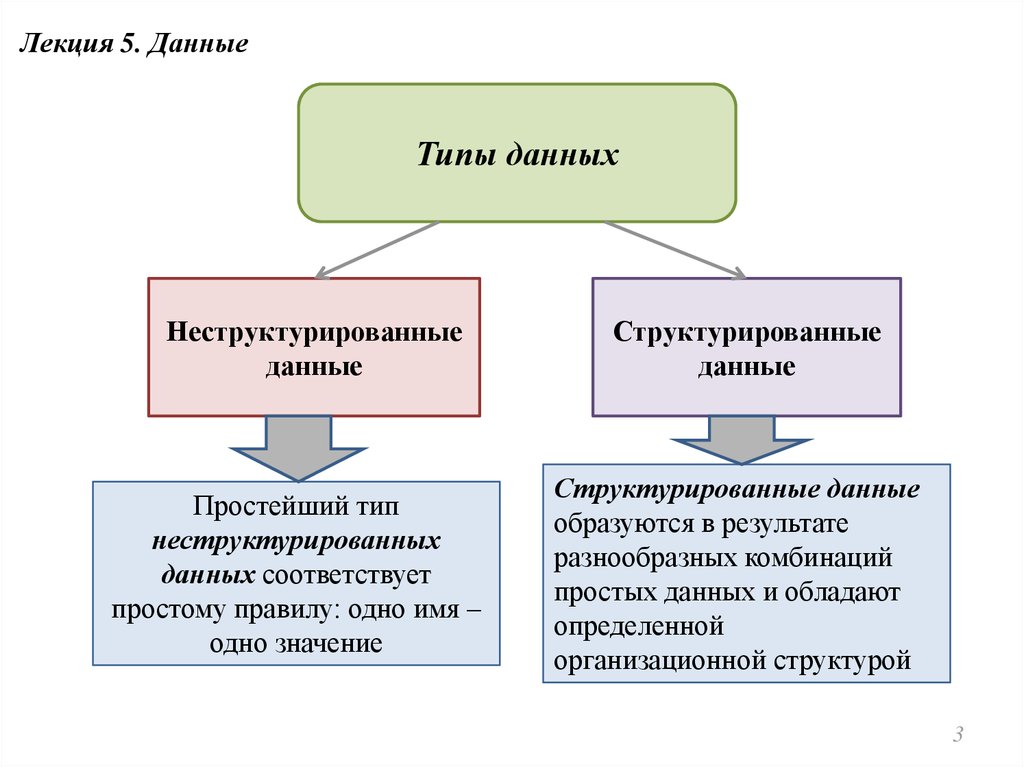

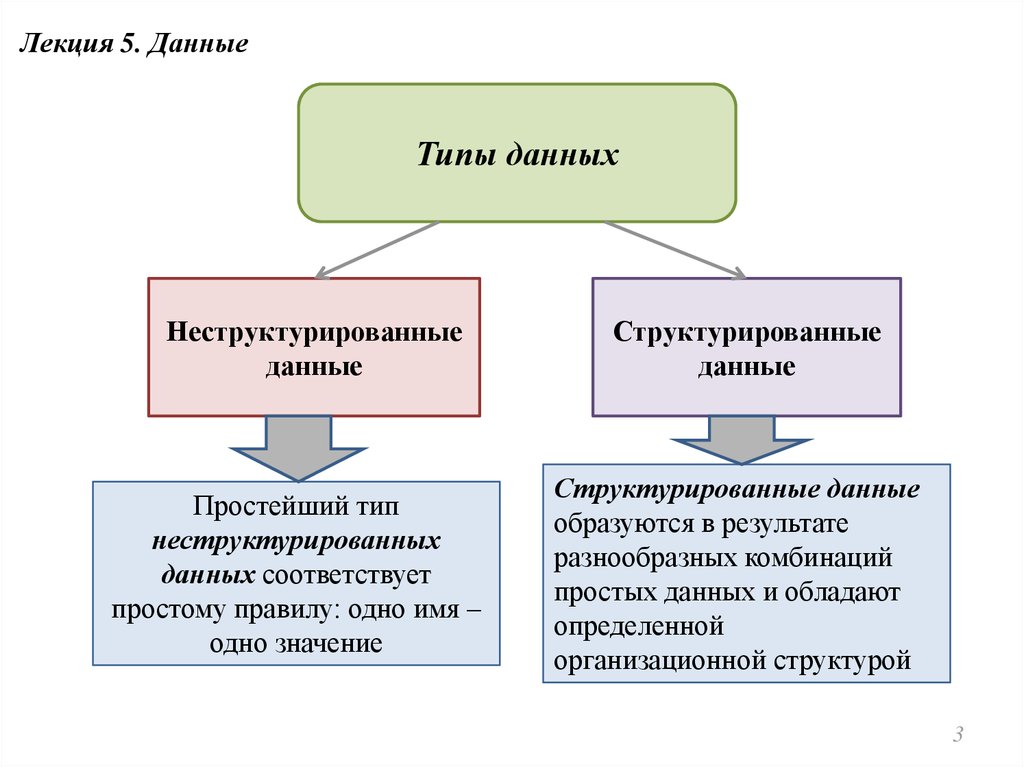

Первый тип данных — структурированные. Такие данные уже имеют определенную структуру (электронные таблицы, POS-системы и т. д.) и часто содержат числа. Это могут быть таблицы с персональными данными клиентов компании, которые отсортированы и классифицированы по различным критериям, например: ФИО, адрес, телефон и другие параметры.

С неструктурированными данными все сложнее: они хранятся хаотично, в разных форматах. Как правило, это текстовые документы, презентации, визуальные или звуковые материалы. Хотя неструктурированные данные имеют ключевое значение для развития любой компании, эффективное управление ими остается проблемой для большинства организаций.

Главная трудность заключается в том, что объем неструктурированных данных растет в реальном времени. Это связано с тем, что сотрудники часто дублируют информацию на общих ресурсах, а также копируют и перемещают файлы из информационных систем компании.

Многие информационные системы позволяют экспортировать файлы, а еще сотрудники регулярно делают скриншоты экрана. Так данные переходят из категории структурированных в неструктурированные.

Третий тип данных — полуструктурированные. Такие данные не хранятся в таблицах, однако все же в определенной мере организованы с помощью метатегов, категоризации или хэштегов.

Одна из наиболее распространенных форм полуструктурированных данных — это информация в электронной почте. Аналитические инструменты могут классифицировать и находить метаданные в электронных письмах, используя ключевые слова.

Пример 1. В процессе подготовки ко встрече аналитик крупной ИТ-компании случайно залил файлы с инсайдерской информацией клиента в облачное хранилище файлов. Данные были опубликованы в открытом доступе, а затем украдены, что нанесло ущерб деловой репутации компании.

Пример 2. На электронную почту сотрудника девелоперской компании пришло письмо с договором, который выглядел как официальный документ, но на самом деле содержал вредоносный код. В результате случайного скачивания файла на общий диск, в системе обнаружилась вредоносная программа, которая повредила данные в организации.

Пример 3. Уволенный сотрудник научной лаборатории, обладая расширенными правами к системному хранилищу данных, злонамеренно удалил конфиденциальную информацию перед тем, как покинуть учреждение. Поскольку эта информация представляла интеллектуальную собственность, у организации возникли юридические сложности.

Пример 4. Руководитель транспортной фирмы из-за ошибки в управлении доступом удалил данные на внутреннем портале, считая их устаревшими. Эта информация имела важное значение для одного из подразделений компании и использовалась им для подготовки ежегодной оценки своей деятельности. Произошедший инцидент нарушил ритм работы компании, что привело к задержке в закрытии финансового года.

Оптимизация бизнес-процессов. При наличии эффективной системы управления неструктурированными данными сотрудники всегда смогут быстро найти необходимую информацию и применить ее в работе. Хорошо организованные неструктурированные данные способствуют оперативному принятию решений.

Актуальная информация. Регулярный мониторинг неструктурированных данных позволяет своевременно выявлять дубликаты файлов и безопасно их удалять. Это помогает избегать переполнения ресурсов и сокращать операционные издержки компании, а также безопасно аннулировать неактуальную информацию, предотвращая утечки.

Безопасность рабочей среды. Управление доступом к неструктурированным данным позволяет добиться прозрачности и понимания, кто имеет возможность просматривать конфиденциальную информацию. Такой подход дает возможность организациям обнаруживать не только аномальные или незаконные действия, но и отслеживать любые изменения в правах доступа к файлам.

Выявление слабых мест. Изучение неструктурированных данных позволяет обнаружить уязвимые точки в работе организации, связанные с устаревшей и неточной информацией. Это может повлиять на принятие стратегических решений и потерю конкурентных преимуществ компании.

Своевременное соблюдение нормативных требований. С помощью регулярного аудита неструктурированных данных можно оценить их соответствие внутренним правилам/нормативам и требованиям внешних регуляторов.

Контролировать вручную хранение и перемещение тысяч файлов и их копий на устройствах и файловых серверах — неуправляемый процесс. Поэтому часто в организациях этим просто не занимаются, а неструктурированные данные остаются в серой зоне до тех пор, пока не произойдет какой-то инцидент.

Решение DAG (Data Access Governance) — эффективный инструмент для подобных задач. Data Security Governance (DSG) и Unstructured Data Management (UDM) — другие термины, обозначающие один класс решений для управления и контроля доступа к неструктурированным данным.

Системы DAG решают следующие задачи:

Эксперты рассказывают, как привести в порядок неструктурированные данные и зачем это нужно.

Большая часть информации, которая относится к корпоративным данным, хранится и обрабатывается в неструктурированном виде. Это множество файлов и папок, которые размещены на серверах компании без какой-либо системы управления.

Наиболее распростра

ненным типом таких данных является текст. Он встречается в документах, презентациях, электронных письмах, изображениях и прочих источниках.

В таких файлах могут храниться персональные данные сотрудников, включая их отсканированные копии, а также другая конфиденциальная информация, которая относится к категории коммерческой или банковской тайны. При утечке таких данных компания может понести серьезные финансовые и репутационные риски.

Структурированные vs неструктурированные данные

Термин «большие данные» (Big Data) включает три типа данных: структурированные, неструктурированные и полуструктурированные.Первый тип данных — структурированные. Такие данные уже имеют определенную структуру (электронные таблицы, POS-системы и т. д.) и часто содержат числа. Это могут быть таблицы с персональными данными клиентов компании, которые отсортированы и классифицированы по различным критериям, например: ФИО, адрес, телефон и другие параметры.

С неструктурированными данными все сложнее: они хранятся хаотично, в разных форматах. Как правило, это текстовые документы, презентации, визуальные или звуковые материалы. Хотя неструктурированные данные имеют ключевое значение для развития любой компании, эффективное управление ими остается проблемой для большинства организаций.

Главная трудность заключается в том, что объем неструктурированных данных растет в реальном времени. Это связано с тем, что сотрудники часто дублируют информацию на общих ресурсах, а также копируют и перемещают файлы из информационных систем компании.

Многие информационные системы позволяют экспортировать файлы, а еще сотрудники регулярно делают скриншоты экрана. Так данные переходят из категории структурированных в неструктурированные.

Третий тип данных — полуструктурированные. Такие данные не хранятся в таблицах, однако все же в определенной мере организованы с помощью метатегов, категоризации или хэштегов.

Одна из наиболее распространенных форм полуструктурированных данных — это информация в электронной почте. Аналитические инструменты могут классифицировать и находить метаданные в электронных письмах, используя ключевые слова.

Риски при работе с неструктурированными данными

В медиа регулярно появляются новости об утечках информации, а компании периодически сталкиваются с нарушениями ИБ, которые приводят к финансовым и репутационным потерям. Причины таких инцидентов не всегда в массированных кибератаках. В некоторых случаях причиной может быть небрежное использование неструктурированных данных.Пример 1. В процессе подготовки ко встрече аналитик крупной ИТ-компании случайно залил файлы с инсайдерской информацией клиента в облачное хранилище файлов. Данные были опубликованы в открытом доступе, а затем украдены, что нанесло ущерб деловой репутации компании.

Пример 2. На электронную почту сотрудника девелоперской компании пришло письмо с договором, который выглядел как официальный документ, но на самом деле содержал вредоносный код. В результате случайного скачивания файла на общий диск, в системе обнаружилась вредоносная программа, которая повредила данные в организации.

Пример 3. Уволенный сотрудник научной лаборатории, обладая расширенными правами к системному хранилищу данных, злонамеренно удалил конфиденциальную информацию перед тем, как покинуть учреждение. Поскольку эта информация представляла интеллектуальную собственность, у организации возникли юридические сложности.

Пример 4. Руководитель транспортной фирмы из-за ошибки в управлении доступом удалил данные на внутреннем портале, считая их устаревшими. Эта информация имела важное значение для одного из подразделений компании и использовалась им для подготовки ежегодной оценки своей деятельности. Произошедший инцидент нарушил ритм работы компании, что привело к задержке в закрытии финансового года.

Зачем бизнесу управлять неструктурированными данными

Эффективное управление неструктурированными данными способствует не только укреплению кибербезопасности, но и облегчает работу с имеющимися информационными ресурсами, сокращая расходы и улучшая бизнес-процессы.Оптимизация бизнес-процессов. При наличии эффективной системы управления неструктурированными данными сотрудники всегда смогут быстро найти необходимую информацию и применить ее в работе. Хорошо организованные неструктурированные данные способствуют оперативному принятию решений.

Актуальная информация. Регулярный мониторинг неструктурированных данных позволяет своевременно выявлять дубликаты файлов и безопасно их удалять. Это помогает избегать переполнения ресурсов и сокращать операционные издержки компании, а также безопасно аннулировать неактуальную информацию, предотвращая утечки.

Безопасность рабочей среды. Управление доступом к неструктурированным данным позволяет добиться прозрачности и понимания, кто имеет возможность просматривать конфиденциальную информацию. Такой подход дает возможность организациям обнаруживать не только аномальные или незаконные действия, но и отслеживать любые изменения в правах доступа к файлам.

Выявление слабых мест. Изучение неструктурированных данных позволяет обнаружить уязвимые точки в работе организации, связанные с устаревшей и неточной информацией. Это может повлиять на принятие стратегических решений и потерю конкурентных преимуществ компании.

Своевременное соблюдение нормативных требований. С помощью регулярного аудита неструктурированных данных можно оценить их соответствие внутренним правилам/нормативам и требованиям внешних регуляторов.

Система класса DAG для защиты неструктурированных данных

В теории, управлять данными можно и вручную. Например, если размер компании не превышает несколько десятков человек. Для бизнеса среднего звена и выше такая задача становится непосильной из-за постоянно увеличивающегося объема неструктурированного контента.Контролировать вручную хранение и перемещение тысяч файлов и их копий на устройствах и файловых серверах — неуправляемый процесс. Поэтому часто в организациях этим просто не занимаются, а неструктурированные данные остаются в серой зоне до тех пор, пока не произойдет какой-то инцидент.

Решение DAG (Data Access Governance) — эффективный инструмент для подобных задач. Data Security Governance (DSG) и Unstructured Data Management (UDM) — другие термины, обозначающие один класс решений для управления и контроля доступа к неструктурированным данным.

Системы DAG решают следующие задачи:

- Отбор, классификация и маркировка неструктурированных данных на внутренних ресурсах компании в зависимости от их важности.

- Установление правил доступа: определение, какие сотрудники и в каких случаях имеют право на доступ к различным документам.

- Мониторинг и анализ использования и передвижения данных, включая отслеживание и регистрацию действий пользователей для выявления несанкционированного доступа, нарушений политики и обнаружения аномалий.

- Аналитика и отчетность, позволяющие выявить потенциальные риски, понять характер использования информации и принимать обоснованные решения по контролю доступа на основе обработанных данных и событий.

- Удаление неиспользуемых файлов способствует своевременной очистке неактуальной информации, избегая излишнего загромождения ресурсов компании.

Задачи, которые не решают системы DAG

Важно подчеркнуть, что DAG — это лишь инструмент в руках человека, и эффективность его работы будет зависеть от степени готовности компании к применению средств автоматизации. Чтобы предотвратить проблемы, обеспечить гладкое внедрение и получить пользу, каждой организации необходимо пройти несколько предварительных обязательных шагов.- Проанализировать текущую ситуацию по хранению и контролю неструктурированных данных и выявить все пробелы и слабые стороны, которые бы хотелось устранить.

- Определить, кому нужен доступ к данным, в каких случаях, при каких обстоятельствах. Затем нужно выделить владельцев определенных данных, которые будут принимать решения по их хранению и использованию.

- И главный шаг — нужно определить, к каким классам информации по уровню критичности отнести те или иные данные компании, чтобы в дальнейшем разработать соответствующие процедуры и правила для их обработки, определить соответствующие средства контроля для каждого класса и регулировать доступ.

Тест: Проверь себя

Попробуйте самостоятельно провести короткую проверку-аудит чтобы выяснить, как в вашей компании обстоят дела с доступом к неструктурированным данным. Это поможет оценить ситуацию в данный момент и, если необходимо, составить план приоритетных действий.- Каким образом в компании осуществляется хранение конфиденциальной информации и коммерческой тайны?

- На какие цели направлены уже внедренные средства защиты информации (СЗИ) и насколько они эффективны в защите неструктурированных данных?

- Кому из пользователей доступна критически важная информация?

- Как часто меняется уровень доступа к критически важной информации, каким образом контролируются эти изменения?

- Какие именно действия происходят с конфиденциальными данными?

Для просмотра ссылки необходимо нажать

Вход или Регистрация