Громкие утечки, взломы и кибератаки по всему миру происходят еженедельно. Некоторые из них забываются за один день, другие становятся предметом долгих обсуждений.

Основная причина ажиотажа — чувствительность утекших данных или другой ощутимый «импакт» от кибератаки. Но свою лепту может внести и спорное самопозиционирование компании в ходе инцидента.

В этой статье будут разобраны негативные и позитивные примеры поведения компаний в ходе инцидента с точки зрения позиционирования в медиасфере.

Важно упомянуть, что такое поведение может быть оправданным и уместным, если заявления соответствуют действительности и не служат оправданием для того, чтобы игнорировать инцидент.

Однако, если компания заявляет об отсутствии инцидента, не подкрепив его какими-то фактами, например – анализом выложенного в публичный доступ документа, то это выглядит как голословное оправдание.

В эту же категорию можно отнести заявления о том, что инцидент имел место быть, но злоумышленники не получили доступ к чувствительным данным, клиентским кабинетам и так далее.

Такой подход, вероятно, оптимален с точки зрения общения, например, с профильным регулятором, но не с обществом, поскольку:

Можно предположить, что в конкретно данном случае заявление вызвано юридическими аспектами и направлено на то, чтобы заранее подготовить защитную базу для будущих исков. Однако, с точки зрения собственного позиционирования и понимания того, как устроена информационная безопасность, это безусловный провал.

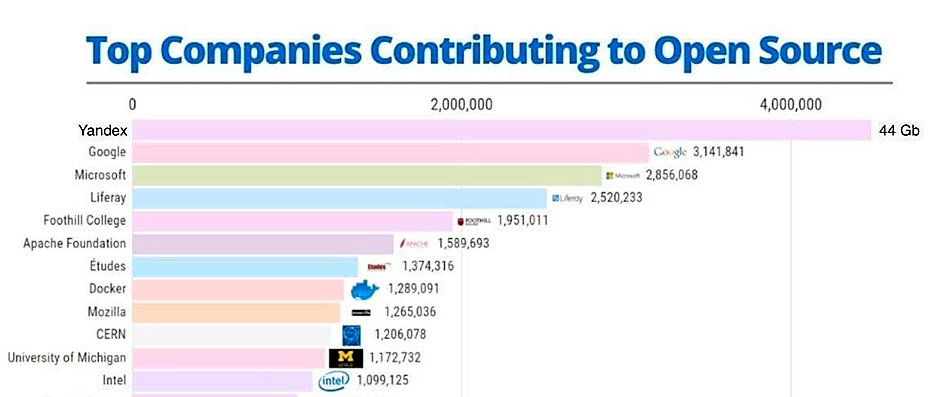

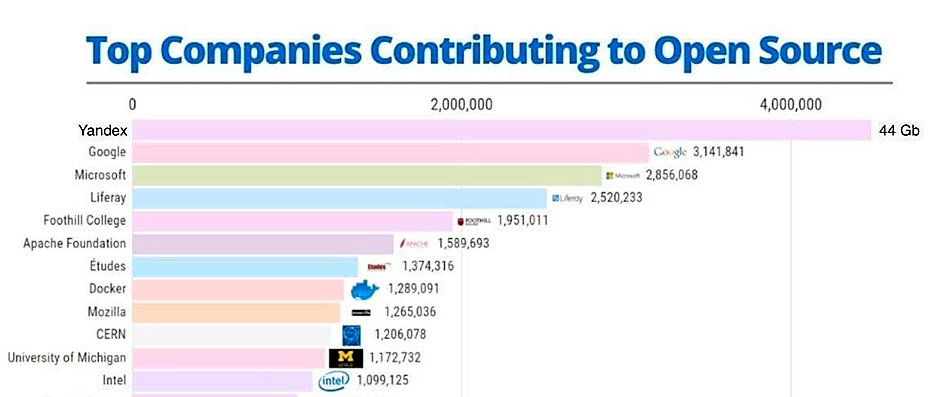

Но благодаря оперативной работе компании и заявлениям о неактуальности украденного из репозиториев кода, утечка, во всяком случае в российском информационном поле, больше запомнилась мемами про вклад Яндекса в Open Source.

В обоих случаях компании показали высокий уровень своей зрелости и готовность оперативно реагировать не только с точки зрения ИБ, но и с точки зрения собственного позиционирования на широкую аудиторию.

Однако, нельзя не отметить общий тренд на желание пользователей получить объективную оценку ситуации от компании, которая (предположительно) столкнулась с кибератакой.

Можно вывести три наиболее универсальных совета:

Основная причина ажиотажа — чувствительность утекших данных или другой ощутимый «импакт» от кибератаки. Но свою лепту может внести и спорное самопозиционирование компании в ходе инцидента.

В этой статье будут разобраны негативные и позитивные примеры поведения компаний в ходе инцидента с точки зрения позиционирования в медиасфере.

Не лучшие практики

Рассматривая практику последних лет, можно выделить несколько типовых моделей поведения компаний в ходе инцидента, которые, мягко говоря, вызывают вопросы либо у общества, либо у ИБ-комьюнити.Важно упомянуть, что такое поведение может быть оправданным и уместным, если заявления соответствуют действительности и не служат оправданием для того, чтобы игнорировать инцидент.

Никакого инцидента не было

И действительно, можно найти немало кейсов, когда заявления киберпреступников были ложными, подкреплялись сомнительными скриншотами, либо скомпилированными из других утечек базами данных. В российском сегменте опровержения таких утечек не раз выпускал канал «Утечки информации».Однако, если компания заявляет об отсутствии инцидента, не подкрепив его какими-то фактами, например – анализом выложенного в публичный доступ документа, то это выглядит как голословное оправдание.

В эту же категорию можно отнести заявления о том, что инцидент имел место быть, но злоумышленники не получили доступ к чувствительным данным, клиентским кабинетам и так далее.

Это не у нас, это у них

Инцидент произошел в зоне ответственности подрядчика, провайдера, оператора или иного лица, не имеющего прямого отношения к компании.Такой подход, вероятно, оптимален с точки зрения общения, например, с профильным регулятором, но не с обществом, поскольку:

- в фокусе внимания будет наиболее крупная и известная компания, даже если вина на все 100% лежит на подрядчике;

- если виноват подрядчик, но страдают пользователи компании – дистанцирование выглядит попыткой отказаться от ответственности.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Фокус внимания все-равно остался на «Яблоке», а Quanta Computer фигурирует в спискеВиноват кто угодно, но не мы

Некоторые компании в пути отрицания своей вины в ходе инцидента доходят до того, что обвиняют собственных клиентов, даже если работают в b2c-сегменте. Именно так поступили представители

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, компании, которая занимается генетическими исследованиями.Можно предположить, что в конкретно данном случае заявление вызвано юридическими аспектами и направлено на то, чтобы заранее подготовить защитную базу для будущих исков. Однако, с точки зрения собственного позиционирования и понимания того, как устроена информационная безопасность, это безусловный провал.

Когда правильная коммуникация помогла снизить ущерб

Наравне с негативными примерами, вызывающими волну неодобрения у пользователей и ироничные комментарии у профильного сообщества, есть и положительные примеры, когда компании смогли найти правильные слова, тайминги и действия, чтобы сократить репутационный ущерб от инцидента.Инвестиция в Open Source

В начале прошлого года произошла масштабная утечка

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. В дальнейшем ее разбирало множество разных исследователей, которые нашли этим данным то или иное применение, а по некоторым заявлениям, даже были обнаружены актуальные данные клиентов некоторых сервисов, например – подрядчиков Яндекс.Такси.Но благодаря оперативной работе компании и заявлениям о неактуальности украденного из репозиториев кода, утечка, во всяком случае в российском информационном поле, больше запомнилась мемами про вклад Яндекса в Open Source.

А что российские ИБ-компании?

Также в прошлом году произошло два инцидента с российскими ИБ-компаниями -

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Обе истории не повлекли серьезных последствий для их бизнеса и не сказались на клиентах, но вызвали широкое обсуждение в профильной среде.В обоих случаях компании показали высокий уровень своей зрелости и готовность оперативно реагировать не только с точки зрения ИБ, но и с точки зрения собственного позиционирования на широкую аудиторию.

Три рекомендации по поведению компании в ходе инцидента

Безусловно, существует большое количество частных случаев, когда компания не может себе позволить открыто говорить об инциденте. Для частного сектора хорошим примером могут послужить атаки программ-вымогателей.Практика отрицания инцидентов достаточно широко применяется во всем мире, причем не только в области инцидентов в области ИБ. Как только идет публичное признание, то после этого уже не надо что-то доказывать. Виновник сам признался и его можно уже «распять» в СМИ. А вот если не признаваться, то есть очень большая вероятность, что через неделю данное событие выйдет из информационной повестки и про него уже никто не вспомнит. В современном мире «постправды» обычно так и происходит. Поэтому отрицание, к сожалению – это самое логичное действие со стороны руководства. Кроме того, если говорить про некоторые страны, то в них вообще нет обычая признавать свою вину. Отсюда и такой результат.

Конечно, еще есть особые случаи, связанные с государственной тайной, защитой особо важных сведений и объектов, когда инциденты необходимо сознательно скрывать от общественности, чтобы минимизировать ущерб от события и не давать лишних козырей оппонентам.

Однако, нельзя не отметить общий тренд на желание пользователей получить объективную оценку ситуации от компании, которая (предположительно) столкнулась с кибератакой.

Можно вывести три наиболее универсальных совета:

- Управляйте повесткой. Если в течение 4-6 часов вы не выпустили хотя бы заявления о том, что изучаете информацию в сети или ведете расследование – информация в медиаполе начнет жить своей жизнью.

- Не скидывайте все на одного специалиста. Пиар, ИБ и юридический отдел видят инцидент по разному, если доверить коммуникацию одному направлению – велик риск повторить ранее описанный «фейл» 23andMe.

- Дайте заинтересованным людям инструкцию. Независимо от специфики инцидента, важно объяснить пользователем, что стоит делать, чего опасаться и чего стоит ожидать. Тогда он займется сменой пароля, а не написанием негативных комментариев.

Для просмотра ссылки необходимо нажать

Вход или Регистрация