Фишинговые атаки в России достигают нового уровня изощренности.

Компания F.A.C.C.T

По информации аналитиков Центра Кибербезопасности F.A.C.C.T., рассылка велась 25 января методом спуфинга — подделки адреса отправителя под легитимный адрес Минцифры.

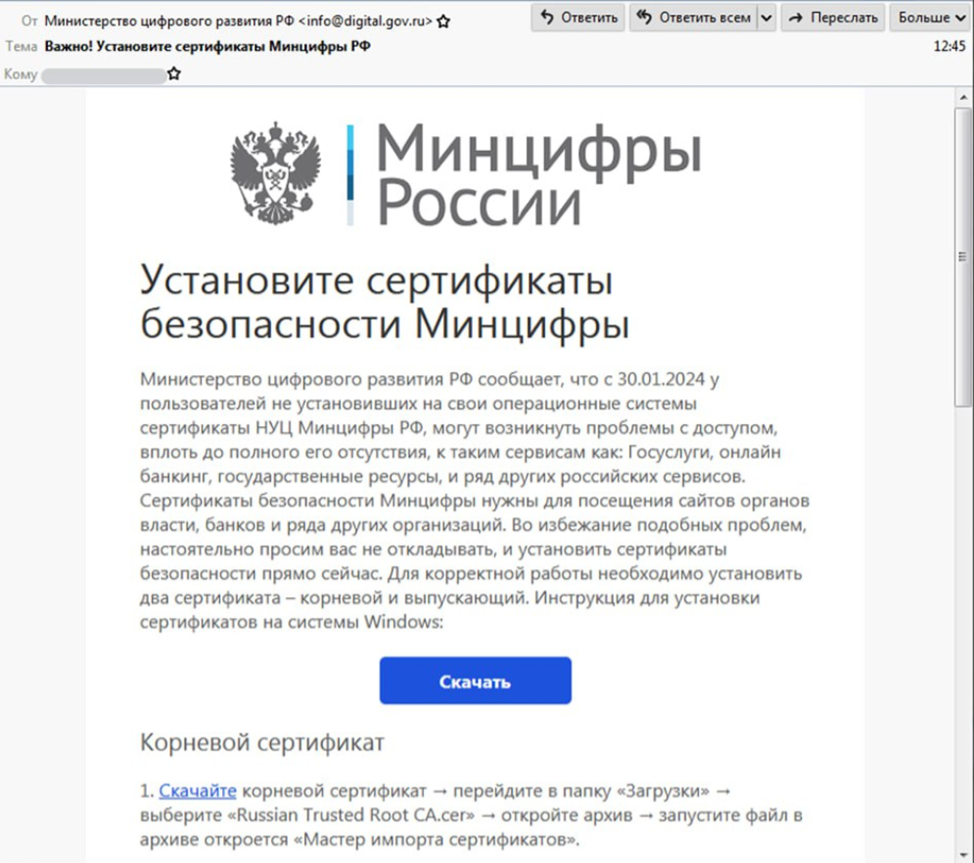

«С 30.01. 2024 у пользователей, не установивших на свои операционные системы сертификаты НУЦ Минцифры РФ, могут возникнуть проблемы с доступом, вплоть до полного его отсутствия, к таким сервисам как: Госуслуги, в онлайн банкинг, государственные ресурсы, и ряд других российских сервисов», - говорится в сообщении злоумышленников.

В отличие от типичных фишинговых писем, данные сообщения были оформлены профессионально и выглядели правдоподобно. Кнопка «Скачать» в письме вела на архив с загрузчиком, а в конце всей цепочки загружался стилер MetaStealer (разновидность известного вредоносного ПО RedLine Stealer).

«MetaStealer - шпионское ПО, нацеленное на кражу конфиденциальных данных с компьютера жертвы. Впервые появилось в 2022 году и распространяется через фишинговые рассылки», - пояснили в Центре Кибербезопасности.

В тексте письма также содержалась ссылка, при переходе по которой скачивается архив russian_trusted_ca_ms.cer.rar с вредоносного ресурса hXXps://wb4o[.]com/click?key=667d6c67929b40aa205b&sub1=user@example[.]ru, где вместо user@example[.]ru указывается реальный адрес электронной почты потенциальной цели атаки. Внутри архива находились два одинаковых исполняемых файла russian_trusted_root_ca.cer.exe и russian_trusted_sub_ca.cer.exe, маскирующихся под сертификаты безопасности. На самом же деле вместо сертификата с вредоносного ресурса в конечном итоге осуществляется загрузка шпионского ПО MetaStealer, которое собирает чувствительные данные с компьютера жертвы.

По данным экспертов компании, в последнее время MetaStealer активно использовалась хакерской группой Sticky Werewolf, однако, судя по особенностям этой атаки, за ней может стоять другая группа, поскольку стилер доступен в свободной продаже.

Компания F.A.C.C.T

Для просмотра ссылки необходимо нажать

Вход или Регистрация

о новой волне целевых фишинговых атак на пользователей государственных онлайн-сервисов в России. Злоумышленники рассылают поддельные письма якобы от Минцифры России с требованием срочно установить специальные сертификаты безопасности.По информации аналитиков Центра Кибербезопасности F.A.C.C.T., рассылка велась 25 января методом спуфинга — подделки адреса отправителя под легитимный адрес Минцифры.

«С 30.01. 2024 у пользователей, не установивших на свои операционные системы сертификаты НУЦ Минцифры РФ, могут возникнуть проблемы с доступом, вплоть до полного его отсутствия, к таким сервисам как: Госуслуги, в онлайн банкинг, государственные ресурсы, и ряд других российских сервисов», - говорится в сообщении злоумышленников.

В отличие от типичных фишинговых писем, данные сообщения были оформлены профессионально и выглядели правдоподобно. Кнопка «Скачать» в письме вела на архив с загрузчиком, а в конце всей цепочки загружался стилер MetaStealer (разновидность известного вредоносного ПО RedLine Stealer).

«MetaStealer - шпионское ПО, нацеленное на кражу конфиденциальных данных с компьютера жертвы. Впервые появилось в 2022 году и распространяется через фишинговые рассылки», - пояснили в Центре Кибербезопасности.

В тексте письма также содержалась ссылка, при переходе по которой скачивается архив russian_trusted_ca_ms.cer.rar с вредоносного ресурса hXXps://wb4o[.]com/click?key=667d6c67929b40aa205b&sub1=user@example[.]ru, где вместо user@example[.]ru указывается реальный адрес электронной почты потенциальной цели атаки. Внутри архива находились два одинаковых исполняемых файла russian_trusted_root_ca.cer.exe и russian_trusted_sub_ca.cer.exe, маскирующихся под сертификаты безопасности. На самом же деле вместо сертификата с вредоносного ресурса в конечном итоге осуществляется загрузка шпионского ПО MetaStealer, которое собирает чувствительные данные с компьютера жертвы.

По данным экспертов компании, в последнее время MetaStealer активно использовалась хакерской группой Sticky Werewolf, однако, судя по особенностям этой атаки, за ней может стоять другая группа, поскольку стилер доступен в свободной продаже.

Для просмотра ссылки необходимо нажать

Вход или Регистрация