20 августа Федеральное Бюро Расследований США опубликовало

Поводом особо выделить данную угрозу для американских госструктур стала скоординированная атака, замеченная в середине июля этого года. Подробностей в бюллетене FBI и CISA не приводится, зато много интересной информации есть в

Голосовой фишинг можно условно разделить на три категории: простая атака на потребителя (звонок из банка, звонок сотового оператора и так далее), атака на компанию (звонок якобы из техподдержки), сложная атака якобы от реального, знакомого жертве сотрудника. Ровно год назад в СМИ попала информация об успешной атаке на компанию: условно главному бухгалтеру позвонил гендиректор и попросил сделать перевод на определенный банковский счет. Было украдено 220 тысяч евро, атакующие предположительно использовали алгоритмы машинного обучения, чтобы «воссоздать» голос реального человека. В этот раз речь идет об атаках уровнем ниже. Происходят они следующим образом: сотрудник компании получает телефонный звонок от представителя службы поддержки, тот сообщает о необходимости «починить VPN» и перенаправляет жертву на поддельный сайт с последующей кражей аккаунта.

В этом случае машинное обучение не требуется: крупная корпорация, в IT-департаменте работает много людей — легко убедить жертву, что ей звонит недавно нанятый сотрудник. Сейчас идеальное время для подобных атак: очень много людей работают из дома (хотя ничто не мешает проворачивать такие же атаки и в офисном окружении). Раньше мошенникам не хватало лишь хорошей организации криминального бизнеса. И судя по данным из статьи Брайана Кребса, теперь с организацией у киберпреступников все достаточно неплохо. Вот как они действуют:

Понятно, что даже при таком уровне подготовки вишинг не всегда срабатывает. В случае неудачи атакующие анализируют полученную информацию и меняют тактику. Собеседники Кребса утверждают, что занятые в этой индустрии люди нарабатывали свои навыки годами. К счастью, конкретная серия атак этого лета показывает, что ее авторы в социальной инженерии разбираются лучше, чем в шантаже, выводе средств со счетов и тому подобном.

Контрмерой для любой атаки с использованием социальной инженерии прежде всего является обучение сотрудников. Например, в отчете ФБР работникам компаний рекомендуют добавлять страницу для доступа к веб-сервисам компании в закладки и открывать именно ее, а не ту ссылку, что присылают злоумышленники. Можно затруднить проникновение и с помощью технических методов — например, ограничив доступ к VPN устройствами из белого списка. Самым перспективным методом является аппаратный ключ для доступа к корпоративным ресурсам, который просто не сработает на поддельной странице. Но не так уж просто выдать такой ключ сотням или даже тысячам сотрудников, особенно если они работают удаленно. Универсальной рекомендацией остается снижение потенциального ущерба от взлома одной учетной записи.

Что еще произошло

Компания Google закрыла уязвимость в корпоративном почтовом сервисе (часть пакета услуг G Suite), которая позволяла отправлять сообщения от имени любого пользователя почты Gmail или абонента G Suite. Особенность проблемы заключалась в том, что при спуфинге сохранялись «знаки качества» Google (SPF и DMARC), что и отличает данный баг от других методов подделки реального адреса отправителя. Уязвимость была закрыта через несколько часов после публикации

Еще одна интересная уязвимость электронной почты: в некоторых клиентах (например, в Thunderbird) в стандартных ссылках типа mailto: можно аргументом прикреплять файл. Теоретический пример атаки показан на скриншоте выше: отправляем жертве ссылку, по клику на нее создается сообщение с адресом отправителя и приаттаченным файлом. Подробнее рассказано в

В США

Интересный

Для просмотра ссылки необходимо нажать

Вход или Регистрация

об атаках на корпоративную инфраструктуру с использованием голосового фишинга. Сокращенное название этого метода социальной инженерии, «вишинг», претендует на титул самого дурацкого security-баззворда 2020 года, но проблема от этого проще не становится. Хотя она и не новая: знакомые всем звонки якобы от службы безопасности банка тоже могут быть отнесены к категории «телефонных атак».

Поводом особо выделить данную угрозу для американских госструктур стала скоординированная атака, замеченная в середине июля этого года. Подробностей в бюллетене FBI и CISA не приводится, зато много интересной информации есть в

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Брайана Кребса от 19 августа. Судя по всему, вишингом всерьез занимается группа киберпреступников, которая предоставляет свои услуги всем желающим на черном рынке. Это долгосрочные, таргетированные атаки, направленные на извлечение прибыли путем шантажа или кражи персональных данных.Голосовой фишинг можно условно разделить на три категории: простая атака на потребителя (звонок из банка, звонок сотового оператора и так далее), атака на компанию (звонок якобы из техподдержки), сложная атака якобы от реального, знакомого жертве сотрудника. Ровно год назад в СМИ попала информация об успешной атаке на компанию: условно главному бухгалтеру позвонил гендиректор и попросил сделать перевод на определенный банковский счет. Было украдено 220 тысяч евро, атакующие предположительно использовали алгоритмы машинного обучения, чтобы «воссоздать» голос реального человека. В этот раз речь идет об атаках уровнем ниже. Происходят они следующим образом: сотрудник компании получает телефонный звонок от представителя службы поддержки, тот сообщает о необходимости «починить VPN» и перенаправляет жертву на поддельный сайт с последующей кражей аккаунта.

В этом случае машинное обучение не требуется: крупная корпорация, в IT-департаменте работает много людей — легко убедить жертву, что ей звонит недавно нанятый сотрудник. Сейчас идеальное время для подобных атак: очень много людей работают из дома (хотя ничто не мешает проворачивать такие же атаки и в офисном окружении). Раньше мошенникам не хватало лишь хорошей организации криминального бизнеса. И судя по данным из статьи Брайана Кребса, теперь с организацией у киберпреступников все достаточно неплохо. Вот как они действуют:

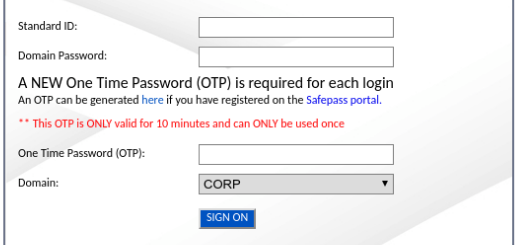

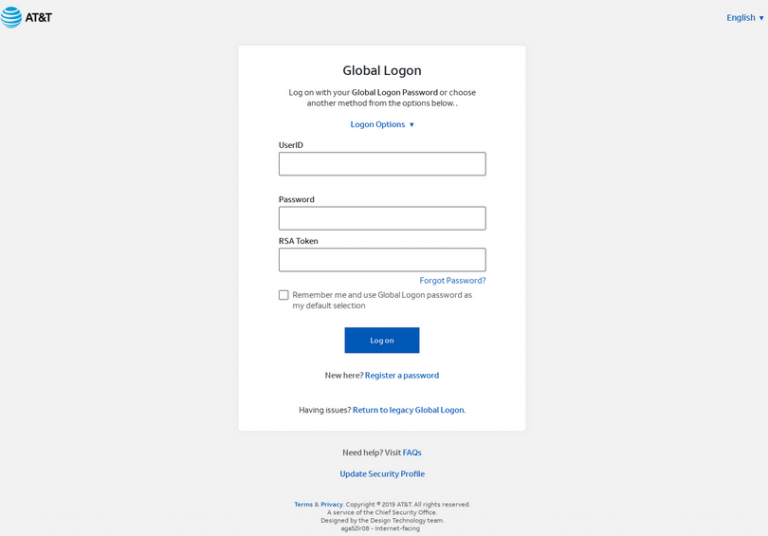

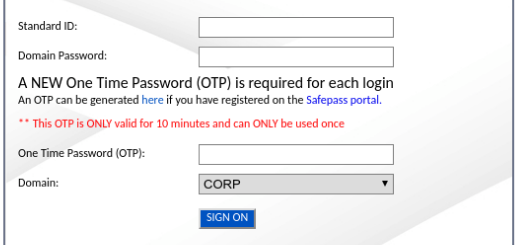

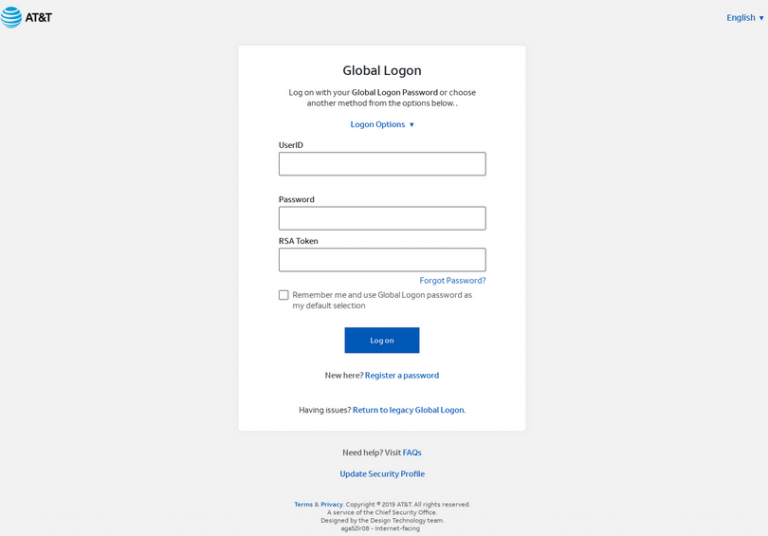

- Создают правдоподобные копии страниц авторизации в корпоративной системе, с логотипами и ссылками на реальные ресурсы компании.

- Поднимают поддельные сайты на анонимных хостингах, принимающих оплату криптовалютой. Они используются только в том случае, если удалось установить контакт с жертвой, так как массовую рассылку могут заблокировать корпоративные системы безопасности. Под каждую атаку создается отдельный хостинговый аккаунт, чтобы жалоба на одну страницу не обезвредила всю фишинговую сеть.

- Создают поддельные профили в LinkedIn, с которых потенциальным жертвам отправляются запросы в друзья. Звонок от знакомого по соцсети вызовет меньше подозрений, и у преступников будет больше шансов на успех.

- Предусматривают возможность многофакторной аутентификации. Если используется переменный код доступа, для него будет поле на фишинговой странице.

- После взлома к аккаунту привязывается дополнительный номер телефона или смартфон, чтобы можно было восстанавливать доступ уже без социальной инженерии.

- Выключают поддельный сайт сразу после атаки, чтобы замести следы. Это новый челлендж для индустрии кибербезопасности: идентифицировать фишинговые страницы до того, как они будут использованы.

Понятно, что даже при таком уровне подготовки вишинг не всегда срабатывает. В случае неудачи атакующие анализируют полученную информацию и меняют тактику. Собеседники Кребса утверждают, что занятые в этой индустрии люди нарабатывали свои навыки годами. К счастью, конкретная серия атак этого лета показывает, что ее авторы в социальной инженерии разбираются лучше, чем в шантаже, выводе средств со счетов и тому подобном.

Контрмерой для любой атаки с использованием социальной инженерии прежде всего является обучение сотрудников. Например, в отчете ФБР работникам компаний рекомендуют добавлять страницу для доступа к веб-сервисам компании в закладки и открывать именно ее, а не ту ссылку, что присылают злоумышленники. Можно затруднить проникновение и с помощью технических методов — например, ограничив доступ к VPN устройствами из белого списка. Самым перспективным методом является аппаратный ключ для доступа к корпоративным ресурсам, который просто не сработает на поддельной странице. Но не так уж просто выдать такой ключ сотням или даже тысячам сотрудников, особенно если они работают удаленно. Универсальной рекомендацией остается снижение потенциального ущерба от взлома одной учетной записи.

Что еще произошло

Компания Google закрыла уязвимость в корпоративном почтовом сервисе (часть пакета услуг G Suite), которая позволяла отправлять сообщения от имени любого пользователя почты Gmail или абонента G Suite. Особенность проблемы заключалась в том, что при спуфинге сохранялись «знаки качества» Google (SPF и DMARC), что и отличает данный баг от других методов подделки реального адреса отправителя. Уязвимость была закрыта через несколько часов после публикации

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, хотя к тому моменту Google было известно о баге уже полгода.

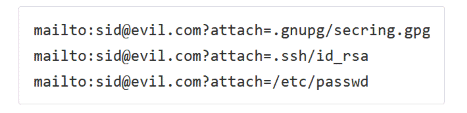

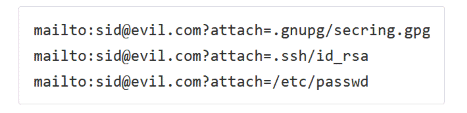

Еще одна интересная уязвимость электронной почты: в некоторых клиентах (например, в Thunderbird) в стандартных ссылках типа mailto: можно аргументом прикреплять файл. Теоретический пример атаки показан на скриншоте выше: отправляем жертве ссылку, по клику на нее создается сообщение с адресом отправителя и приаттаченным файлом. Подробнее рассказано в

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и

Для просмотра ссылки необходимо нажать

Вход или Регистрация

исследователей из Рурского и Вестфальского университетов.В США

Для просмотра ссылки необходимо нажать

Вход или Регистрация

десятки человек, использовавших баг в банкоматах Santander. Программная ошибка позволяла снять с дебетовых карт больше денег, чем было на счете. Банку пришлось на несколько часов отключить вообще все ATM в стране.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

новый ботнет, атакующий устройства и серверы со слабыми паролями доступа по протоколу SSH. Особенностью ботнета является децентрализация: единый командный сервер отсутствует, сеть управляется распределенно между зараженными устройствами. Интересный

Для просмотра ссылки необходимо нажать

Вход или Регистрация

создания копии ключей к замку: записать звуки, издаваемые реальным ключом, которым открывает дверь владелец, а затем на основе анализа щелчков восстановить форму ключа.

Для просмотра ссылки необходимо нажать

Вход или Регистрация