Специалисты Zimperium выявили масштабную имейл-кампанию, нацеленную на засев нового Android-трояна под видом Google Chrome, TikTok и CRM-приложений.

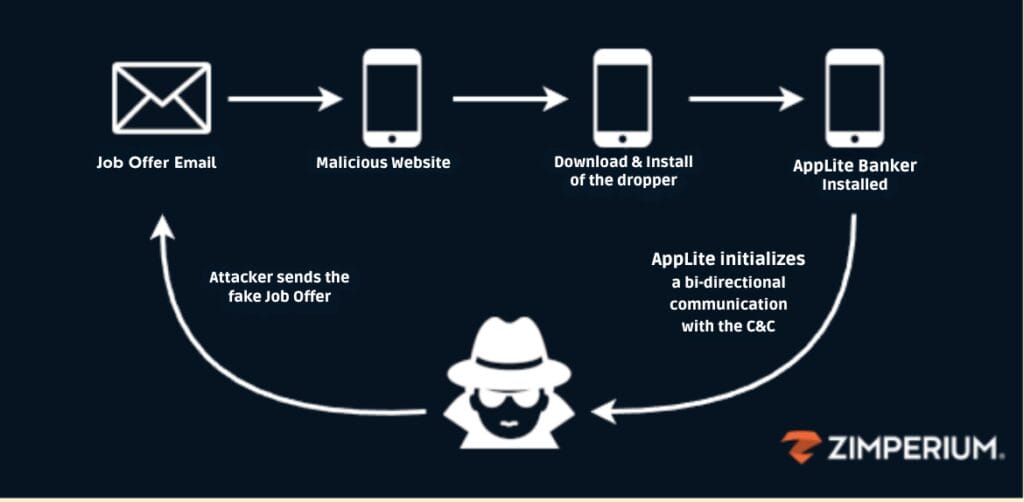

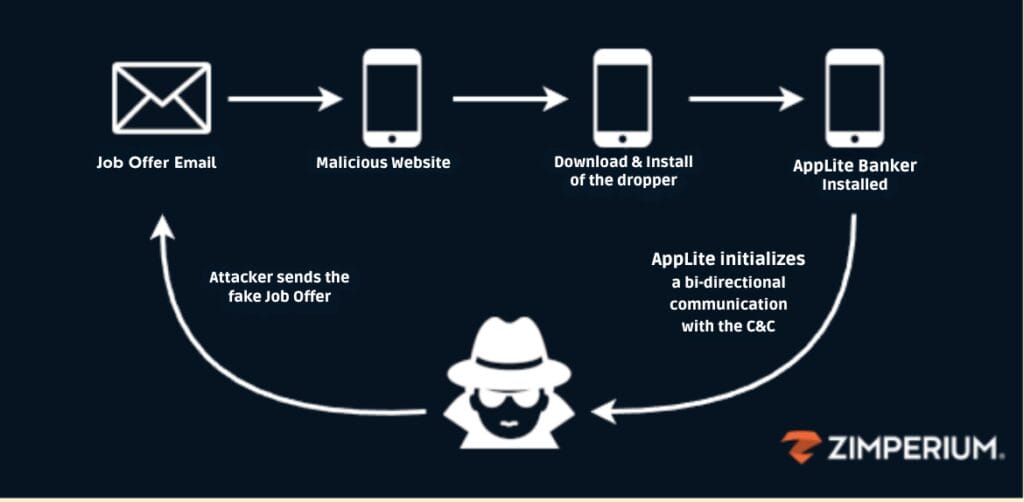

Зловред, нареченный AppLite, обладает функциями банкера, стилера и RAT. Вредоносные письма распространяются от имени HR-отдела известных компаний, кадрового агентства либо вуза. Получателям предлагают работу или запрашивают дополнительную информацию в связи с возможным трудоустройством.

В ходе переписки потенциальную жертву направляют на поддельный сайт, якобы для подачи заявки либо выбора даты собеседования. Там ее убеждают скачать CRM-софт или обновление для TikTok / Chrome, а на самом деле — дроппер банковского трояна.

Анализ показал, что AppLite представляет собой усовершенствованный вариант AntiDot. Чтобы уберечь его от обнаружения, злоумышленники используют обфускацию: изменяют ZIP-формат APK, не трогая структуру архива; в итоге парсер вряд ли сможет корректно обработать такой файл. Новобранец, как и другие банкеры, оперирует оверлеями, налагая фишинговые страницы поверх окон целевых приложений. Для подключения к C2-серверу используются веб-сокеты.

Вредонос также умеет выполнять и другие действия, но уже по команде оператора:

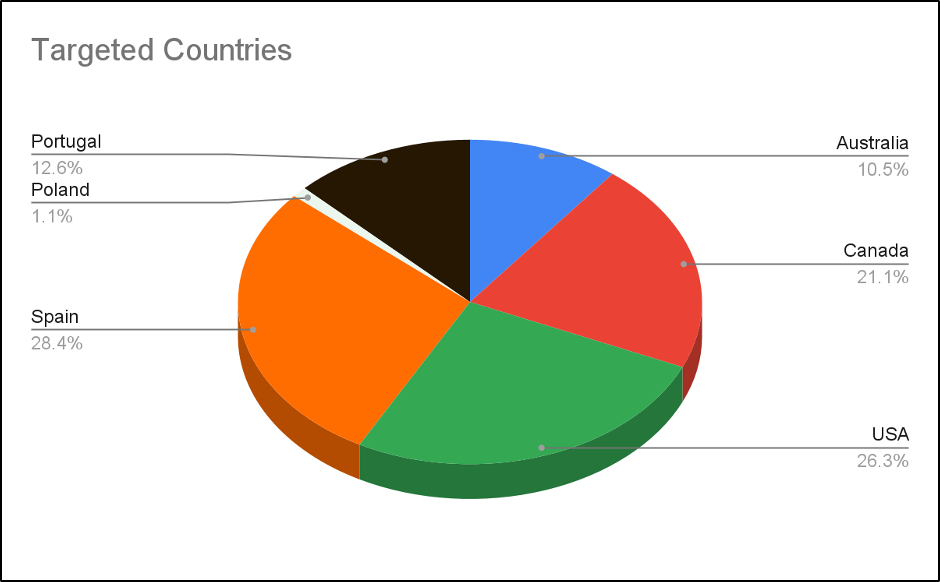

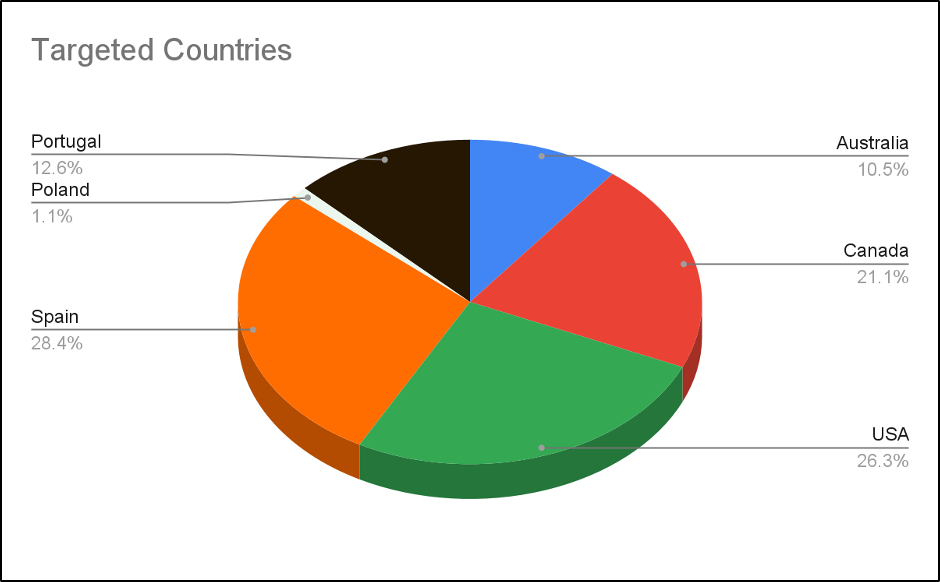

Текущая вредоносная кампания ориентирована на пользователей, владеющих английским, испанским, французским, немецким, итальянским, португальским либо русским языком. Список целей AppLite включает 95 банковских клиентов, 62 криптокошелька и 13 приложений других финансовых сервисов, которыми пользуются жители Северной Америки, Европы и Азии.

Зловред, нареченный AppLite, обладает функциями банкера, стилера и RAT. Вредоносные письма распространяются от имени HR-отдела известных компаний, кадрового агентства либо вуза. Получателям предлагают работу или запрашивают дополнительную информацию в связи с возможным трудоустройством.

В ходе переписки потенциальную жертву направляют на поддельный сайт, якобы для подачи заявки либо выбора даты собеседования. Там ее убеждают скачать CRM-софт или обновление для TikTok / Chrome, а на самом деле — дроппер банковского трояна.

Анализ показал, что AppLite представляет собой усовершенствованный вариант AntiDot. Чтобы уберечь его от обнаружения, злоумышленники используют обфускацию: изменяют ZIP-формат APK, не трогая структуру архива; в итоге парсер вряд ли сможет корректно обработать такой файл. Новобранец, как и другие банкеры, оперирует оверлеями, налагая фишинговые страницы поверх окон целевых приложений. Для подключения к C2-серверу используются веб-сокеты.

Вредонос также умеет выполнять и другие действия, но уже по команде оператора:

- регистрировать клавиатурный ввод;

- составлять список установленных приложений; отправлять USSD-запросы;

- запускать и деинсталлировать указанные программы;

- воровать содержимое адресной книги, СМС, пароли к приложениям, Google ID;

- отправлять СМС;

- инициировать звонки и блокировать вызовы с номеров по полученному списку;

- выводить пуш-уведомления, фейковые страницы ожидания (загрузки или автоапдейта), вредные подсказки;

- работать с камерой;

- выключать звук, изменять яркость экрана;

- обеспечивать удаленное подключение по VNC;

- предотвращать попытки деинсталляции, отслеживая их средствами Accessibility Service; блокировать и разблокировать девайс без помощи жертвы;

- удалять себя из системы.

Текущая вредоносная кампания ориентирована на пользователей, владеющих английским, испанским, французским, немецким, итальянским, португальским либо русским языком. Список целей AppLite включает 95 банковских клиентов, 62 криптокошелька и 13 приложений других финансовых сервисов, которыми пользуются жители Северной Америки, Европы и Азии.

Для просмотра ссылки необходимо нажать

Вход или Регистрация