Большинство из нас сталкивались с попытками фишинговых атак и могут наблюдать, как растет их изощренность.

Как правило, фишинг подразумевает обработку мошеннической веб-страницы так, чтобы убедить пользователей, что они находятся на странице авторизации легитимного сайта. Все введенные на фишинговой странице данные пользователей попадают прямиком в руки злоумышленников и используются в дальнейшем для кражи личных данных и других мошеннических действий.

В большинстве случаев фишинговые приманки представляют собой простую копию страницы входа в системы Facebook, Google, банков, страховых компаний и тому подобных. Злоумышленники копируют с оригинальных страниц изображения CSS и JavaScript, чтобы как можно более достоверно воспроизвести оригинал. Важным отличием являются зловредные PHP-скрипты, отсылающие имя пользователя и пароль непосредственно злоумышленнику. Мы разберем на нескольких примерах то, как фишинговые атаки становятся все более сложными.

Базовые фишинговые атаки

Чаще всего в стандартных фишинговых атаках работа злоумышленника заканчивается, когда данные пользователя собраны и отправлены на вражеский сервер. Пользователю в этом случае отображается процесс загрузки, как будто что-то происходит и он вот-вот войдет в систему.

Рисунок 1. Бесконечный индикатор загрузки

Если вы попали на такую страницу и значок либо другой индикатор загрузки отображается слишком долго, проверьте адресную строку. Если вы все-таки попали на фишинговую страницу, то закрытие браузера или обновление страницы не поможет, потому что к этому времени все ваши данные уже были отправлены злоумышленнику.

Однако если вы быстро распознали фишинговую атаку, у вас есть время оперативно отреагировать и принять соответствующие меры:

Сложные фишинговые атаки

Более продвинутые фишинговые атаки требуют лишь несколько дополнительных строк кода. Эти страницы также отображают значок загрузки, но уже через несколько секунд перенаправляют пользователя на легитимный сайт.

На этом этапе данные пользователя также уже отправлены злоумышленнику, однако заметить ссылку в адресной строке уже нельзя. Обычно пользователи думают, что неправильно ввели имя пользователя или пароль, либо произошла еще какая-либо заминка, и пытаются войти в систему снова. Затем об этой маленькой заминке пользователи забывают и не предпринимают никаких действий.

Однако через несколько часов, дней или даже месяцев начинаются реальные проблемы с личными данными.

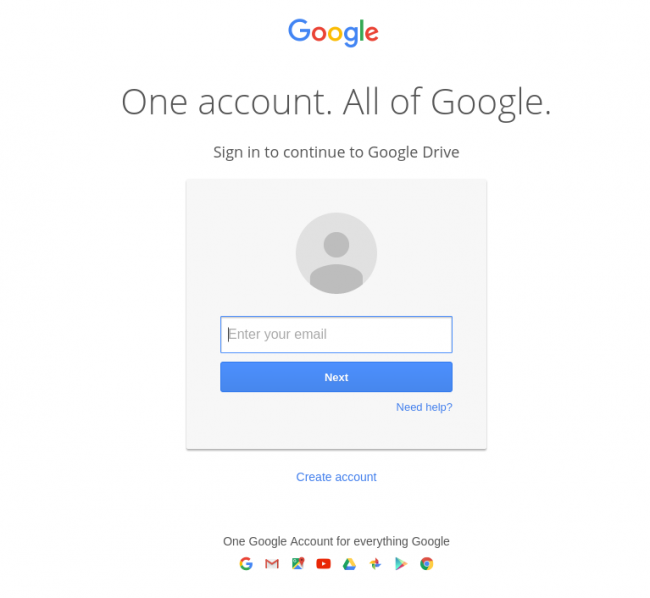

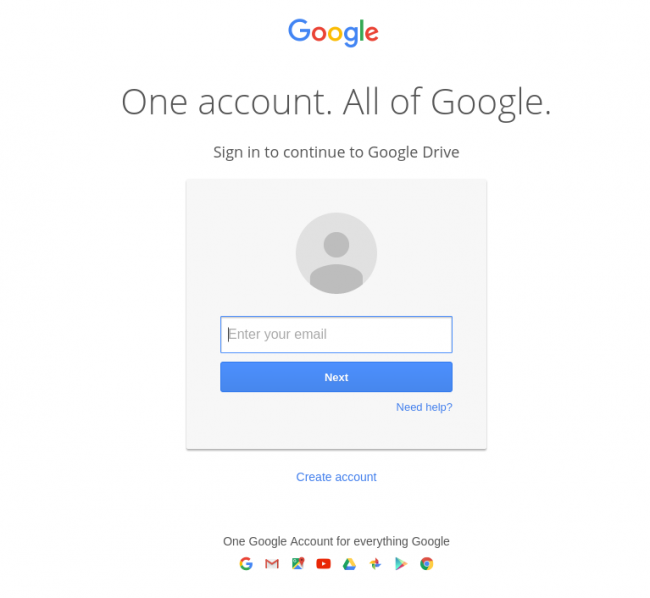

Рисунок 2. Фишинговая страница авторизации Google

Проверяйте адресную строку

Как уже отмечалось выше, очень важно проверять страницу, на которой вы вводите личную информацию. Во многих случаях достаточно будет простой проверки адресной строки, чтобы выяснить, находитесь вы на легитимном сайте или нет.

Вот несколько вещей, которые стоит проверить:

Технические детали сложных фишинговых атак

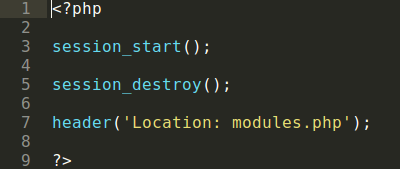

Но как же фишинговые атаки выглядят изнутри? Попробуем заглянуть «за кулисы» и начнем с анализа файла index.php:

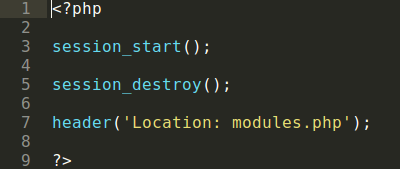

Рисунок 3. Файлы index.php и modules.php

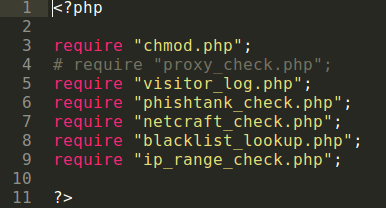

Это хороший пример сложной фишинговой атаки, позволяющей злоумышленнику не только красть данные пользователя. Модуль chmod.php на конечном этапе создает лог-файлы.

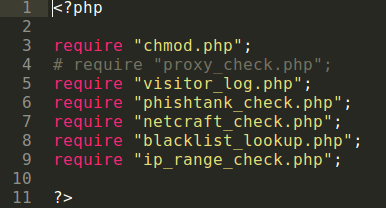

Рисунок 4. Часть файла chmod.php

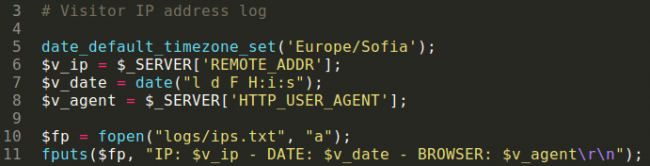

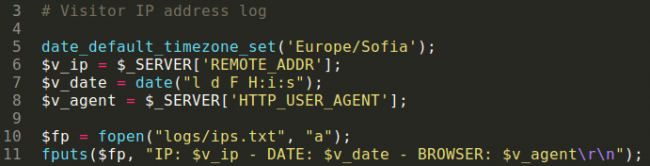

Теперь пришло время логировать информацию — файл visitor_log.php записывает данные посетителя, форматируя даже часовой пояс.

Рисунок 5. Код файла visitor_log.php, записывающий данные посетителя

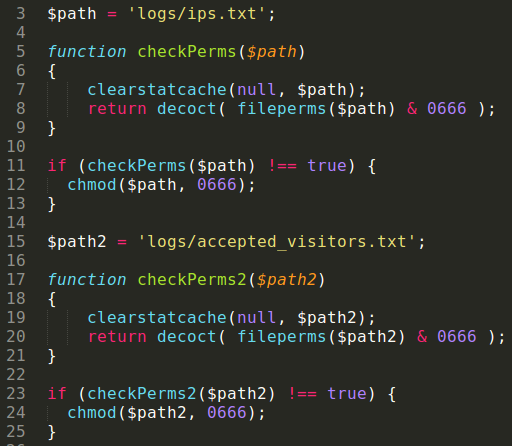

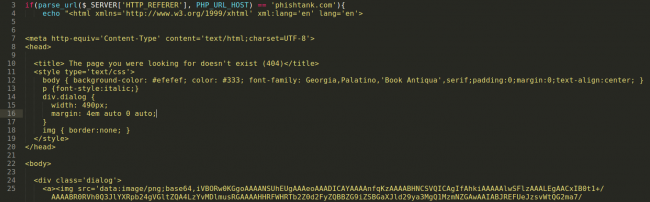

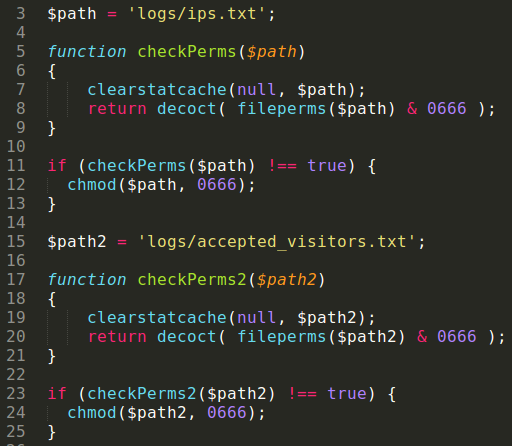

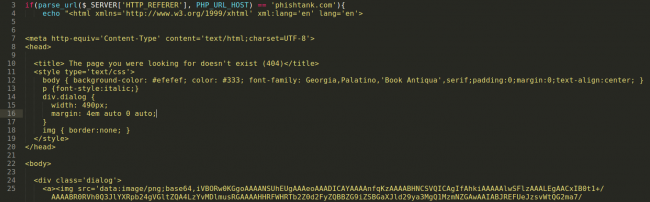

И теперь становится действительно интересно — злоумышленники проверяют через HTTP_REFERER, с какого сайта пришел посетитель. Если посетитель пришел с какого-либо сайта информационной безопасности (например, phishtank.com, на котором можно проверять фишинговые страницы), то ему отобразится страница 404. Таким образом злоумышленники пытаются обмануть исследователей в области безопасности.

Рисунок 6. Часть файла phishtank_check.php

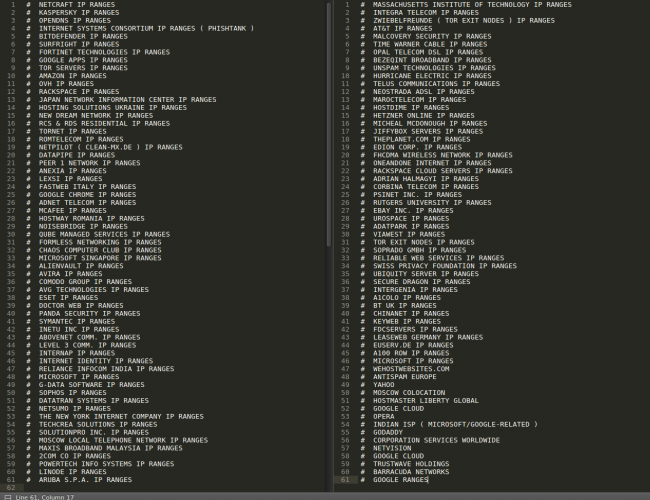

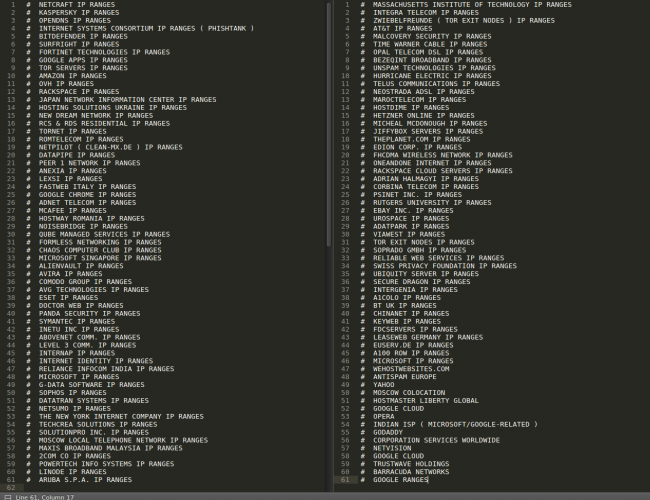

Но и это еще не все. У злоумышленников имеется целый черный список служб безопасности, которые могут быть угрозой для них. На рисунке ниже можно увидеть список из 122 компаний и их диапазоны IP.

Рисунок 6. Черный список служб безопасности для злоумышленников

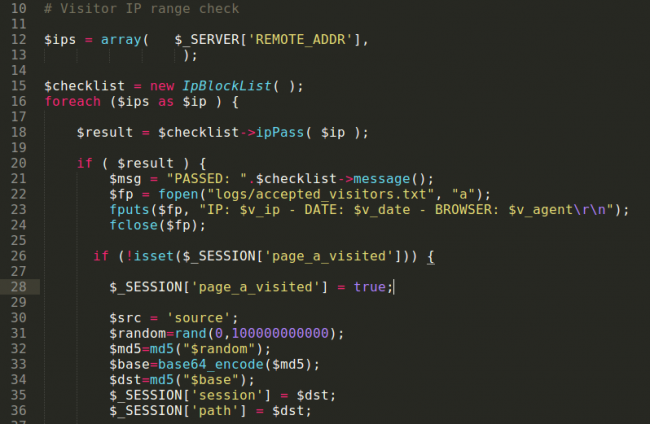

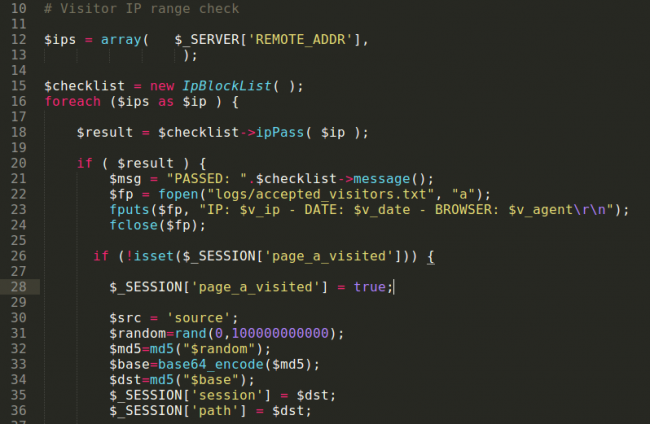

Киберпреступники логируют каждую атаку и всю информацию о пользователе, которую им удается достать, например браузер и user-agent.

Рисунок 6. Логирование информации о пользователе в коде

Выводы

Кроме элементарных примеров фишинговых атак, также существуют более продвинутые, тенденция к усложнению атак наблюдается давно. Например, в среде хакеров Black hat гораздо больше серьезных хакеров, нежели script kiddies (в хакерской культуре унизительный термин, используемый для описания тех, кто пользуется скриптами или программами, разработанными другими, для атаки компьютерных систем и сетей, не понимая механизма их действия.

Предполагается, что скрипт кидди слишком неопытные, чтобы самим написать свой собственный эксплойт или сложную программу для взлома, и что их целью является лишь попытка произвести впечатление на друзей или получить похвалу от сообществ компьютерных энтузиастов). Следовательно, киберпреступления совершаются опытными людьми со знанием дела. Поэтому владельцам веб-сайтов стоит обращать особое внимание на то, чтобы исключить возможность использования их сайтов во вредоносной цепочке.

Как показывает практика, многие владельцы сайтов даже не подозревают, что их сайты могут использоваться злоумышленниками. Для владельцев сайтов реальную проблему представляет процесс обнаружения фишингового кода. Как мы видели из примеров выше, сам код не является вредоносным и может прекрасно вписываться в конструкцию сайта.

Злоумышленники знают это и еще больше пытаются осложнить процесс обнаружения путем встраивания фишинговых страниц глубоко в файловую структуру вашего сайта. Здесь важно то, насколько вы контролируете целостность файлов и каталогов на вашем сайте.

Как правило, фишинг подразумевает обработку мошеннической веб-страницы так, чтобы убедить пользователей, что они находятся на странице авторизации легитимного сайта. Все введенные на фишинговой странице данные пользователей попадают прямиком в руки злоумышленников и используются в дальнейшем для кражи личных данных и других мошеннических действий.

В большинстве случаев фишинговые приманки представляют собой простую копию страницы входа в системы Facebook, Google, банков, страховых компаний и тому подобных. Злоумышленники копируют с оригинальных страниц изображения CSS и JavaScript, чтобы как можно более достоверно воспроизвести оригинал. Важным отличием являются зловредные PHP-скрипты, отсылающие имя пользователя и пароль непосредственно злоумышленнику. Мы разберем на нескольких примерах то, как фишинговые атаки становятся все более сложными.

Базовые фишинговые атаки

Чаще всего в стандартных фишинговых атаках работа злоумышленника заканчивается, когда данные пользователя собраны и отправлены на вражеский сервер. Пользователю в этом случае отображается процесс загрузки, как будто что-то происходит и он вот-вот войдет в систему.

Рисунок 1. Бесконечный индикатор загрузки

Если вы попали на такую страницу и значок либо другой индикатор загрузки отображается слишком долго, проверьте адресную строку. Если вы все-таки попали на фишинговую страницу, то закрытие браузера или обновление страницы не поможет, потому что к этому времени все ваши данные уже были отправлены злоумышленнику.

Однако если вы быстро распознали фишинговую атаку, у вас есть время оперативно отреагировать и принять соответствующие меры:

- Смените ваши пароли.

- Проверьте свой банковский счет на предмет необычных операций.

- Заблокируйте свою банковскую карту.

- Свяжитесь с сайтом, на котором размещена фишинговая веб-страница.

Сложные фишинговые атаки

Более продвинутые фишинговые атаки требуют лишь несколько дополнительных строк кода. Эти страницы также отображают значок загрузки, но уже через несколько секунд перенаправляют пользователя на легитимный сайт.

На этом этапе данные пользователя также уже отправлены злоумышленнику, однако заметить ссылку в адресной строке уже нельзя. Обычно пользователи думают, что неправильно ввели имя пользователя или пароль, либо произошла еще какая-либо заминка, и пытаются войти в систему снова. Затем об этой маленькой заминке пользователи забывают и не предпринимают никаких действий.

Однако через несколько часов, дней или даже месяцев начинаются реальные проблемы с личными данными.

Рисунок 2. Фишинговая страница авторизации Google

Проверяйте адресную строку

Как уже отмечалось выше, очень важно проверять страницу, на которой вы вводите личную информацию. Во многих случаях достаточно будет простой проверки адресной строки, чтобы выяснить, находитесь вы на легитимном сайте или нет.

Вот несколько вещей, которые стоит проверить:

- Если вы пытаетесь войти в Google Drive, убедитесь, что вы находитесь на домене docs.google.com.

- Имеет ли сайт защищенный протокол HTTPS.

- Есть ли проблема с SSL-сертификатом (сообщается при нажатии на значок замка в адресной строке).

Технические детали сложных фишинговых атак

Но как же фишинговые атаки выглядят изнутри? Попробуем заглянуть «за кулисы» и начнем с анализа файла index.php:

Рисунок 3. Файлы index.php и modules.php

Это хороший пример сложной фишинговой атаки, позволяющей злоумышленнику не только красть данные пользователя. Модуль chmod.php на конечном этапе создает лог-файлы.

Рисунок 4. Часть файла chmod.php

Теперь пришло время логировать информацию — файл visitor_log.php записывает данные посетителя, форматируя даже часовой пояс.

Рисунок 5. Код файла visitor_log.php, записывающий данные посетителя

И теперь становится действительно интересно — злоумышленники проверяют через HTTP_REFERER, с какого сайта пришел посетитель. Если посетитель пришел с какого-либо сайта информационной безопасности (например, phishtank.com, на котором можно проверять фишинговые страницы), то ему отобразится страница 404. Таким образом злоумышленники пытаются обмануть исследователей в области безопасности.

Рисунок 6. Часть файла phishtank_check.php

Но и это еще не все. У злоумышленников имеется целый черный список служб безопасности, которые могут быть угрозой для них. На рисунке ниже можно увидеть список из 122 компаний и их диапазоны IP.

Рисунок 6. Черный список служб безопасности для злоумышленников

Киберпреступники логируют каждую атаку и всю информацию о пользователе, которую им удается достать, например браузер и user-agent.

Рисунок 6. Логирование информации о пользователе в коде

Выводы

Кроме элементарных примеров фишинговых атак, также существуют более продвинутые, тенденция к усложнению атак наблюдается давно. Например, в среде хакеров Black hat гораздо больше серьезных хакеров, нежели script kiddies (в хакерской культуре унизительный термин, используемый для описания тех, кто пользуется скриптами или программами, разработанными другими, для атаки компьютерных систем и сетей, не понимая механизма их действия.

Предполагается, что скрипт кидди слишком неопытные, чтобы самим написать свой собственный эксплойт или сложную программу для взлома, и что их целью является лишь попытка произвести впечатление на друзей или получить похвалу от сообществ компьютерных энтузиастов). Следовательно, киберпреступления совершаются опытными людьми со знанием дела. Поэтому владельцам веб-сайтов стоит обращать особое внимание на то, чтобы исключить возможность использования их сайтов во вредоносной цепочке.

Как показывает практика, многие владельцы сайтов даже не подозревают, что их сайты могут использоваться злоумышленниками. Для владельцев сайтов реальную проблему представляет процесс обнаружения фишингового кода. Как мы видели из примеров выше, сам код не является вредоносным и может прекрасно вписываться в конструкцию сайта.

Злоумышленники знают это и еще больше пытаются осложнить процесс обнаружения путем встраивания фишинговых страниц глубоко в файловую структуру вашего сайта. Здесь важно то, насколько вы контролируете целостность файлов и каталогов на вашем сайте.

Для просмотра ссылки необходимо нажать

Вход или Регистрация