Эксперты регулярно объявляют то одно, то другое файловое хранилище новой базой для хакерских атак. Это актуальная проблема, и по идее владельцы этих сервисов должны с ней бороться. Поэтому я решил провести небольшое исследование, завести аккаунты в известных облачных сервисах и проверить эффективность антивирусной защиты.

В качестве объекта исследований выступит десятка хранилищ, названия которых вспомнились мне в первую очередь:Внимание! За распространение вредоносного ПО грозит уголовная ответственность.

Описанные ниже действия не имели целью распространение вредоносного ПО и нанесение вреда кому-либо. В ходе экспериментов ни один файл не покинул приватное дисковое пространство, выделенное для тестовых аккаунтов. Ни один файл не был как-либо опубликован. Ни одна вредоносная программа не использована по назначению. Ни одна компьютерная система или пользователь — не пострадали. По окончании эксперимента все вредоносные файлы были уничтожены.

- Google Drive

- Amazon Drive

- Яндекс Диск

- Dropbox

- Box

- Proton Drive

- iCloud

- Облако Mail.ru

- OneDrive

- Mega

[H2]Подготовка семплов[/H2]

Посмотрим, что может предложить мировое вирусостроение, благо специалисты по информационной безопасности собирают и регулярно обновляют коллекции зловредов. Для начала эксперимента вполне подойдет APT Collection за 2021 год с портала

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Это архив на 3.5 ГБ зловредов, которые были обнаружены во время расследования различных целевых атак на корпоративный сектор. Я отсортировал их по времени и взял 50 наиболее свежих образцов.В эту выборку попали очень злые штуки, например:

- Hello Kitty/FiveHands — свежая версия знаменитой программы-вымогателя, обнаруженная в январе 2021 года. Она использует уязвимости в продуктах SonicWall для проникновения во внутренние сети компаний (образец 2021.10.28).

- FiveSys — руткит с действительной цифровой подписью Microsoft, который подсовывает браузерам сценарий автоконфигурации и перенаправляет интернет-трафик на прокси-сервер злоумышленника. Кстати, заодно он блокирует загрузку драйверов от других хакерских групп (образец 2021.10.20(1)).

- PseudoManuscrypt — многофункциональный зловред, который крадет данные VPN-соединений, регистрирует нажатия клавиш, делает скриншоты, извлекает данные из буфера обмена и журналов операционной системы и так далее. Перед первым обнаружением успел заразить более 35 тыс. компьютеров в 195 странах мира (образец 2021.12.16).

- оригинальные вредоносные файлы, без дополнительной упаковки;

- те же файлы, помещенные в zip-архивы со средним уровнем сжатия;

- те же файлы, в zip-архивы со средним уровнем сжатия, закрытые на девятизначный пароль.

[H2]Контрольная проверка[/H2]

Большинство образцов из этой коллекции хорошо знакомы антивирусным решениям и вызывают множественные срабатывания при загрузке на VirusTotal.

| Образец | Защищенный паролем архив (число срабатываний) | Архив | Оригинальный файл |

|---|---|---|---|

2021.12.31 | 0 | 49 | 60 |

2021.12.30 | 1 Fortinet | 20 | 31 |

2021.12.28 | 1 Fortinet | 4 | 4 |

2021.12.17(1) | 0 | 2 | 2 |

2021.12.17(2) | 1 Fortinet | 37 | 42 |

2021.12.16(1) | 0 | 31 | 36 |

2021.12.16(2) | 0 | 38 | 45 |

2021.12.16 | 0 | 45 | 53 |

2021.12.15(1) | 1 Fortinet | 29 | 27 |

2021.12.14 | 0 | 31 | 34 |

2021.12.09 | 1 Fortinet | 45 | 56 |

2021.12.08 | 0 | 35 | 28 |

2021.12.07 | 0 | 0 | 0 |

2021.12.07(1) | 0 | 17 | 21 |

2021.12.06 | 0 | 30 | 34 |

2021.12.04 | 0 | 19 | 27 |

2021.12.03 | 0 | 38 | 46 |

2021.12.01 | 1 Fortinet | 30 | 32 |

2021.12.01(1) | 1 Fortinet | 36 | 45 |

2021.11.30 | 0 | 33 | 35 |

2021.11.29 | 0 | 37 | 36 |

2021.11.29(1) | 0 | 28 | 25 |

2021.11.23 | 0 | 23 | 29 |

2021.11.22 | 1 Fortinet | 43 | 41 |

2021.11.18 | 1 Acronis (Static ML) | 35 | 38 |

2021.11.17 | 1 Fortinet | 36 | 45 |

2021.11.10(2) | 0 | 30 | 31 |

2021.11.10(1) | 0 | 33 | 30 |

2021.11.08 | 0 | 42 | 52 |

2021.11.07 | 1 Fortinet | 40 | 46 |

2021.11.07(1) | 0 | 0 | 2 |

2021.11.03 | 1 Fortinet | 44 | 52 |

2021.11.02 | 1 Fortinet | 27 | 31 |

2021.10.28 | 0 | 0 | 0 |

2021.10.28(1) | 0 | 22 | 20 |

2021.10.27 | 1 Fortinet | 41 | 41 |

2021.10.27(1) | 0 | 48 | 50 |

2021.10.26 | 0 | 44 | 52 |

2021.10.26(1) | 0 | 33 | 37 |

2021.10.20(1) | 1 Fortinet | 41 | 45 |

2021.10.19 | 0 | 26 | 24 |

2021.10.19(1) | 1 Fortinet | 45 | 52 |

2021.10.18 | 1 Fortinet | 45 | 52 |

2021.10.14 | 0 | 30 | 33 |

2021.10.12 | 0 | 42 | 48 |

2021.10.11 | 1 Fortinet | 35 | 35 |

2021.09.30 | 0 | 30 | 31 |

2021.09.28(1) | 0 | 39 | 42 |

2021.09.23 | 0 | 38 | 44 |

2021.09.16 | 0 | 40 | 52 |

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Совершенно незамеченными остались только шифровальщик Hello Kitty/FiveHands (образец 2021.10.28) и один из эксплоитов, которые использует FIN13 — киберпреступник, с 2017 года методично атакующий различные организации в Мексике (образец 2021.12.07). За ними еще понаблюдаем, а сейчас пришло время наполнять облачные хранилища.

[H2]Google Drive[/H2]

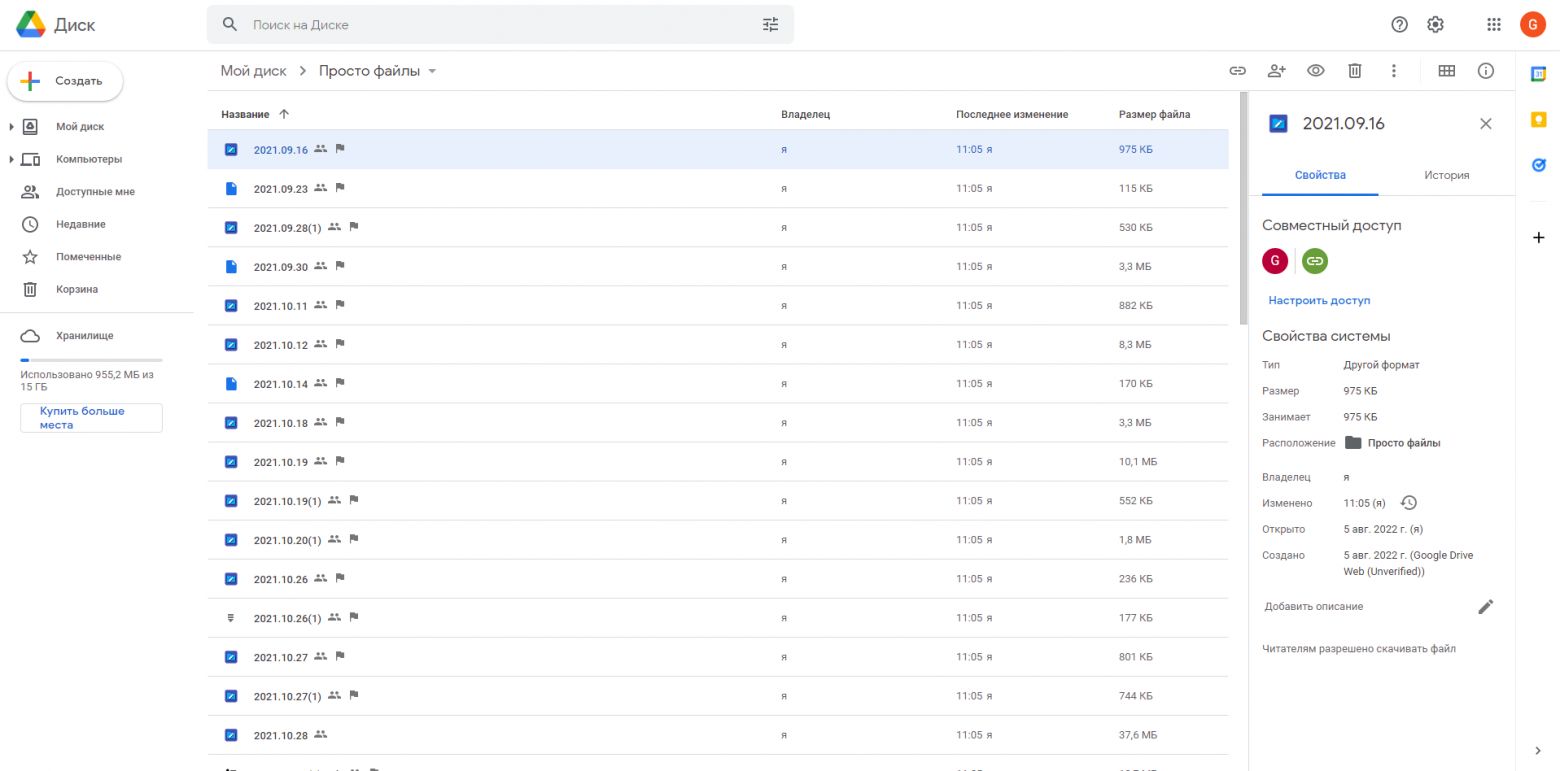

Мне не удалось найти данных о том, какое антивирусное решение отвечает за защиту Google Drive. Как бы там ни было, оно проверяет все загружаемые файлы, размер которых не превышает 100 МБ. Правда, результаты его работы видны не сразу.

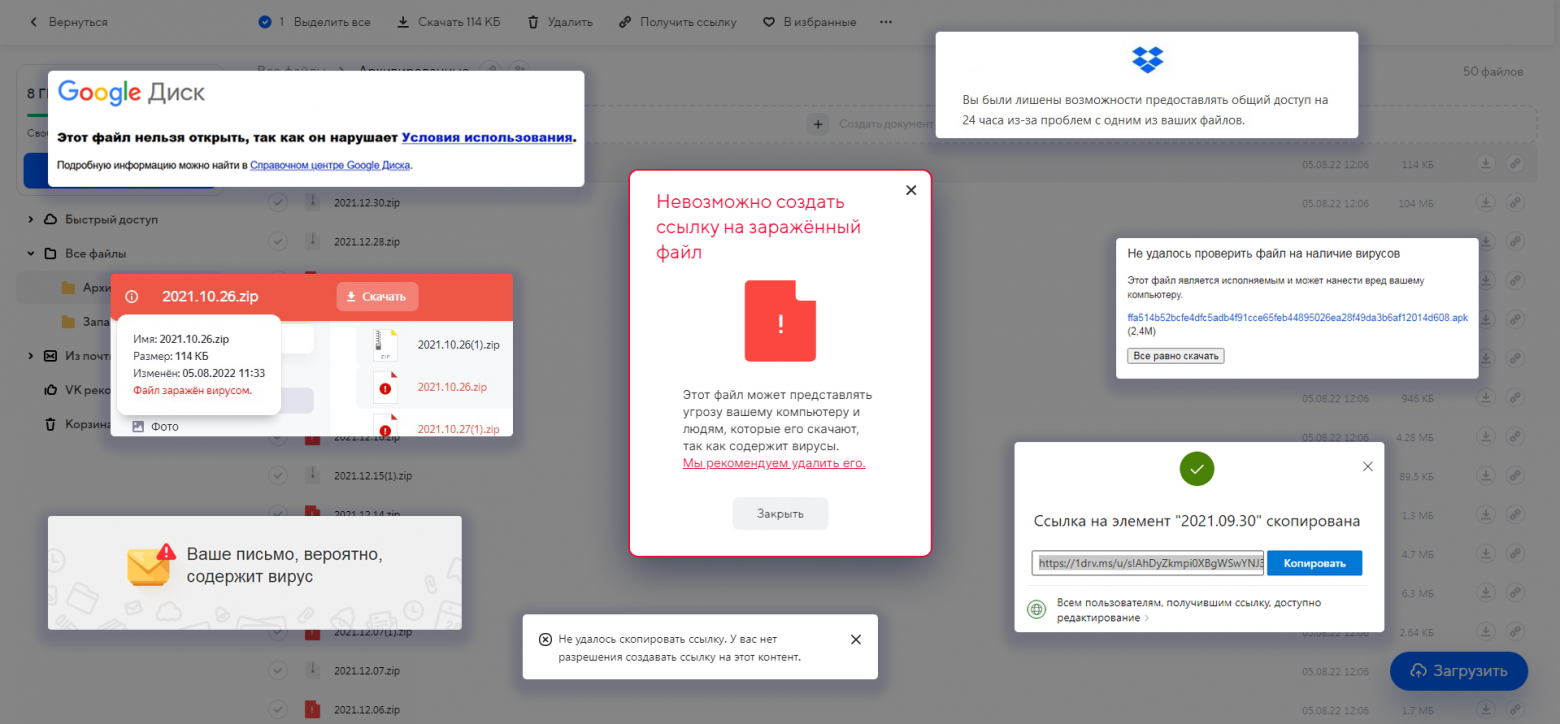

Я начал эксперимент с загрузки запароленных образов, и ни один из этих файлов не вызвал у Google подозрений ни через 24 часа, ни через две недели после загрузки.

Второй набор файлов — простые архивы с семплами — также без проблем загрузились на Диск. Ни спустя час, ни спустя 24 часа, хранилище не подняло тревоги. Незадачливый хакер на моем месте был бы в восторге, но радоваться рано. Стоит попытаться сгенерировать ссылку на файл, появляется флажок с предупреждением. То же самое происходит с простыми, неархивированными образцами.

Если не трогать файл, он может достаточно долго лежать на Диске без пометки о нарушении правил сервиса. Google Drive выводит предупреждение об опасности не сразу, а при первом взаимодействии с объектом. Возможно, именно в этот момент срабатывает сканер. После этого почтовый ящик быстро заполняют предупреждения.

Что интересно, при скачивании Google просто предупреждает об опасности, а флажок рядом с файлом не появляется, пока не попытаешься создать ссылку.

В итоге выяснилось, что незапароленные архивы не влияют на точность работы местного антивирусного сканера. Google Drive не распознал только 5 семплов в обеих партиях. Эксплоит от FIN13 и Hello Kitty/FiveHands прошли проверку незамеченными также, как, например, вредонос

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(образец 2021.12.28).[H2]Amazon Drive[/H2]

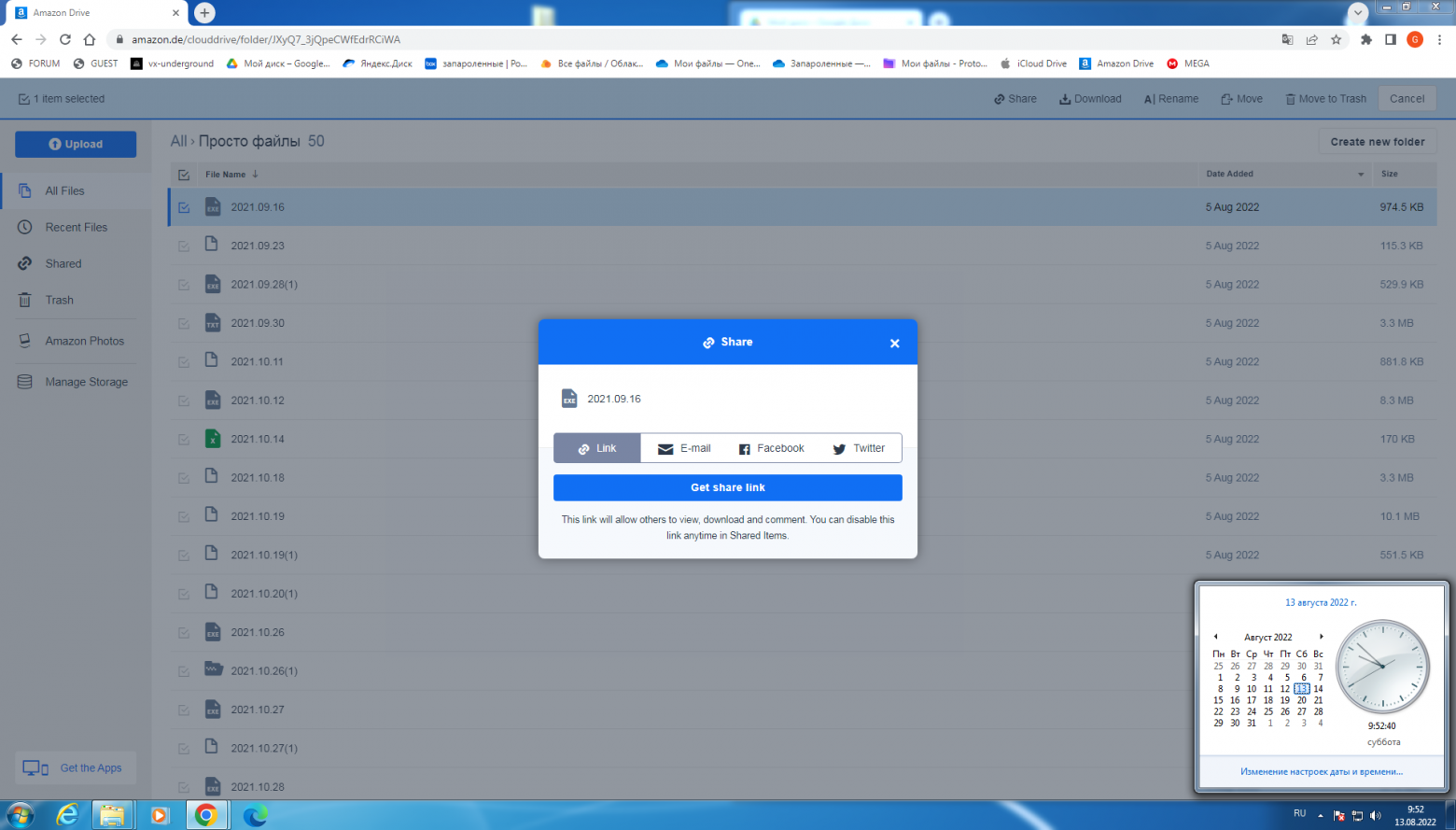

Amazon

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что планирует закрыть общедоступное облако в течение года, но пока оно доступно и, похоже, хакеры могут беспрепятственно использовать эту площадку для распространения малвари. Эксперимент продолжался две недели и Amazon Drive не обнаружил ни одного из 150 семплов.[H2]Яндекс Диск[/H2]

Если верить статье из

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, в 2010 году Яндекс использовал в своей инфраструктуре решения от Доктор Веб. С тех пор много воды утекло, но фирменное файловое хранилище по-прежнему находится под защитой.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Причем, судя по всему, проверка производится сразу после загрузки файла. Вопрос лишь в том, как хорошо работает эта защита.

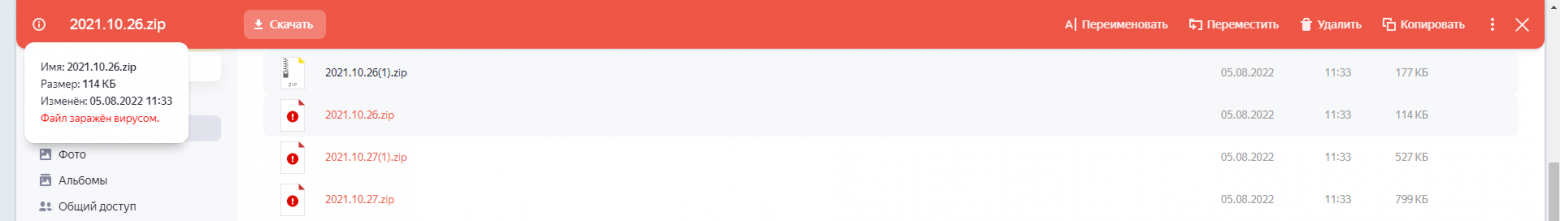

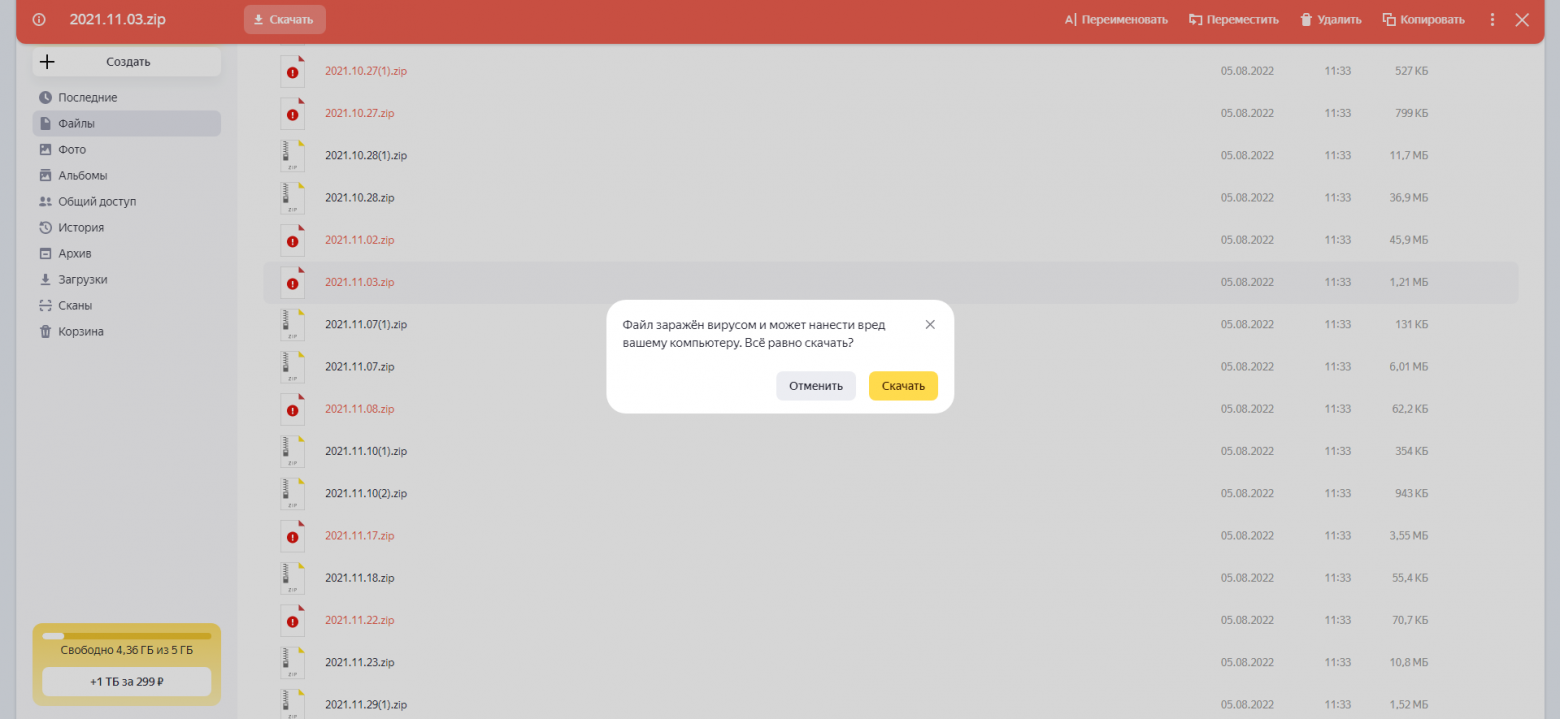

Запароленные архивы загрузились без проблем и даже спустя 14 дней остались незамеченными, но это было ожидаемо. Куда интереснее ситуация с обычными архивами и неупакованными семплами. Сразу после загрузки архивированных семплов Яндекс Диск распознал и выделил красными иконками 16 вредоносов. Остальные файлы, в том числе PseudoManuscrypt и Hello Kitty/FiveHands успешно прошли проверку и не вызвали никаких подозрений до конца эксперимента. По публичным ссылкам их мог бы без проблем скачать кто угодно.

Тот же набор малвари без упаковки вызвал только 15 срабатываний. Скрипт из набора

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(образец 21.11.17) в архиве почему-то выглядел подозрительнее, чем без него. Впрочем, не он один. В дальнейших экспериментах были и другие подобные примеры. Похоже на особенность работы антивирусного движка Яндекс Диска.[H2]Dropbox[/H2]

Еще несколько лет назад в Dropbox не было встроенной антивирусной защиты, хотя пользователи

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Поначалу, мне казалось, что ситуация не изменилась.

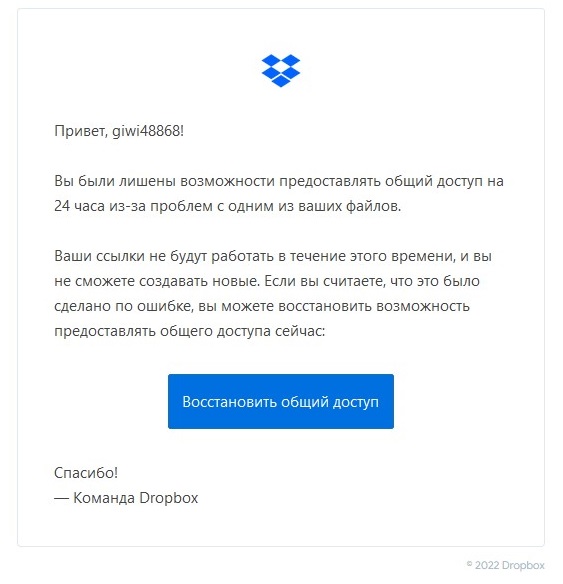

Запароленные архивы беспрепятственно загрузились и спустя 24 часа все еще были на месте. То же самое произошло и с двумя другими партиями семплов, однако самое интересное началось после создания ссылки на один из файлов. Dropbox сгенерировал URL, но в какой-то момент отозвал ссылку и примерно через час прислал такое уведомление:

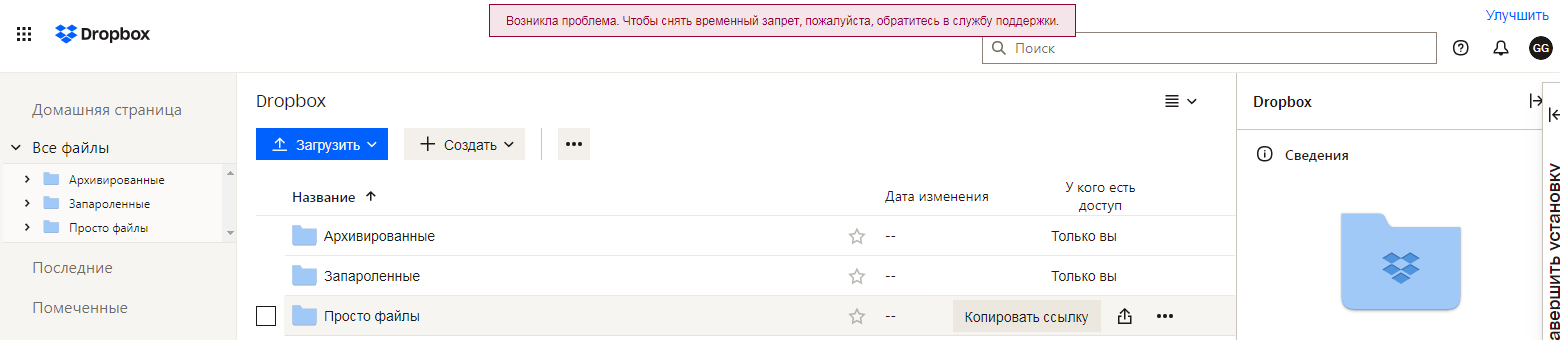

После клика на кнопку доступ к функции вернули, но попытка создать ссылку на еще один из образцов привела к повторному запрету. На этот раз так просто снять ограничение уже не удалось.

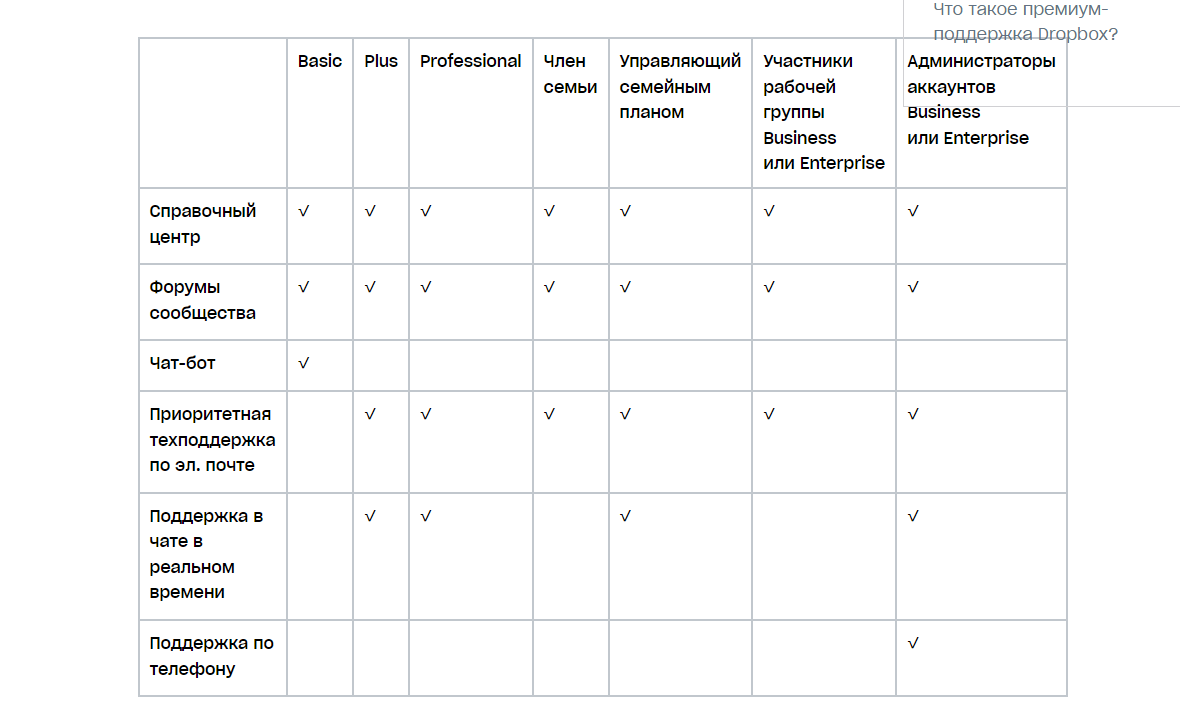

Dropbox предложил обратиться в службу поддержки, однако связаться с ней с бесплатного аккаунта как минимум сложно. Чат-бот не понимает, чего от него хотят и отказывается звать в чат живых людей. Возможно, могли бы помочь на форуме, но я не стал разбираться. Все равно не увидел бы реакции админа, взглянувшего на содержимое моего диска.

При всем при этом, проблемные файлы в Dropbox никак не помечаются, так что я не смог подсчитать, сколько семплов распознала встроенная защита. Пожалуй, это можно назвать недоработкой. Легко представить ситуацию, в которой пользователь случайно загружает в облако вредоносный файл и пытается им поделиться. Затем он сталкивается с ограничениями, ничего не понимает, пытается поделиться снова и окончательно теряет возможность расшаривать файлы.

[H2]Box[/H2]

Создатели Box продвигают

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, но общедоступные бесплатные аккаунты судя по моему опыту, ничего не защищает. В течение двух недель ни один из 150 семплов в архивах и без, не был обнаружен. А базовая защита не помешала бы. Не проверяя бесплатные хранилища, Box в первую очередь ставит под удар своих корпоративных клиентов.[H2]Proton Drive[/H2]

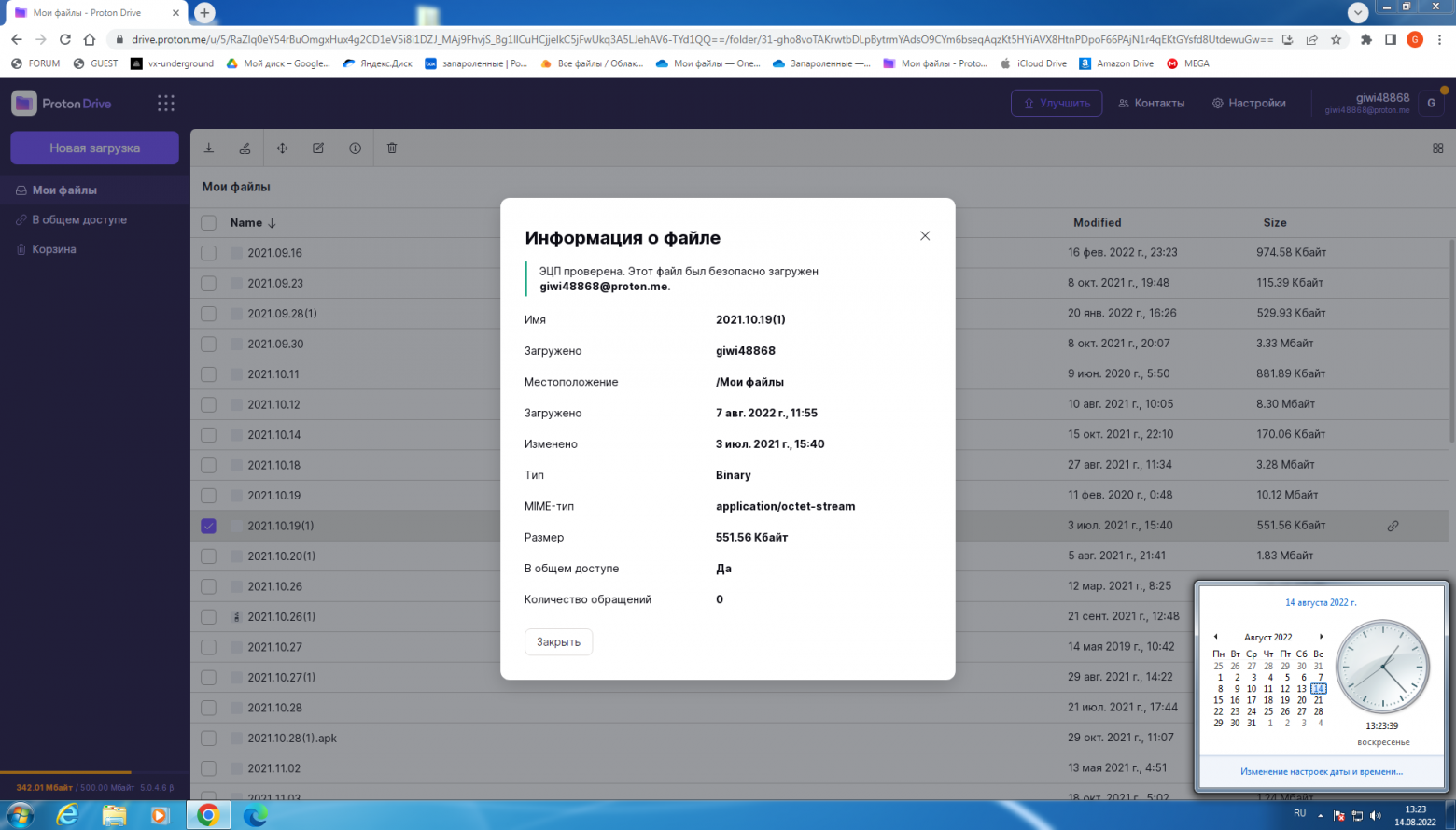

Новое облачное хранилище от создателей шифрованной электронной почты, заставило загружать семплы в три захода (уж больно мало места внутри). Его создатели делают ставку на приватность и, похоже, тоже никак не проверяют загружаемые файлы. За 7 дней ни один семпл не был помечен, как вредоносный. Впрочем, для Proton можно придумать оправдания. Хранилище все еще находится в стадии бета-тестирования, да и сканирование пользовательских файлов плохо сочетается со ставкой на приватность и шифрование.

[H2]iCloud[/H2]

На маках вирусов нет! Вероятно, эта идея так успокаивает купертиновцев, что они не стали подключать антивирус к iCloud. На протяжении эксперимента ни один из семплов не был обнаружен. Вредоносные файлы беспрепятственно скачивались по сгенерированным ссылкам.

[H2]Облако Mail.ru[/H2]

Mail (или все-таки VK?) пишет, что файлы в Облаке защищены решением от Лаборатории Касперского. О том, как работает этот антивирусный сканер, они даже

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.

Скорее всего, с тех пор многое изменилось, но они по-прежнему используют сканер, разработанный в Лаборатории, и это решение достойно себя проявило. Семплы в запароленных архивах не были детектированы, но в случае с остальными зловредами ситуация обстоит лучше, чем, например, в Яндекс Диск.

Облако Mail.ru проверяет файлы после загрузки и сразу отмечает подозрительные. Антивирус Облака сразу распознал 40 архивированных семплов, а через несколько минут добавил к списку еще один. Среди обычных файлов 41 сразу же получили статус подозрительных. Нераспознанными осталось только 9 семплов, в том числе уже упомянутый

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, эксплоит FIN13, Hello Kitty/FiveHands и клиентское

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(образец 2021.12.15(1)). Google Drive отмечал его, как вредоносное.

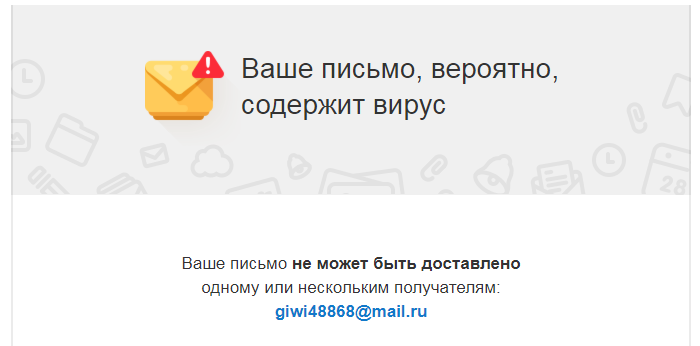

В результате Облако запрещает делиться опасными файлами и блокирует их отправку по электронной почте через встроенный диалог быстрой отправки, но ограничений на работу с другими файлами в хранилище не накладывается.

[H2]OneDrive[/H2]

А теперь гвоздь нашей программы — OneDrive. Не в последнюю очередь благодаря этому сервису сервера Microsoft много лет считались «

Для просмотра ссылки необходимо нажать

Вход или Регистрация

».

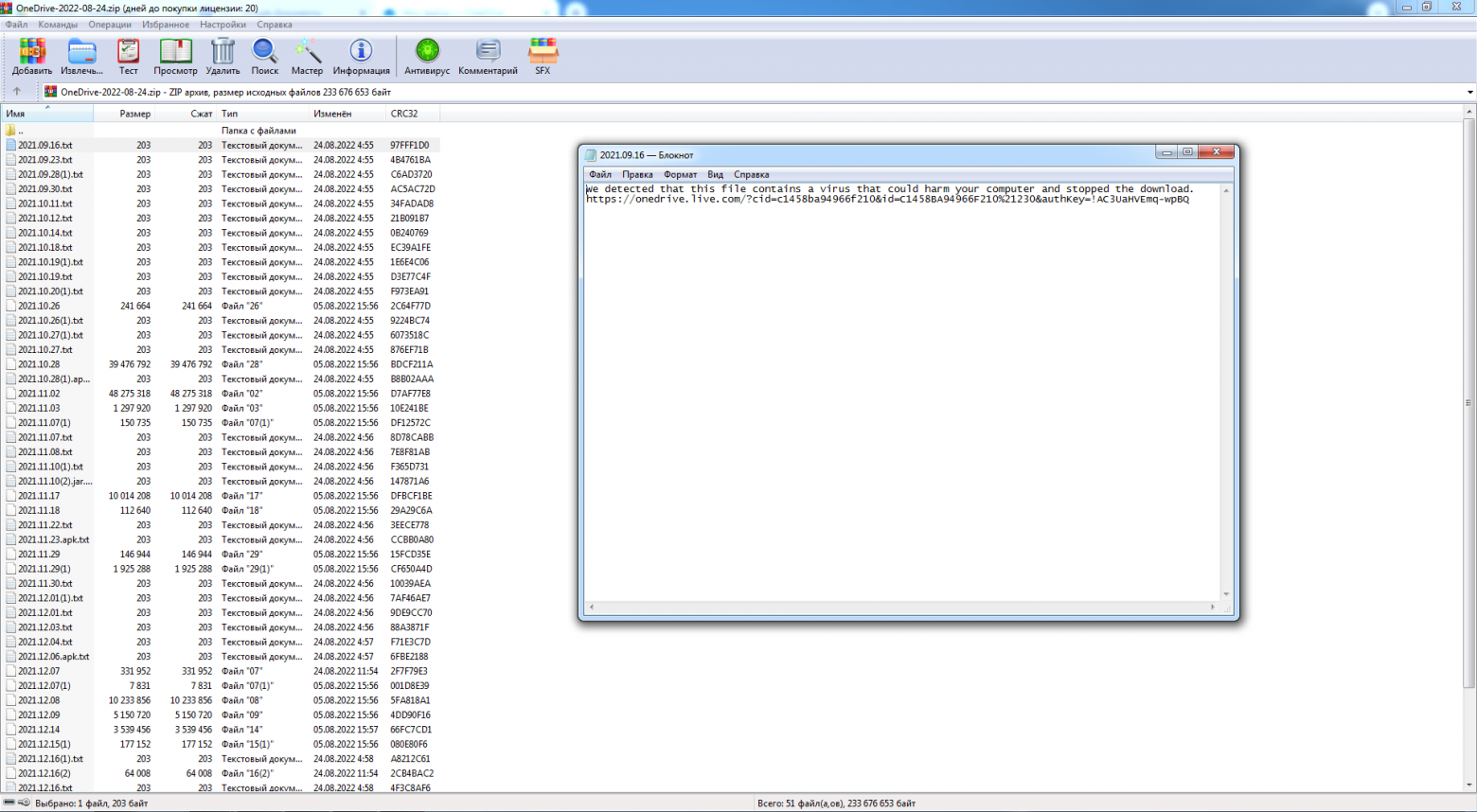

Две недели 150 вирусов хранились в облаке и сервис не проявлял никаких признаков беспокойства. Казалось, что компания не предпринимает никаких мер по защите от распространения зловредов. Можно было создать ссылку на любой из этих файлов, более того, по ссылке был доступен диалог загрузки. Однако, я заметил, что кнопка «загрузить» не всегда реагировала на клики: никаких предупреждений или объяснений, она просто не работала. Я понял, что это не баг, только после того, как попробовал загрузить сразу целую папку.

Вместо части образцов в ней обнаружились txt-файлы с предупреждениями о вирусах. При этом в веб-интерфейсе так и не появилось ни единого намека на то, что OneDrive обнаружил вредоносные файлы, хотя, было бы логично предупредить об этом пользователя.

Итого: OneDrive распознал опасность в 31 образце из первого и второго набора, но не нашел ничего подозрительного в запароленных архивах.

[H2]Mega[/H2]

В случае Mega результат немного предсказуем — этот файловый хостинг давно облюбовали распространители вредоносных программ, и это не удивительно. Отсутствие антивирусных проверок и интерфейс для пакетного создания публичных ссылок делают его очень удобным для всяких сомнительных личностей.

[H2]Сводная статистика[/H2]

Когда я начинал исследования, то рассчитывал собрать богатую статистику по числу обнаруженных зловредов и провести сравнение. В реальности Mega, Amazon Drive, iCloud, Proton Drive, Box сразу выбыли из соревнования. 5 хранилищ из 10 за 14 дней эксперимента не засекли ни одного опасного файла. Чтобы получить чуть более ясную картину, я решил увеличить число загруженных семплов. Для этого взял, упаковал и залил еще 50 свежих образцов из коллекции Bazaar от июля 2022 года. Это вредоносы попроще, которые свободно циркулируют в сети. А еще, некоторые антивирусные движки умеют распаковывать архивы для сканирования содержимого, если найдут поблизости пароль. Поэтому я добавил четвертый пакет с образцами, где в каждой папке с zip-архивом находится txt-файл с названием «password» и соответствующим содержимым.

Вот что получилось:

Google Drive | Облако Mail.ru | OneDrive | Яндекс Диск | Dropbox | Mega, Amazon Drive, iCloud, Proton Drive, Box | |

|---|---|---|---|---|---|---|

APT Collection — просто файлы | 45 | 41 | 31 | 15 | ? | 0 |

APT Collection — архивы | 45 | 41 | 31 | 16 | ? | 0 |

APT Collection — зашифрованные архивы | 0 | 0 | 0 | 0 | ? | 0 |

APT Collection — зашифрованные архивы + пароль | 0 | 0 | 0 | 0 | ? | 0 |

Bazaar Collection — просто файлы | 49 | 43 | 39 | 29 | ? | 0 |

Bazaar Collection — архивы | 49 | 43 | 39 | 31 | ? | 0 |

Bazaar Collection — зашифрованные архивы | 0 | 0 | 0 | 0 | ? | 0 |

APT Collection — зашифрованные архивы + пароль | 0 | 0 | 0 | 0 | ? | 0 |

Можно сказать, что наиболее точным оказался антивирусный сканер, встроенный в Google Drive, но ни одно облачное хранилище не распознает опасность безошибочно. Также стоит заметить, что Яндекс Диск хуже справляется с поиском утилит, которые используются для целевых атак, и в целом показывает себя слабее конкурентов.

[H2]Выводы[/H2]

Как видите, не все облака одинаково хорошо защищены от вирусов. Точнее, половина из них совершенно не защищена. Впрочем, не могу сказать, что отсутствие такой защиты — однозначное зло. Не все пользователи хотят, чтобы их файлы изучали под лупой алгоритмы корпораций. Это не только техническая проблема, но и, отчасти, идеологическая, и от этого она только острее.

Кажется, неплохим компромиссом мог быть сканер, которые проверяет только опубликованные файлы, а для остальных включается по запросу, но в таком виде антивирусные проверки не реализованы ни в одном из перечисленных сервисов. Так что пока приходится выбирать между защитой и приватностью. А еще приходится скармливать загруженные файлы VirusTotal и с особым подозрением относиться к запароленным архивам. Такие дела.

Для просмотра ссылки необходимо нажать

Вход или Регистрация