Компания F.A.C.C.T., отмечает использование новой схемы мошенничества против участников СВО.

Злоумышленники под видом медсестёр из приграничных регионов и волонтёров через сайты знакомств и соцсети вступают в контакт с бойцами и их близкими, в ходе переписки сообщают фейковую информацию о единовременных выплатах участникам СВО от партии «Единая Россия» и направляют ссылку на замаскированное вредоносное приложение для Android.

Эта мошенническая схема используется с 19 апреля 2024 года, общий ущерб от действий преступников составил почти 13 млн рублей.

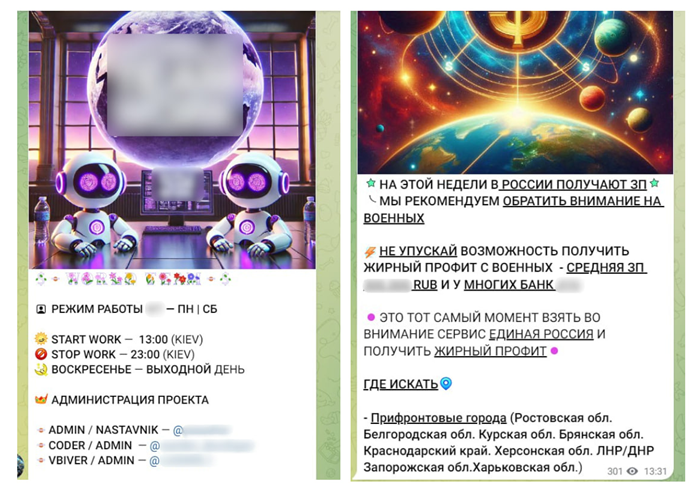

Мошенническая атака нацелена прежде всего на бойцов, которые находятся в зоне проведения СВО. Злоумышленники ищут военнослужащих через сайты знакомств и соответствующие группы в социальных сетях, а также в Telegram. Отличительная особенность мошенников, которые желают познакомиться с участниками СВО — в анкетах они указывают своё местоположение в прифронтовых регионах. Организаторы преступной схемы рекомендуют использовать для позиционирования Донецкую и Луганскую народные республики, Запорожскую и Херсонскую области, а также Белгородскую, Брянскую, Курскую и Ростовскую области, Краснодарский край.

Такой сценарий использовался на момент выявления мошеннической схемы, но не исключено, что после публикации этой информации злоумышленники могут его изменить.

Если собеседник прямо сообщит или намекнёт, что участвует в СВО, злоумышленник после разговора на отвлечённые темы как бы невзначай упоминает, что брат накануне якобы получил выплату от «Единой России» в 100 тыс рублей, и спрашивает у собеседника, знает ли он о такой форме поддержки. Ответ может быть только отрицательным, поэтому мошенник присылает ссылку.

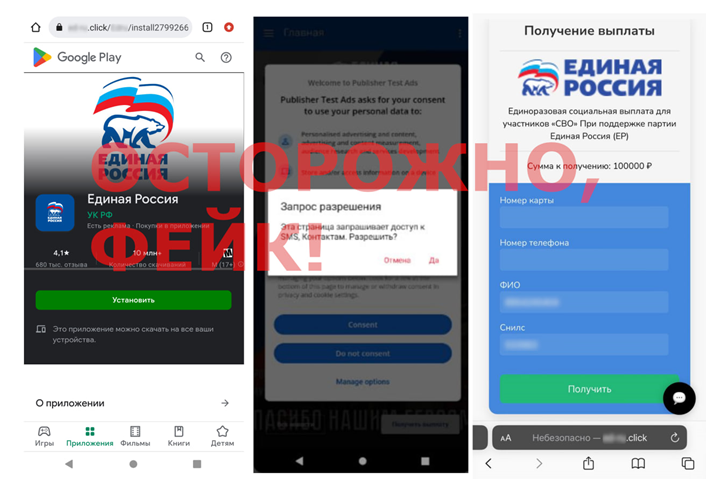

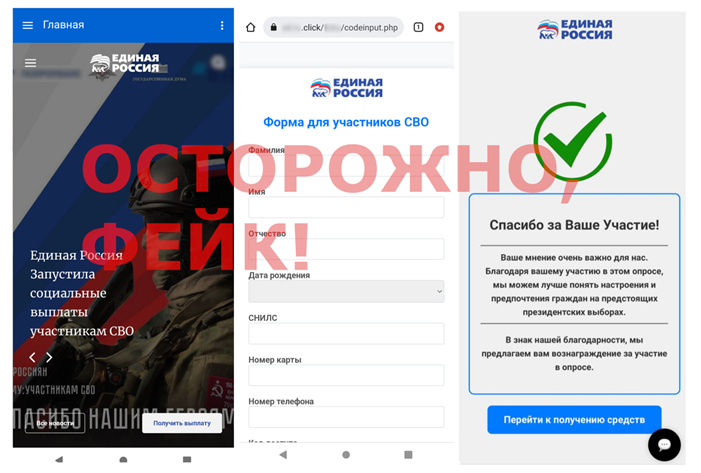

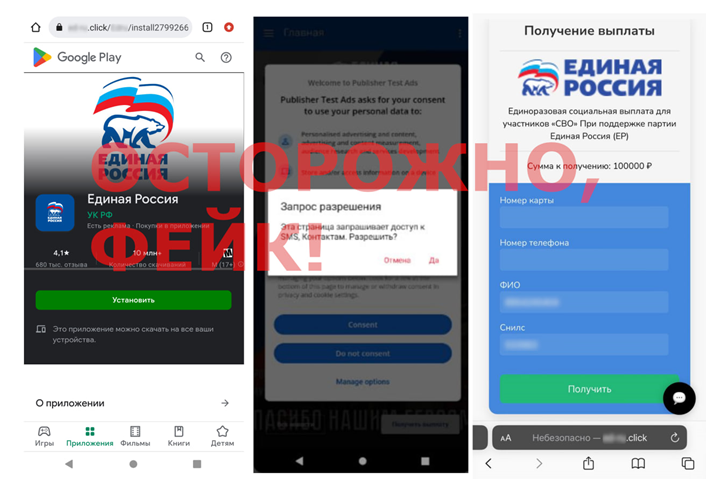

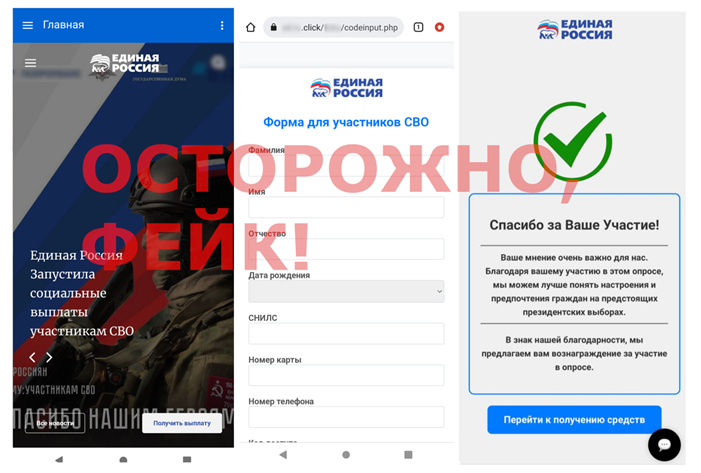

При переходе по ссылке пользователь видит страницу поддельного магазина приложений Google Play, с которой предлагается скачать приложение. На самом деле в приложении скрывается замаскированный троян для Android, поэтому сразу после установки оно запрашивает разрешение на доступ к контактам и SMS.

Затем пользователя перенаправляют на страницу в браузере, на которой предлагается заполнить форму с данными, ввести ФИО, номер банковской карты, телефона и СНИЛС. Когда злоумышленники получают эти сведения вместе с контролем устройства пользователя, они могут списать деньги с его банковского счёта, перехватывая с помощью трояна SMS для подтверждения перевода. Если у пользователя устройство на базе iOS, то установить приложение он не сможет.

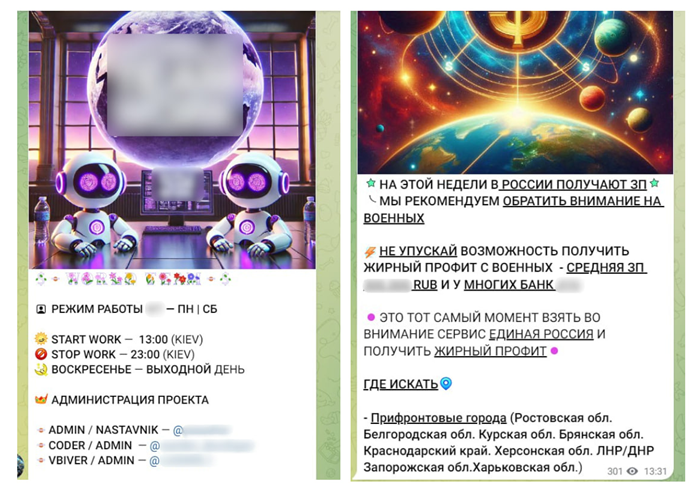

Действия мошенников активизируются в определённые дни месяца, когда военнослужащие получают денежное довольствие. Напоминание о таких днях злоумышленники получают от организаторов преступной схемы в чате.

Изучив деятельность мошеннической группы, которая применяет описываемую преступную схему, аналитики F.A.C.C.T. обратили внимание: график работы чата поддержки мошенников указан по киевскому времени, а выплаты за успешные хищения установлены в гривнах.

Специалисты компании F.A.C.C.T. направили на блокировку данные веб-ресурсов, которые мошенники использовали для противоправных действий, и предупредили представителей партии об угрозе.

«С 2022 года мы фиксируем активное использование мошенниками темы выплат участникам СВО и их семьям. Обычно преступники применяют проверенные временем схемы, подстраивая их под новые информационные поводы. Зимой 2024 года впервые был использован сценарий обмана, в котором от имени партии «Единая Россия» предлагали скачать фейковое приложение, позволявшее злоумышленникам похитить деньги с банковского счёта пользователей. Теперь мошенники объединили эти схемы.

— Между двумя этими мошенническими атаками мы нашли прямую связь: при создании фейковых страниц с выплатами злоумышленники использовали тот же шаблон, что и при фейковых опросах в преддверии президентских выборов».

Специалисты F.A.C.C.T. напоминают:

Злоумышленники под видом медсестёр из приграничных регионов и волонтёров через сайты знакомств и соцсети вступают в контакт с бойцами и их близкими, в ходе переписки сообщают фейковую информацию о единовременных выплатах участникам СВО от партии «Единая Россия» и направляют ссылку на замаскированное вредоносное приложение для Android.

Эта мошенническая схема используется с 19 апреля 2024 года, общий ущерб от действий преступников составил почти 13 млн рублей.

Неосторожные контакты

Специалисты департамента Digital Risk Protection компании F.A.C.C.T. выяснили подробности новой атаки мошенников на участников СВО. Преступная схема строится на фейковом сообщении о социальной выплате от партии «Единая Россия». Злоумышленники рассчитывают на то, что бойцы и их родственники не станут разбираться в деталях.Мошенническая атака нацелена прежде всего на бойцов, которые находятся в зоне проведения СВО. Злоумышленники ищут военнослужащих через сайты знакомств и соответствующие группы в социальных сетях, а также в Telegram. Отличительная особенность мошенников, которые желают познакомиться с участниками СВО — в анкетах они указывают своё местоположение в прифронтовых регионах. Организаторы преступной схемы рекомендуют использовать для позиционирования Донецкую и Луганскую народные республики, Запорожскую и Херсонскую области, а также Белгородскую, Брянскую, Курскую и Ростовскую области, Краснодарский край.

Троян от «сестрички»

Прежде чем преподнести новость о фейковой социальной выплате, злоумышленники стараются войти к бойцам в доверие. Для этого мошенник может представиться медсестрой, которая работает в прифронтовом госпитале — такая «легенда» позволяет сразу перевести общение на интересующую преступников тему. При общении с близкими участников СВО — жёнами, родителями, братьями и сестрами — злоумышленники представляются волонтёрами. Для поиска потенциальных жертв среди родственников и знакомых бойцов злоумышленники используют тематические местные Telegram-чаты, посвящённые поддержке участников СВО и сборам помощи для фронта.Такой сценарий использовался на момент выявления мошеннической схемы, но не исключено, что после публикации этой информации злоумышленники могут его изменить.

Если собеседник прямо сообщит или намекнёт, что участвует в СВО, злоумышленник после разговора на отвлечённые темы как бы невзначай упоминает, что брат накануне якобы получил выплату от «Единой России» в 100 тыс рублей, и спрашивает у собеседника, знает ли он о такой форме поддержки. Ответ может быть только отрицательным, поэтому мошенник присылает ссылку.

При переходе по ссылке пользователь видит страницу поддельного магазина приложений Google Play, с которой предлагается скачать приложение. На самом деле в приложении скрывается замаскированный троян для Android, поэтому сразу после установки оно запрашивает разрешение на доступ к контактам и SMS.

Затем пользователя перенаправляют на страницу в браузере, на которой предлагается заполнить форму с данными, ввести ФИО, номер банковской карты, телефона и СНИЛС. Когда злоумышленники получают эти сведения вместе с контролем устройства пользователя, они могут списать деньги с его банковского счёта, перехватывая с помощью трояна SMS для подтверждения перевода. Если у пользователя устройство на базе iOS, то установить приложение он не сможет.

Действия мошенников активизируются в определённые дни месяца, когда военнослужащие получают денежное довольствие. Напоминание о таких днях злоумышленники получают от организаторов преступной схемы в чате.

Изучив деятельность мошеннической группы, которая применяет описываемую преступную схему, аналитики F.A.C.C.T. обратили внимание: график работы чата поддержки мошенников указан по киевскому времени, а выплаты за успешные хищения установлены в гривнах.

Защитные механизмы

Аналитики F.A.C.C.T. выяснили, что мошенническая схема с фейковыми выплатами участникам СВО действовала с 19 апреля 2024 года. Общая сумма ущерба, причинённого действиями злоумышленников по этой схеме, превысила 12 млн 945 тыс рублей. От действий мошенников пострадали как минимум 230 человек. Средняя сумма хищения составила 56 тыс рублей.Специалисты компании F.A.C.C.T. направили на блокировку данные веб-ресурсов, которые мошенники использовали для противоправных действий, и предупредили представителей партии об угрозе.

«С 2022 года мы фиксируем активное использование мошенниками темы выплат участникам СВО и их семьям. Обычно преступники применяют проверенные временем схемы, подстраивая их под новые информационные поводы. Зимой 2024 года впервые был использован сценарий обмана, в котором от имени партии «Единая Россия» предлагали скачать фейковое приложение, позволявшее злоумышленникам похитить деньги с банковского счёта пользователей. Теперь мошенники объединили эти схемы.

— Между двумя этими мошенническими атаками мы нашли прямую связь: при создании фейковых страниц с выплатами злоумышленники использовали тот же шаблон, что и при фейковых опросах в преддверии президентских выборов».

Специалисты F.A.C.C.T. напоминают:

- всю информацию о федеральных и региональных мерах социальной поддержки участников СВО, ветеранов, их семей можно найти в специальном разделе на «Госуслугах»;

- не переходите по ссылкам, полученным от незнакомцев;

- устанавливайте мобильные приложения только из официальных магазинов, от проверенных разработчиков и только в том случае, если вы точно знаете, для чего эти приложения вам нужны;

- проверяйте разрешения, которые запрашивают мобильные приложения после установки.

Для просмотра ссылки необходимо нажать

Вход или Регистрация