Как обыденный сетевой инструмент постепенно превратился в мощное кибероружие?

В последнее время хакеры всё чаще используют метод

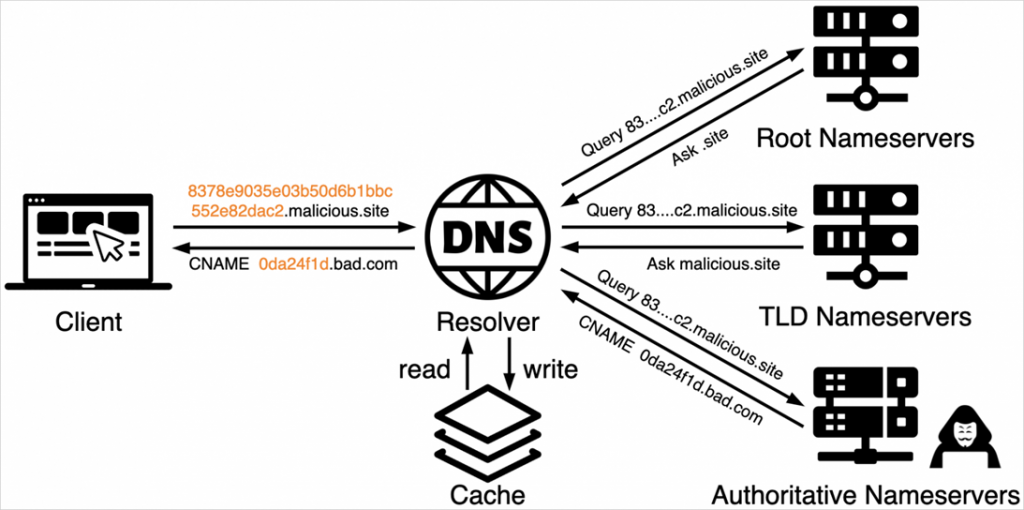

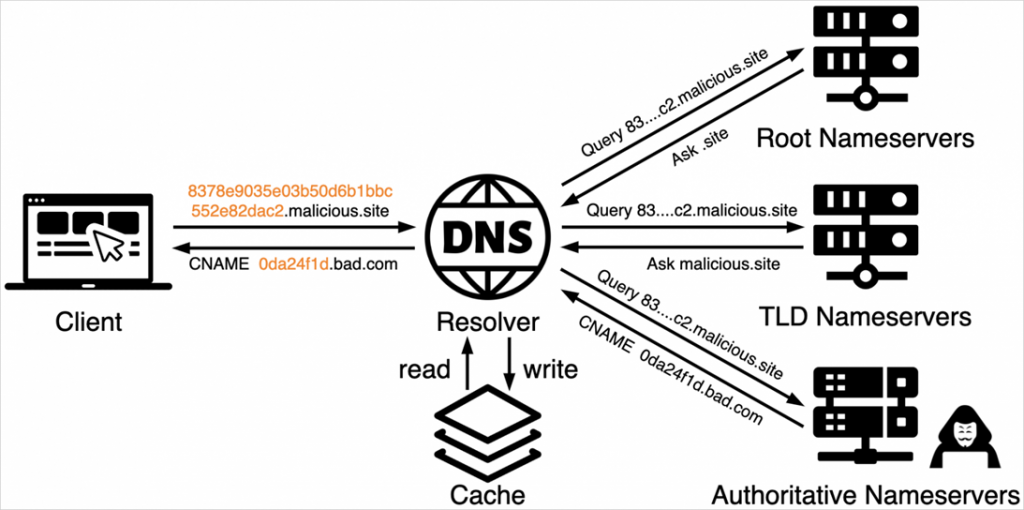

DNS-туннелирование заключается в кодировании данных или команд, которые отправляются и принимаются через DNS-запросы. Это превращает DNS, важнейший компонент сетевой связи, в скрытый канал передачи данных.

Злоумышленники кодируют данные различными способами, такими как Base16 или Base64, или используют собственные алгоритмы текстового кодирования, чтобы эти данные можно было получить при запросе DNS-записей, таких как TXT, MX, CNAME и Address.

DNS-туннелирование часто используется хакерами для обхода сетевых межсетевых экранов и фильтров в операциях с C2-инфраструктурой и VPN-сетями.

Исследовательская группа Unit 42 из Palo Alto Networks недавно обнаружила дополнительные случаи использования DNS-туннелирования во вредоносных кампаниях, направленных на отслеживание жертв и сканирование сетей.

Первая кампания, получившая название «TrkCdn», сосредоточена на отслеживании взаимодействия жертв с фишинговыми письмами. Хакеры встраивают контент в электронное письмо, которое при открытии выполняет DNS-запрос к субдоменам, контролируемым злоумышленниками.

Эти субдомены возвращают DNS-ответ, ведущий на сервер, контролируемый атакующими, который и доставляет вредоносный контент, такой как реклама, спам или фишинговые материалы.

В отчёте Unit 42 также описана кампания, использующая DNS-туннелирование для отслеживания доставки спам-сообщений, получившая название «SpamTracker». Эта кампания схожа с «TrkCdn», но ориентирована на мониторинг доставки спама.

Ещё одна обнаруженная аналитиками кампания, названная «SecShow», использует DNS-туннелирование для сканирования сетевых инфраструктур. Хакеры встраивают IP-адреса и метки времени в DNS-запросы для последующего маппинга сетевых конфигураций и обнаружения потенциальных уязвимостей, которые могут быть использованы для вторжения, кражи данных или отказа в обслуживании.

Хакеры выбирают DNS-туннелирование вместо более традиционных методов, чтобы обойти средства безопасности, избежать обнаружения и сохранить операционную гибкость.

Исследователи Unit 42 рекомендуют организациям внедрять инструменты мониторинга и анализа DNS для отслеживания и анализа логов на предмет необычных шаблонов трафика и аномалий, таких как нетипичные или объёмные запросы. Также эксперты советуют ограничить использование DNS-резолверов в сети для обработки только необходимых запросов, чтобы уменьшить вероятность злоупотребления DNS-туннелированием.

В последнее время хакеры всё чаще используют метод

Для просмотра ссылки необходимо нажать

Вход или Регистрация

-туннелирования для отслеживания, когда жертвы открывают фишинговые письма и переходят по вредоносным ссылкам, а также для сканирования сетей на предмет уязвимостей.DNS-туннелирование заключается в кодировании данных или команд, которые отправляются и принимаются через DNS-запросы. Это превращает DNS, важнейший компонент сетевой связи, в скрытый канал передачи данных.

Злоумышленники кодируют данные различными способами, такими как Base16 или Base64, или используют собственные алгоритмы текстового кодирования, чтобы эти данные можно было получить при запросе DNS-записей, таких как TXT, MX, CNAME и Address.

DNS-туннелирование часто используется хакерами для обхода сетевых межсетевых экранов и фильтров в операциях с C2-инфраструктурой и VPN-сетями.

Исследовательская группа Unit 42 из Palo Alto Networks недавно обнаружила дополнительные случаи использования DNS-туннелирования во вредоносных кампаниях, направленных на отслеживание жертв и сканирование сетей.

Первая кампания, получившая название «TrkCdn», сосредоточена на отслеживании взаимодействия жертв с фишинговыми письмами. Хакеры встраивают контент в электронное письмо, которое при открытии выполняет DNS-запрос к субдоменам, контролируемым злоумышленниками.

Эти субдомены возвращают DNS-ответ, ведущий на сервер, контролируемый атакующими, который и доставляет вредоносный контент, такой как реклама, спам или фишинговые материалы.

В отчёте Unit 42 также описана кампания, использующая DNS-туннелирование для отслеживания доставки спам-сообщений, получившая название «SpamTracker». Эта кампания схожа с «TrkCdn», но ориентирована на мониторинг доставки спама.

Ещё одна обнаруженная аналитиками кампания, названная «SecShow», использует DNS-туннелирование для сканирования сетевых инфраструктур. Хакеры встраивают IP-адреса и метки времени в DNS-запросы для последующего маппинга сетевых конфигураций и обнаружения потенциальных уязвимостей, которые могут быть использованы для вторжения, кражи данных или отказа в обслуживании.

Хакеры выбирают DNS-туннелирование вместо более традиционных методов, чтобы обойти средства безопасности, избежать обнаружения и сохранить операционную гибкость.

Исследователи Unit 42 рекомендуют организациям внедрять инструменты мониторинга и анализа DNS для отслеживания и анализа логов на предмет необычных шаблонов трафика и аномалий, таких как нетипичные или объёмные запросы. Также эксперты советуют ограничить использование DNS-резолверов в сети для обработки только необходимых запросов, чтобы уменьшить вероятность злоупотребления DNS-туннелированием.

Для просмотра ссылки необходимо нажать

Вход или Регистрация