Компания Angara Security выявила нелегитимные сайты, использующие визуальную айдентику Центральной избирательной комиссии (ЦИК) и Госуслуг и предназначающиеся для сбора персональных данных избирателей.

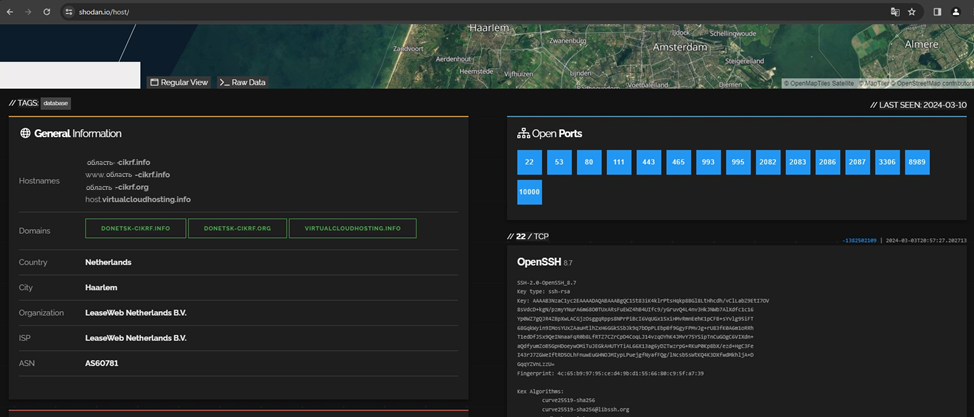

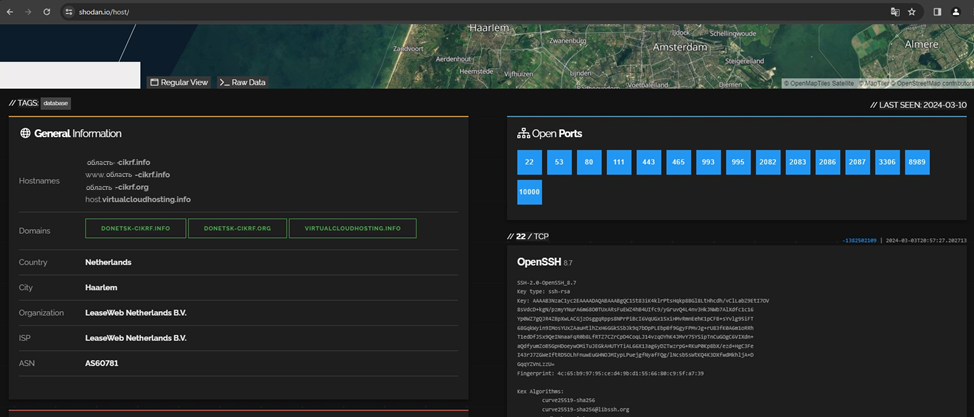

Было выявлено два распространенных паттерна для доменных имен: "<регион (территориальное образование)>-cikrf.org" и "<регион (территориальное образование)>-cikrf.info”. В каждом используется аббревиатура «cikrf». Все найденные домены были зарегистрированы в Амстердаме, Нидерланды.

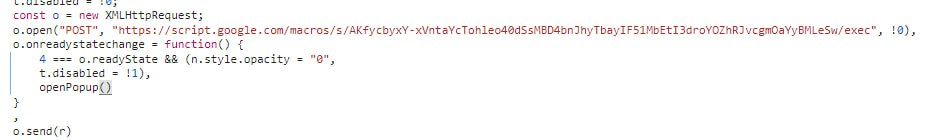

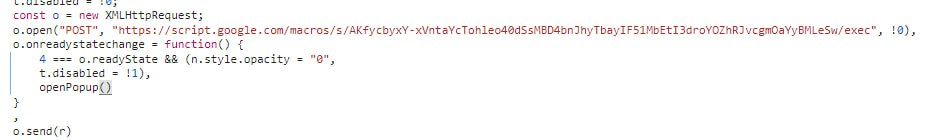

Аналитики выявили эти сайты по ряду признаков. В первую очередь, домены содержали запрос в папку на диске Google, в которой должен лежать скрипт для обработки и передачи собранных данных далее.

«В момент проведения анализа вредоносных ресурсов в привязанных к ним облачных каталогах не было скриптов или иных материалов для развития атаки. Вместе с тем это не исключает планов злоумышленников по активации вредоносной нагрузки в любой из операционных периодов компьютерной атаки на граждан нашей страны», - отмечают эксперты Angara Security.

Второй признак мошеннических сайтов – это CMS-платформа. Если оригинальный сайт ЦИК разработан на базе платформы «1С-Битрикс», то на выявленных площадках использовались самописные инструменты и компоненты React, JavaScript-библиотеки для создания пользовательских интерфейсов.

Третий признак – адреса избирательных участков на мошеннических сайтах подтягиваются не из официальной базы данных, а прописаны в коде сайтов.

Как отмечают эксперты Angara Security, данные «зеркальные» домены не фигурируют на официальных ресурсах ЦИК и в социальных сетях и могут быть активированы незадолго до начала голосования 15-17 марта. Более того, во всех российских регионах работают официальные сайты «Госуслуг» и ЦИК, поэтому нет необходимости создавать дополнительные ресурсы для «записи» на голосование и сбора персональных данных.

Компания Angara Security передала материалы о выявленных сайтах в Национальный координационный центр по компьютерным инцидентам. Специалисты НКЦКИ во взаимодействии с Роскомнадзором (ЦМУ ССОП) оперативно заблокировали нелегитимные ресурсы в российском сегменте сети Интернет.

Было выявлено два распространенных паттерна для доменных имен: "<регион (территориальное образование)>-cikrf.org" и "<регион (территориальное образование)>-cikrf.info”. В каждом используется аббревиатура «cikrf». Все найденные домены были зарегистрированы в Амстердаме, Нидерланды.

Аналитики выявили эти сайты по ряду признаков. В первую очередь, домены содержали запрос в папку на диске Google, в которой должен лежать скрипт для обработки и передачи собранных данных далее.

«В момент проведения анализа вредоносных ресурсов в привязанных к ним облачных каталогах не было скриптов или иных материалов для развития атаки. Вместе с тем это не исключает планов злоумышленников по активации вредоносной нагрузки в любой из операционных периодов компьютерной атаки на граждан нашей страны», - отмечают эксперты Angara Security.

Второй признак мошеннических сайтов – это CMS-платформа. Если оригинальный сайт ЦИК разработан на базе платформы «1С-Битрикс», то на выявленных площадках использовались самописные инструменты и компоненты React, JavaScript-библиотеки для создания пользовательских интерфейсов.

Третий признак – адреса избирательных участков на мошеннических сайтах подтягиваются не из официальной базы данных, а прописаны в коде сайтов.

Как отмечают эксперты Angara Security, данные «зеркальные» домены не фигурируют на официальных ресурсах ЦИК и в социальных сетях и могут быть активированы незадолго до начала голосования 15-17 марта. Более того, во всех российских регионах работают официальные сайты «Госуслуг» и ЦИК, поэтому нет необходимости создавать дополнительные ресурсы для «записи» на голосование и сбора персональных данных.

Компания Angara Security передала материалы о выявленных сайтах в Национальный координационный центр по компьютерным инцидентам. Специалисты НКЦКИ во взаимодействии с Роскомнадзором (ЦМУ ССОП) оперативно заблокировали нелегитимные ресурсы в российском сегменте сети Интернет.

Для просмотра ссылки необходимо нажать

Вход или Регистрация