Специалисты предупреждают о новой кампании голосового фишинга (вишинг), в которой используется многоступенчатая атака, призванная заставить пользователя скачать вредоносную программу для Android.

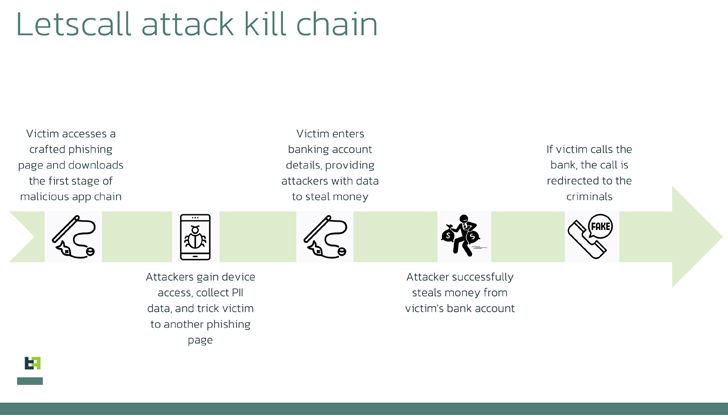

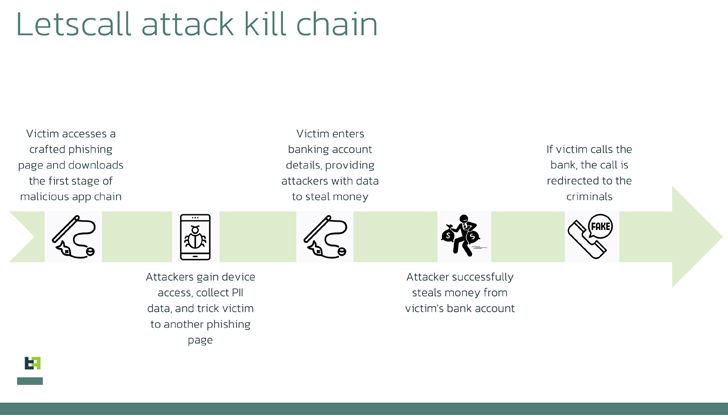

Кампании дали имя «Letscall». Для обмана потенциальных жертв злоумышленники создали сайт, копирующий Google Play Store. Если пользователь скачает и установит злонамеренное приложение, все входящие звонки будут перенаправляться на подконтрольный преступникам кол-центр. Специально обученные операторы выступают в роли сотрудников банка и пытаются выведать у жертвы всю важную информацию.

Для маршрутизации голосового трафика Letscall использует IP-телефонию и WebRTC. Помимо этого, задействуются протоколы Session Traversal Utilities for NAT (STUN) и Traversal Using Relays around NAT (TURN), включая серверы Google STUN; это помогает мошенникам обеспечить высокое качество аудио- и видеосвязи, а также обойти ограничения NAT и файрволов.

Стоящая за вишинговой кампанией группировка состоит из разработчиков приложений для Android, дизайнеров, бэкенд-девелоперов, а также операторов кол-центра, специализирующихся на социальной инженерии.

Согласно отчету ThreatFabric, злоумышленники управляют вредоносной программой в три стадии:

1. Загрузчик подготавливает устройство жертвы для установки мощного шпионского софта.

2. Шпион запускает следующую ступень заражения, на которой подключаются перенаправление входящих звонков и операторы кол-центра.

3. На третьей стадии атакующие используют собственный набор команд, в том числе по WebSocket. Ряд таких команд относится к взаимодействию со списком контактов: злоумышленник может удалять или создавать контакты.

Letscall также отличает использование современных методов ухода от детектирования. Например, вредонос задействует обфускацию Tencent Legu и Bangcle (SecShell), а ещё создает достаточно сложную структуру имен в директориях ZIP-файла.

Кампании дали имя «Letscall». Для обмана потенциальных жертв злоумышленники создали сайт, копирующий Google Play Store. Если пользователь скачает и установит злонамеренное приложение, все входящие звонки будут перенаправляться на подконтрольный преступникам кол-центр. Специально обученные операторы выступают в роли сотрудников банка и пытаются выведать у жертвы всю важную информацию.

Для маршрутизации голосового трафика Letscall использует IP-телефонию и WebRTC. Помимо этого, задействуются протоколы Session Traversal Utilities for NAT (STUN) и Traversal Using Relays around NAT (TURN), включая серверы Google STUN; это помогает мошенникам обеспечить высокое качество аудио- и видеосвязи, а также обойти ограничения NAT и файрволов.

Стоящая за вишинговой кампанией группировка состоит из разработчиков приложений для Android, дизайнеров, бэкенд-девелоперов, а также операторов кол-центра, специализирующихся на социальной инженерии.

Согласно отчету ThreatFabric, злоумышленники управляют вредоносной программой в три стадии:

1. Загрузчик подготавливает устройство жертвы для установки мощного шпионского софта.

2. Шпион запускает следующую ступень заражения, на которой подключаются перенаправление входящих звонков и операторы кол-центра.

3. На третьей стадии атакующие используют собственный набор команд, в том числе по WebSocket. Ряд таких команд относится к взаимодействию со списком контактов: злоумышленник может удалять или создавать контакты.

Letscall также отличает использование современных методов ухода от детектирования. Например, вредонос задействует обфускацию Tencent Legu и Bangcle (SecShell), а ещё создает достаточно сложную структуру имен в директориях ZIP-файла.

Для просмотра ссылки необходимо нажать

Вход или Регистрация