Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

В этом масштабном примере есть все: хищение средств на $250 млн. с бирж хакерами Северной Кореи, привлечение профессиональных китайских отмывателей, подделка документов для обхода KYC, классическая схема отмывания c дроблением на мелкие суммы и успешный вывод в фиат через банки.

В данной статье AMLBot продолжает знакомить вас с важными событиями по безопасности криптовалют и показывает как анализ блокчейна помогает раскрывать схемы отмывания денег.

Данный случай относят к одной из причин падения цен на крипту в марте 2020 года, когда грязные средства начали попадать в общий оборот. Преступление было раскрыто, опубликовано много статей в западных СМИ, проведен отдельный вебинар от Chainalysis, но в русском сегменте этот случай слабо освещен.

Предыстория: кто такие Lazarus?

Давно известно, что Северная Корея использует киберпреступность для обхода экономических санкций и финансирует свои программы, такие как создание Орудия массового уничтожения. За несколько лет режиму удалось взломать банки и криптообменники на общую сумму около $2 миллиардов.Для этих целей неоднократно привлекалась группа хакеров Lazarus. Хотя о них мало что известно, считается, что группой управляет разведывательное подразделение Корейской народной армии. Lazarus известны с 2009 года и за это время совершили крупные финансовые преступления в 31 стране. Ходят слухи, что они были ответственными за взлом Sony в 2014 году, причастны к атакам Wannacry и взлому криптобирж Bithumb на $7 млн в 2017 и DragonEX на $7 млн в 2019.

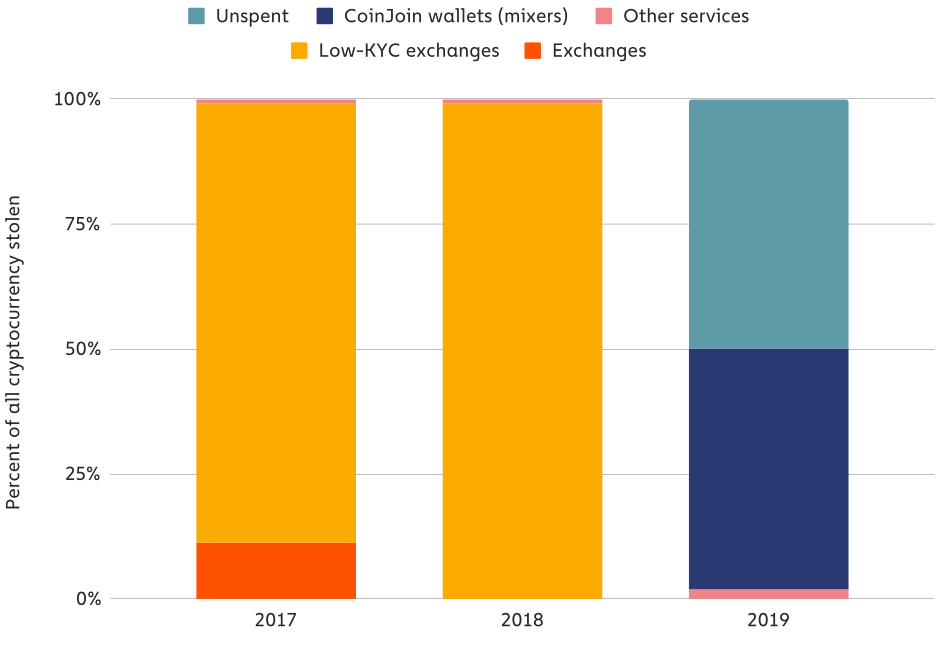

Но не только это подтверждает их профессионализм. На графике ниже показан подход Lazarus к отмыванию украденных средств в сравнении с предыдущими двумя годами. Как видно, их методы становились все продвинутее с целью избежания преследования крипто-криминалистов. Выделяют 3 основные особенности: 1) более сложный фишинговый подход с применением масштабной социальной инженерии, 2) применение миксеров и CoinJoin кошельков, 3) последующая быстрое отмывание похищенных средств (для избежания маркировки используемых адресов).

Распределение средств в BTC украденных Lazarus в 2017-2019 гг.

Похищение средств на биржах

Одна из последних фишинговых атак на DragonEx в марте 2019 удивляет своей изощренной подготовкой. Lazarus создали фальшивую фирму, у которой был реалистичный сервис — учебный бот. Сначала фирму раскрутили в социальных сетях, а затем предложили ее продукт сотрудникам DragonEx.Хотя программное обеспечение было настоящим учебным ботом, оно также похищало данные с зараженного компьютера. В итоге это ПО попало в компьютер, на котором хранились ключи от горячих кошельков DragonEx. Это позволило Lazarus заполучить доступ к средствам. Подобным образом хакеры действовали и в 2018 году, когда похитили на криптовалютных биржах почти $250 млн через тысячи фишинговых мейлов.

Однако завладение ключами было только первым шагом в заполучении средств. Злоумышленникам нужно было перевести криптовалюты в фиат, не вызывая подозрений. И вот тут за дело берутся специалисты.

Профессиональные отмыватели

Одной из причин, по которой злоумышленники не стали отмывать украденные средства самостоятельно, является тот факт, что Северная Корея находится под санкциями. Поэтому Lazarus привлекли двух граждан Китая Ли Дзядуна и Тянь Иньина, которые должны были провести отмывание средств, украденных с бирж в апреле 2018, через китайские банки.Тянь Иньин получил доступ к одному из счетов, на котором хранились $91 млн в различных криптовалютах, и позже к $7,5 млн на другой бирже. Один депозит на биржу в размере более 10 000 BTC вызвал бы подозрения, и активы могли заморозить. Поэтому они переводили эти средства на множество личных криптокошельков, прежде чем выводить их в банки.

Схема отмывания

Движение украденных с бирж средств

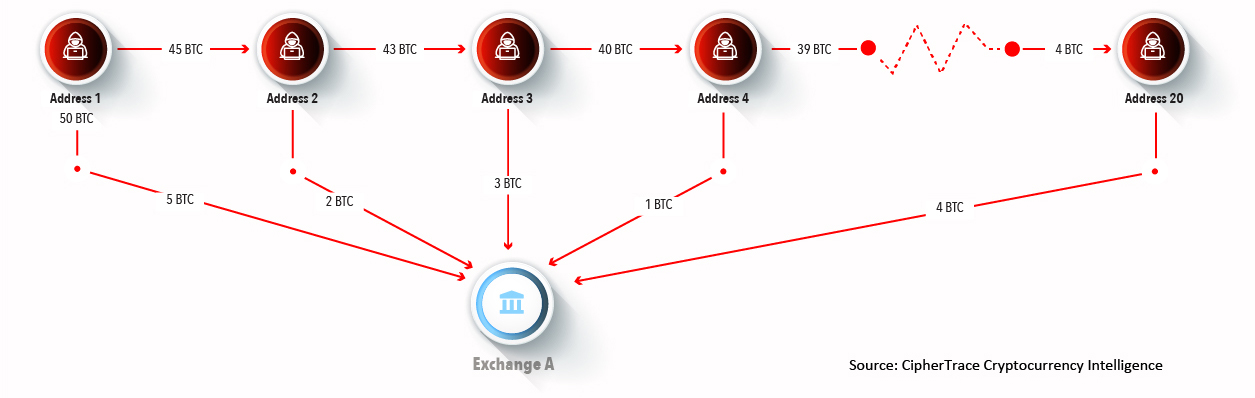

Чтобы оставаться незамеченными, китайские мошенники спланировали и применили схему «peel chains» (цепочка списаний). Подельники создали систему биткоин кошельков, через которую проходили автоматические транзакции криптовалют. После каждого перевода небольшой остаток на счету в размере 1-5 BTC переводился на криптобиржу. Поскольку суммы депозита были небольшие и поступали с разных кошельков, они не отслеживались системой безопасности бирж.

Пример зачисления 50 BTC на биржу с цепочкой списаний.

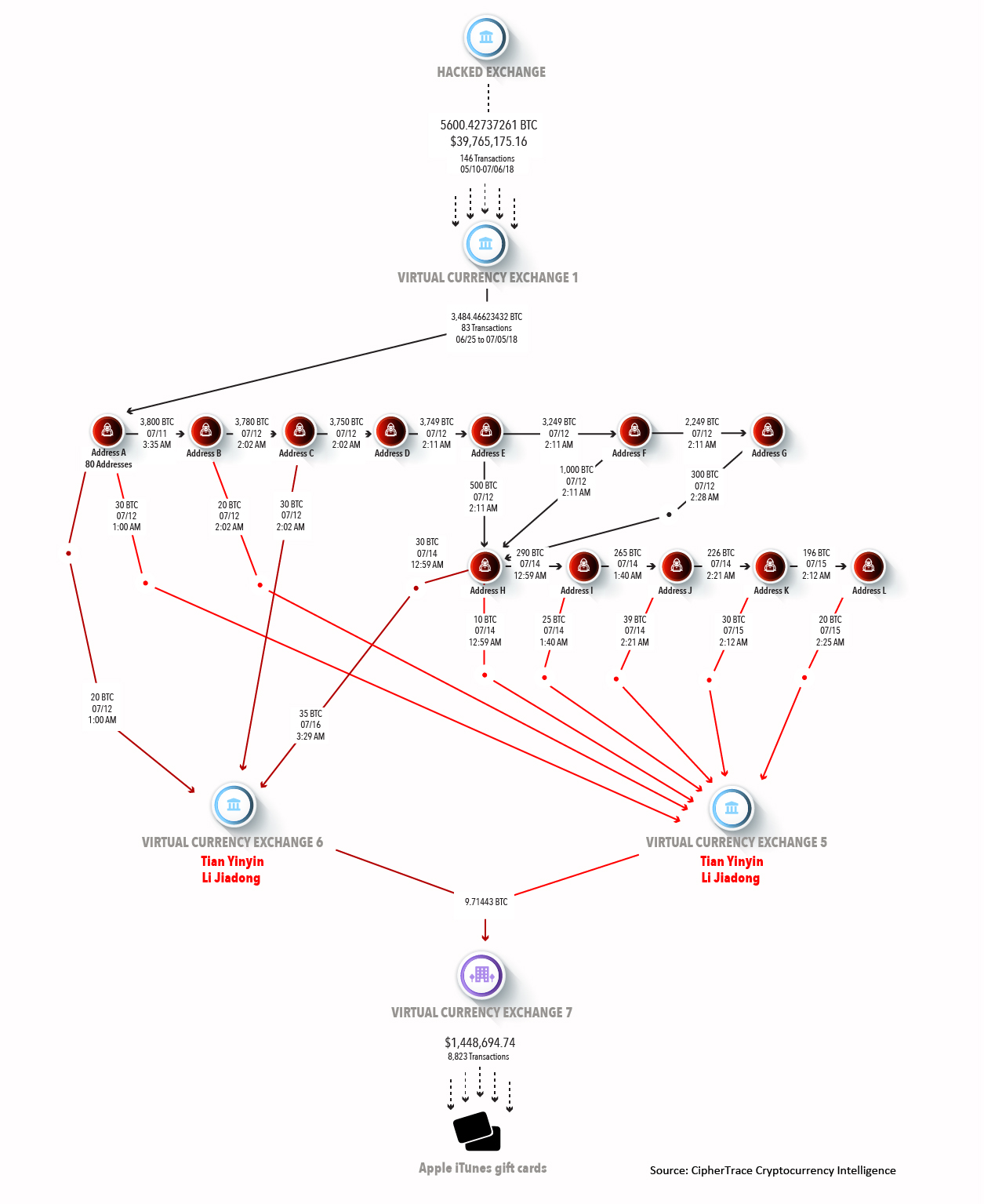

Таким образом, в схеме перевода на первую биржу было задействовано 146 блокчейн кошельков. Затем часть средств вывели в подарочные карты через другую биржу, также применив цепочку списаний. Это позволило сконвертировать различные украденные монеты в BTC и еще больше запутать следы.

Пример одной из больших цепочек списаний, обнаруженных в ходе расследования

Для более сложных схем отмыватели обычно автоматизируют процесс. Из-за множества адресов и количества транзакций, необходимых для отмывания, человеческий фактор может легко привести к потере средств. Поэтому Тянь и Ли использовали компьютерный скрипт, который быстро и автоматически переводил BTC между кошельками и биржами.

Интересно, что Министерство юстиции США показало не только перевод криптовалют между множеством адресов, но и финальный этап отмывания — интеграцию в фиат (об этапах см.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

). Были задействованы 9 китайских банков. В одном из банков за 2 месяца до перевода был открыт счет, связанный с двумя аккаунтами на бирже. Затем Ли Дзядун провел 499 депозитов на этот счет на общую сумму $44 млн. У Ли были аккаунты во всех 9 банках и он положил в них 2000 депозитов на $33 млн. Часть средств были выведены в Apple gift cards ($1,4 млн), которые можно обратно сконвертировать в биткоины. Как видим, в традиционной банковской системе также есть уязвимости, которые позволили провести данные операции.Почему KYC не сработало?

KYC применяется на начальном этапе для того, чтобы не допустить правонарушителей в экосистему. В данном случае китайцы использовали фотошоп и реальные чужие персональные данные, украденные ранее, чтобы открыть аккаунты на биржах.Для прохождения процедуры KYC зачастую необходимы только удостоверяющие личность документы и адрес проживания, а также подтверждение владельца документа посредством «FaceID». Для этого необходимо сфотографироваться с развернутым паспортом, чтобы была возможность сравнить фотографию в паспорте с его владельцем.

На поддельном фото видны одинаковые руки и тело.

Чтобы обмануть службу KYC криптовалютных бирж, мошенники воспользовались обыкновенным фотошопом. Как выяснилось позднее, помимо ложных персональных данных, предоставленных для идентификации, тела и головы также не соответствовали друг другу – они принадлежали неизвестным людям.

Аналогичным образом Ли связывал банковские счета в разных банках со своим счетом на бирже. Но более тщательный анализ поведения на всех аккаунтах позволил криминалистам воссоздать их связь с реальным миром и арестовать злоумышленников.

2 марта 2020 года Министерство финансов США арестовало двух китайцев, обвиняя их в участии в незаконной деятельности Lazarus. Вслед за этим Министерство юстиции США обнародовало 145 криптоадресов, связанных с данным преступлением, а 6 марта добавило еще 42 адреса.

Если отмывание оставшихся у Lazarus средств продолжится, база будет пополняться новыми адресами. Эта база распространяется в первую очередь среди поставщиков AML-инструментов, чтобы вовремя предотвратить отмывание украденных средств (как происходит маркировка адресов в блокчейне, читайте в

Для просмотра ссылки необходимо нажать

Вход или Регистрация

). Стоит отметить, что хакеры также следят за обновлением такой публичной информации о санкционных адресах и стараются незамедлительно вывести с них средства через те биржи, которые не используют AML-

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Чем это опасно?

После выявления схемы отмывания и связи средств с предыдущим взломом бирж все активы злоумышленников, которые сейчас находятся во владении физических или юридических лиц США, должны быть заблокированы и переданы в OFAC.Кроме того, все лица, которые совершали сделки с Тянь Иньинем и Ли Дзядуном или санкционными адресами их кошельков, могут попасть под расследование или в список SDN (специально выделенных граждан и блокированных юридических лиц). 113 счетов виртуальных активов, связанных с этими кражами и процессами отмывания денег, могут быть конфискованы службами США. Это объясняется тем, что данные противоправные действия затронули финансовые сервисы с клиентами и счетами из США.

Заключение

Компания Chainalysis отметила, что 2019 год стал рекордным по количеству хакерских атак, совершенных по отношению к криптовалютам.С одной стороны, FATF опубликовала новые AML-правила для регулирования деятельности в сегменте цифровых валют. Согласно соответствующим законам все криптовалютные биржи должны устанавливать личность получателя и отправителя цифровых активов.

В то же время KYC не является панацеей и абсолютной системой безопасности. В ней есть и свои слабые места, как и показали злоумышленники из Китая.