Устройства компании снова в центре внимания специалистов.

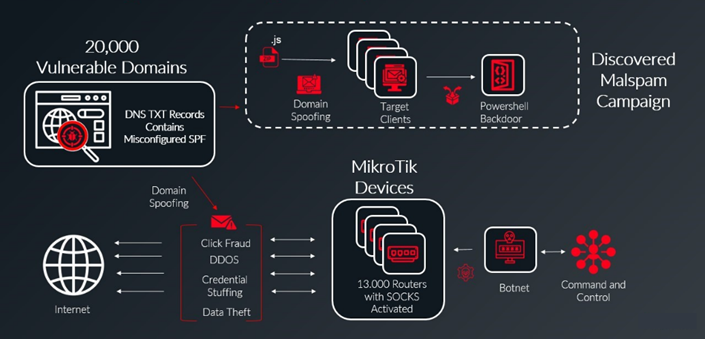

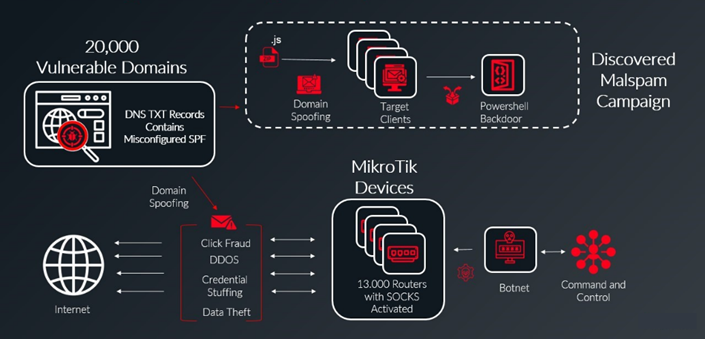

В ноябре 2024 года была обнаружена сеть из 13 000 маршрутизаторов MikroTik, использующая уязвимость в записях DNS для обхода почтовой защиты и доставки вредоносного ПО. Хакеры эксплуатируют ошибку в конфигурации SPF-записей, отвечающих за авторизацию серверов для отправки писем от имени доменов.

Компания

Около 20 000 доменов использовали чрезмерные разрешиения в настройке SPF-записей с параметром «+all», что позволяло любому серверу отправлять письма от имени домена, фактически отменяя защиту от подделки. Для предотвращения таких атак рекомендуется использовать параметр «-all», который ограничивает отправку писем только авторизованными серверами.

Хотя точный способ взлома маршрутизаторов MikroTik остаётся неизвестным, Infoblox отмечает, что были затронуты устройства с различными версиями прошивок, включая последние. MikroTik часто становится целью хакеров из-за своей мощности, что позволяет создавать крупные ботнеты.

В новом

Летом 2024 года компания OVHcloud сообщала о DDoS-атаке с рекордной интенсивностью 840 Mpps, организованной через ботнет MikroTik. Несмотря на рекомендации по обновлению прошивок, низкий темп установки исправлений делает многие устройства уязвимыми на длительный срок.

В ноябре 2024 года была обнаружена сеть из 13 000 маршрутизаторов MikroTik, использующая уязвимость в записях DNS для обхода почтовой защиты и доставки вредоносного ПО. Хакеры эксплуатируют ошибку в конфигурации SPF-записей, отвечающих за авторизацию серверов для отправки писем от имени доменов.

Компания

Для просмотра ссылки необходимо нажать

Вход или Регистрация

сообщила о рассылке вредоносных писем, в которых злоумышленники подделывали отправителей от имени DHL Express. Во вложении содержались счета на оплату в ZIP-архиве с вредоносным скриптом на JavaScript. Скрипт запускал PowerShell-команду для соединения с C2-сервером.Около 20 000 доменов использовали чрезмерные разрешиения в настройке SPF-записей с параметром «+all», что позволяло любому серверу отправлять письма от имени домена, фактически отменяя защиту от подделки. Для предотвращения таких атак рекомендуется использовать параметр «-all», который ограничивает отправку писем только авторизованными серверами.

Схема заражения роутеров MikroTik (Infoblox)

Хотя точный способ взлома маршрутизаторов MikroTik остаётся неизвестным, Infoblox отмечает, что были затронуты устройства с различными версиями прошивок, включая последние. MikroTik часто становится целью хакеров из-за своей мощности, что позволяет создавать крупные ботнеты.

В новом

Для просмотра ссылки необходимо нажать

Вход или Регистрация

устройства использовались как прокси-серверы SOCKS4 для отправки фишинговых писем, DDoS-атак, кражи данных и маскировки трафика, что позволило тысячам заражённых машин скрывать источник вредоносной активности. Специалисты советуют срочно обновить прошивку роутеров, сменить пароли администраторов по умолчанию и отключить удалённый доступ к панели управления, если он не используется.Летом 2024 года компания OVHcloud сообщала о DDoS-атаке с рекордной интенсивностью 840 Mpps, организованной через ботнет MikroTik. Несмотря на рекомендации по обновлению прошивок, низкий темп установки исправлений делает многие устройства уязвимыми на длительный срок.

Для просмотра ссылки необходимо нажать

Вход или Регистрация